GMX bị tấn công, kẻ tấn công đã thực hiện cuộc tấn công thông qua một lỗ hổng có thể nhập lại trong hợp đồng dự án, thu lợi khoảng 42 triệu đô la.Đội ngũ an ninh Beosin đã tiến hành phân tích lỗ hổng và truy vết nguồn quỹ của vụ tấn công này, và chia sẻ kết quả như sau:

Các bước tấn công chi tiết

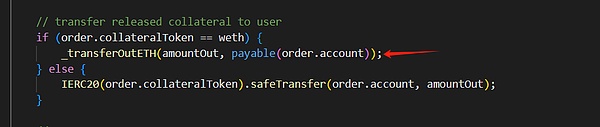

Kẻ tấn công ban đầu đã lợi dụng cơ chế hoàn trả tiền ký quỹ trong hàmexecuteDecreaseOrdercủa hợp đồngOrderBook, phát động cuộc tấn công nhập lại để vượt quaTimelockhợp đồng chuyển đổi đòn bẩy:

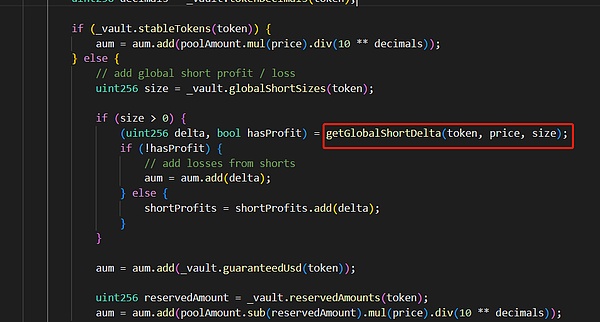

Sau đó, cuộc tấn công đã vay USDC thông qua khoản vay nhanh để đúc GLP, đồng thời tăng vị thế short BTC với USDC làm tiền ký quỹ, dẫn đến giá trị AUM của hợp đồng GLPmanager bị thổi phồng, giá trị này sẽ ảnh hưởng đến giá của GLP.

Cuối cùng, kẻ tấn công đã chuộc lại GLP với giá bất thường để thu lợi và chỉ định chuyển đổi sang các token khác.

Phân tích lỗ hổng

Thông qua quy trình tấn công trên, chúng ta có thể thấy hai nguyên nhân khai thác lỗ hổng của sự kiện này:

- Thiếu bảo vệ chống nhập lại, dẫn đến việc sửa đổi trạng thái nội bộ trong quá trình chuộc lại.

- Logic chuộc lại khá phức tạp, thiếu xác thực an toàn đầy đủ.

Mặc dù GMX đã trải qua nhiều lần kiểm toán an ninh, nhưng lỗ hổng nhập lại này vẫn bị bỏ qua. Nếu tiến hành kiểm tra nghiêm ngặt hơn đối với logic chuộc lại và xem xét các lỗ hổng nhập lại có thể xảy ra, có thể tránh được các sự cố an ninh như vậy.

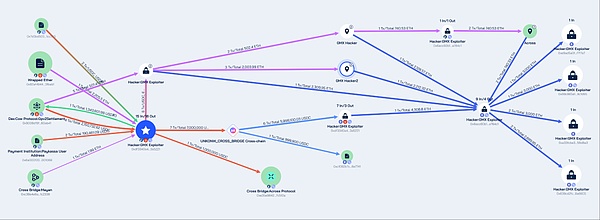

Truy vết nguồn quỹ bị đánh cắp

Beosin Trace đã truy vết nguồn quỹ bị đánh cắp và phát hiện: Địa chỉ của kẻ tấn công 0x7d3bd50336f64b7a473c51f54e7f0bd6771cc355 thu lợi khoảng 42 triệu đô la, sau đó chuyển đổi stablecoin và altcoin thành ETH và USDC thông qua nhiều giao thức cross-chain khác nhau để chuyển tài sản bị đánh cắp sang mạng Ethereum. Hiện tại, khoảng 32 triệu đô la ETH từ tài sản bị đánh cắp được lưu trữ tại 4 địa chỉ mạng Ethereum sau:

- 0xe9ad5a0f2697a3cf75ffa7328bda93dbaef7f7e7

- 0x69c965e164fa60e37a851aa5cd82b13ae39c1d95

- 0xa33fcbe3b84fb8393690d1e994b6a6adc256d8a3

- 0x639cd2fc24ec06be64aaf94eb89392bea98a6605

Khoảng 10 triệu đô la tài sản được lưu trữ tại địa chỉ mạng Arbitrum0xdf3340a436c27655ba62f8281565c9925c3a5221. Beosin Trace đã thêm các địa chỉ liên quan đến hacker vào danh sách địa chỉ đen và sẽ tiếp tục theo dõi.

Theo phân tích củaBeosin Trace, tất cả các nguồn quỹ bị đánh cắp vẫn được lưu trữ tại nhiều địa chỉ của kẻ tấn công

Tổng kết

Trọng tâm của vụ tấn công này là hợp đồng GMX có lỗ hổng nhập lại, cho phép kẻ tấn công chuộc lại một lượng lớn tài sản với giá trị AUM được tăng giả tạo. Đối với các giao thức DeFi phức tạp như GMX, cần phải tiến hành kiểm toán an ninh đa chiều, đa tầng, tiến hành kiểm tra và xem xét kỹ lưỡng mã hợp đồng. Trước đây, đội ngũ an ninh Beosin đã hoàn thành kiểm toán an ninh cho nhiều giao thức DeFi (như Surf Protocol, SyncSwap, LeverFi, Owlto Finance), tập trung vào việc phát hiện các khiếm khuyết logic hợp đồng và các trường hợp cực đoan có thể bị bỏ qua, đảm bảo các giao thức DeFi được kiểm tra toàn diện.