Những kẻ tấn công đã tìm ra cách mới để phân phối phần mềm độc hại, lệnh và liên kết bên trong hợp đồng thông minh Ethereum nhằm trốn tránh các cuộc quét bảo mật khi các cuộc tấn công sử dụng kho lưu trữ mã ngày càng phát triển.

Các nhà nghiên cứu an ninh mạng tại công ty tuân thủ tài sản kỹ thuật số ReversingLabs đã phát hiện ra các phần mềm độc hại nguồn mở mới trên kho lưu trữ gói Node Package Manager (NPM), một bộ sưu tập lớn các gói và thư viện JavaScript.

Các gói phần mềm độc hại "sử dụng một kỹ thuật mới lạ và sáng tạo để tải phần mềm độc hại vào các thiết bị bị xâm phạm — hợp đồng thông minh cho chuỗi khối Ethereum", nhà nghiên cứu Lucija Valentić của ReversingLabs cho biết trong một bài đăng trên blog vào thứ Tư.

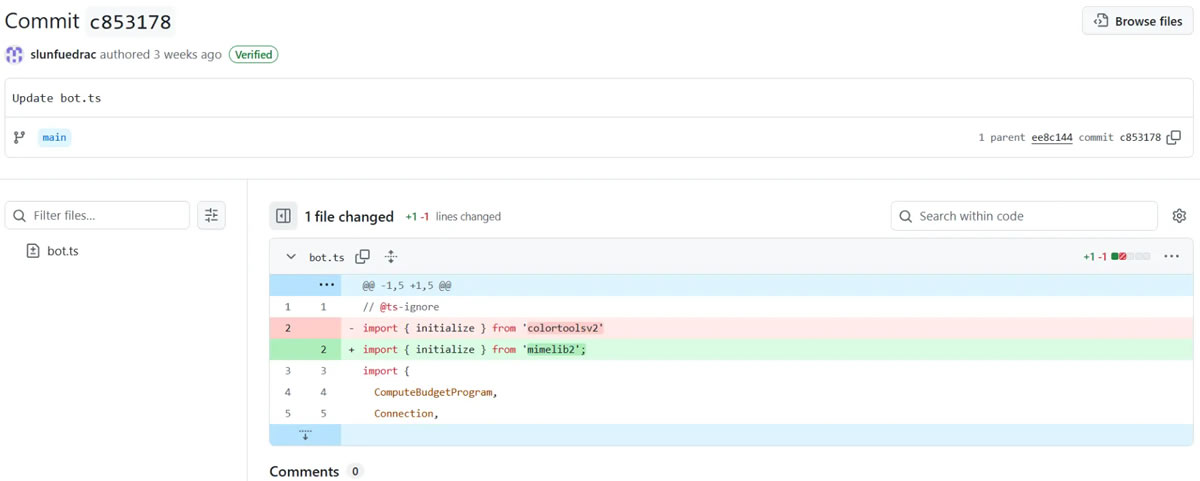

Valentić giải thích rằng hai gói "colortoolsv2" và "mimelib2" được phát hành vào tháng 7 đã "lạm dụng hợp đồng thông minh để che giấu các lệnh độc hại cài đặt phần mềm độc hại tải xuống trên các hệ thống bị xâm phạm".

Để tránh quét bảo mật, các gói hoạt động như trình tải xuống đơn giản và thay vì lưu trữ trực tiếp các liên kết độc hại, chúng lấy địa chỉ máy chủ chỉ huy và điều khiển từ các hợp đồng thông minh.

Khi được cài đặt, các gói sẽ truy vấn blockchain để lấy URL nhằm tải xuống phần mềm độc hại giai đoạn hai, mang theo tải trọng hoặc hành động, khiến việc phát hiện trở nên khó khăn hơn vì lưu lượng blockchain có vẻ hợp pháp.

Một vector tấn công mới

Phần mềm độc hại nhắm vào hợp đồng thông minh Ethereum không phải là mới; nó đã được nhóm tin tặc Lazarus Group có liên hệ với Triều Tiên sử dụng vào đầu năm nay.

Valentić cho biết: “Điểm mới và khác biệt là việc sử dụng hợp đồng thông minh Ethereum để lưu trữ các URL chứa lệnh độc hại, tải xuống phần mềm độc hại giai đoạn hai”.

“Đó là điều chúng ta chưa từng thấy trước đây và nó làm nổi bật sự phát triển nhanh chóng của các chiến lược trốn tránh phát hiện của những kẻ xấu đang tấn công các kho lưu trữ và nhà phát triển nguồn mở.”

Một chiến dịch lừa đảo tiền điện tử tinh vi

Các gói phần mềm độc hại là một phần của chiến dịch lừa đảo và kỹ thuật xã hội phức tạp hơn, chủ yếu hoạt động thông qua GitHub.

Những kẻ tấn công đã tạo ra các kho lưu trữ bot giao dịch tiền điện tử giả mạo được thiết kế để trông có vẻ rất đáng tin cậy thông qua các cam kết giả mạo, tài khoản người dùng giả được tạo riêng để theo dõi kho lưu trữ, nhiều tài khoản người bảo trì để mô phỏng quá trình phát triển tích cực và mô tả và tài liệu dự án có vẻ chuyên nghiệp.

Có liên quan: Người dùng tiền điện tử được cảnh báo khi quảng cáo đẩy các ứng dụng tiền điện tử chứa phần mềm độc hại

Các tác nhân đe dọa đang phát triển

Vào năm 2024, các nhà nghiên cứu bảo mật đã ghi nhận 23 chiến dịch độc hại liên quan đến tiền điện tử trên các kho lưu trữ nguồn mở, nhưng phương thức tấn công mới nhất này "cho thấy các cuộc tấn công vào kho lưu trữ đang phát triển", kết hợp công nghệ blockchain với kỹ thuật xã hội phức tạp để vượt qua các phương pháp phát hiện truyền thống, Valentić kết luận.

Những cuộc tấn công này không chỉ nhắm vào Ethereum. Vào tháng 4, một kho lưu trữ GitHub giả mạo dưới dạng bot giao dịch Solana đã được sử dụng để phát tán phần mềm độc hại ẩn danh, đánh cắp thông tin đăng nhập ví tiền điện tử. Tin tặc cũng nhắm mục tiêu vào "Bitcoinlib", một thư viện Python mã nguồn mở được thiết kế để giúp việc phát triển Bitcoin dễ dàng hơn.

Tạp chí: Bitcoin sẽ chứng kiến 'một cú hích lớn nữa' lên 150.000 đô la, áp lực ETH gia tăng: Bí mật thương mại