*Bài viết này đã được dịch tự động. Vui lòng xem bài viết gốc để có nội dung chính xác.

bản tóm tắt

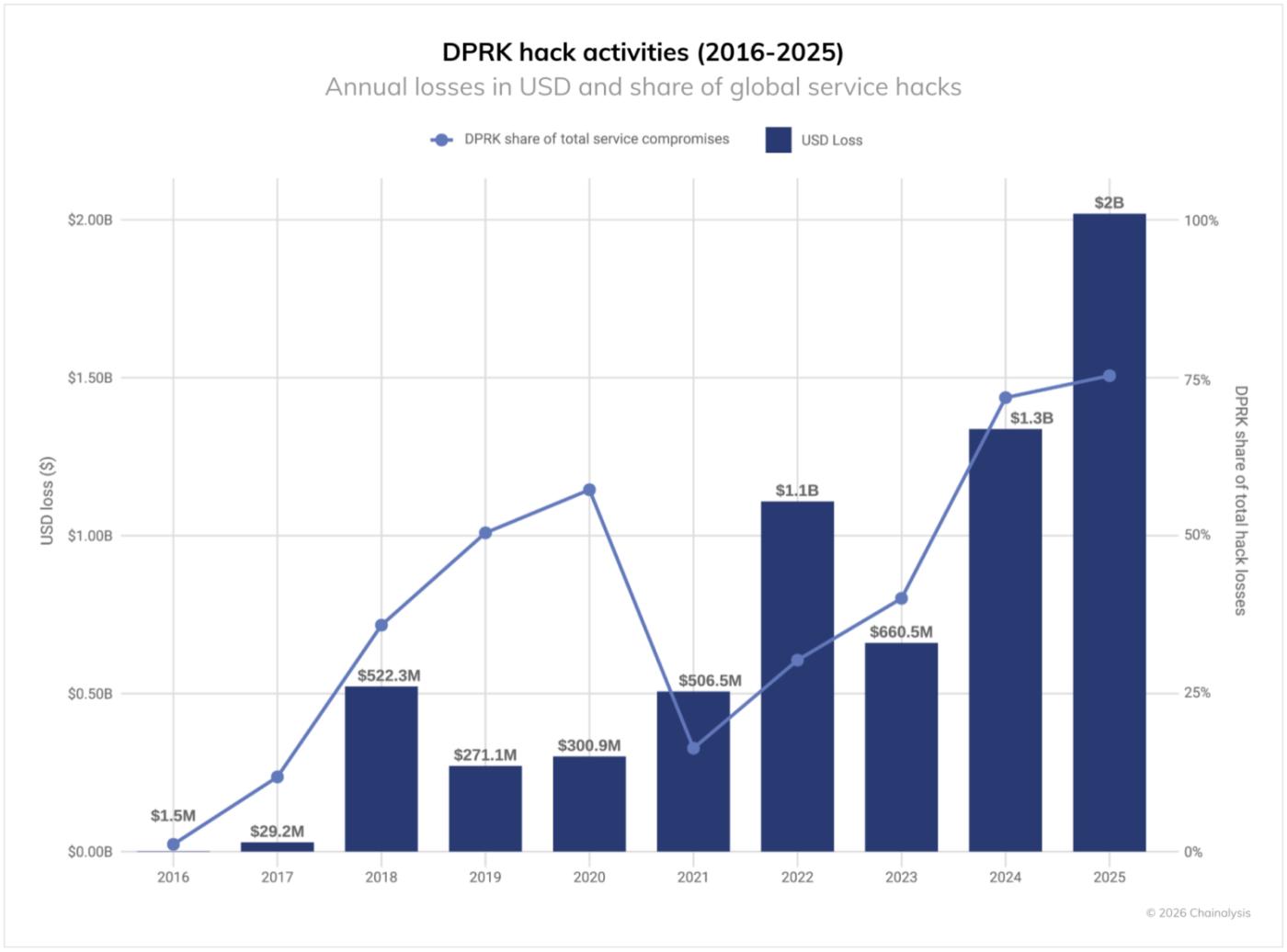

- Tin tặc Triều Tiên dự kiến sẽ đánh cắp 2,02 tỷ đô la tài sản tiền điện tử trong năm 2025, tăng 51% so với năm trước, nâng tổng thiệt hại lên 6,75 tỷ đô la. Số lượng các cuộc tấn công đang giảm dần.

- Triều Tiên đã đánh cắp được những khoản tiền khổng lồ từ một số ít dịch vụ tiền điện tử bằng cách cài cắm các nhân viên công nghệ thông tin vào các dịch vụ đó và sử dụng các kỹ thuật mạo danh tinh vi để nhắm mục tiêu vào ban quản lý.

- Triều Tiên ưa chuộng các dịch vụ rửa tiền bằng tiếng Trung, các dịch vụ trung gian và các giao thức trộn tiền, và thường hoàn tất việc rửa tiền trong khoảng 45 ngày sau các vụ trộm cắp quy mô lớn.

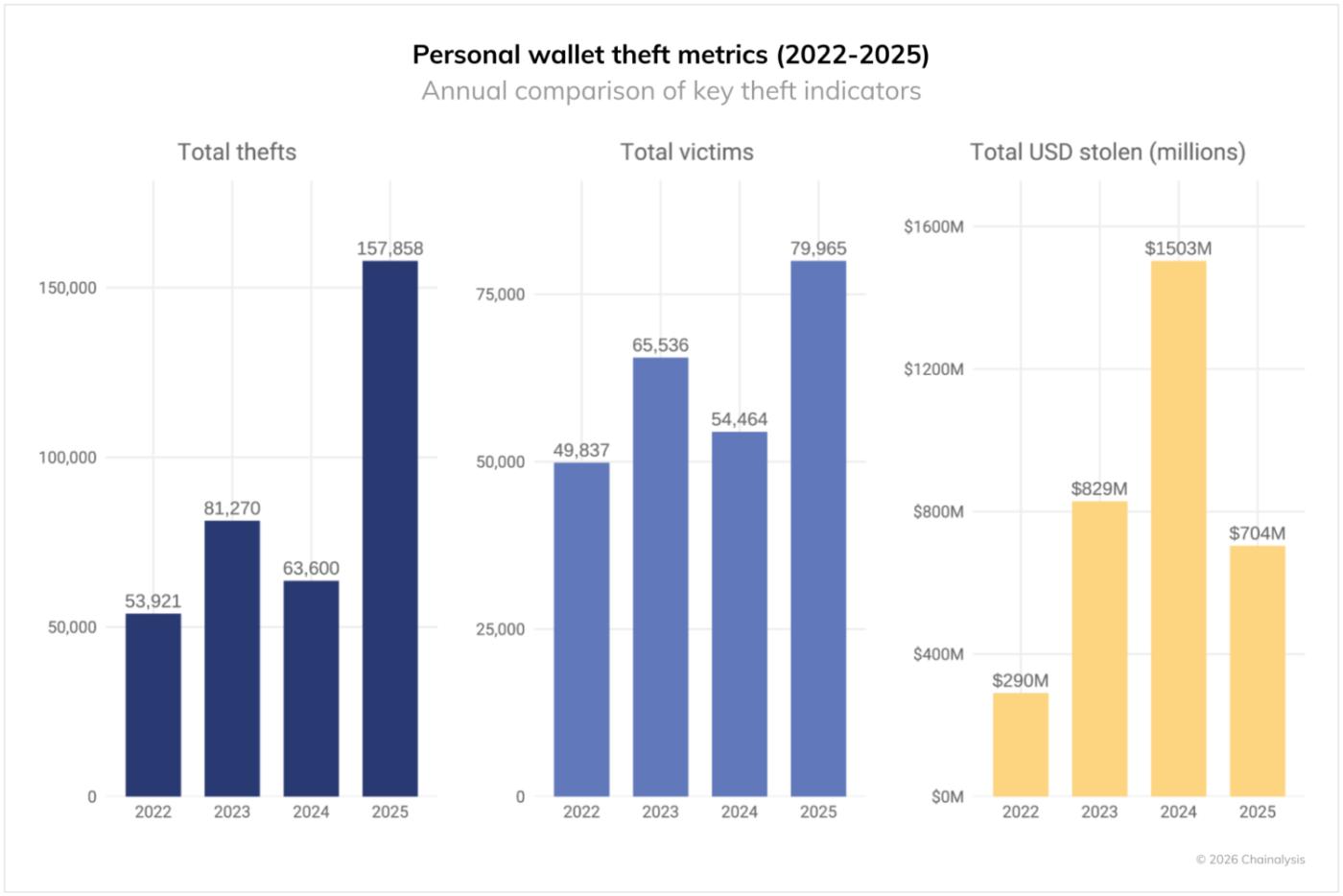

- Năm 2025, số vụ xâm phạm ví điện tử cá nhân tăng vọt lên 158.000 vụ, với 80.000 nạn nhân, nhưng tổng thiệt hại (713 triệu đô la) lại giảm so với năm 2024.

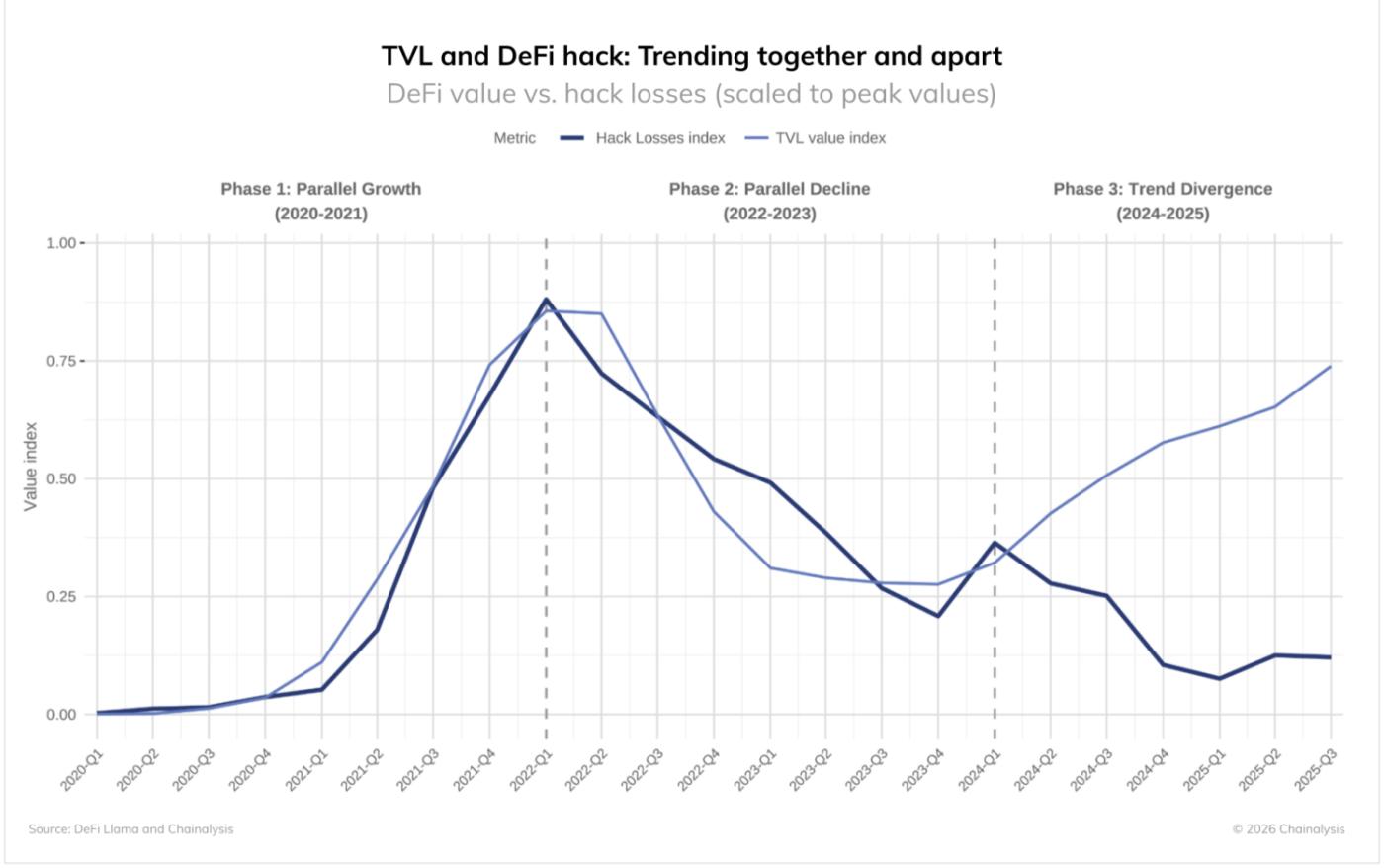

- Mặc dù tổng giá trị tài sản nắm giữ (TVL) trong tài chính phi tập trung (DeFi) đã tăng lên, nhưng mức độ thiệt hại do tấn công mạng gây ra trong giai đoạn 2024-2025 đã được kiềm chế, cho thấy các biện pháp bảo mật được tăng cường có thể đang phát huy hiệu quả.

Năm 2025 tiếp tục là một năm đầy thách thức đối với hệ sinh thái tiền điện tử, với số vụ trộm cắp tiếp tục gia tăng. Phân tích của chúng tôi cho thấy sự thay đổi trong mô hình trộm cắp tiền điện tử, với bốn thay đổi chính: Triều Tiên (CHDC Triều Tiên) vẫn là mối đe dọa lớn nhất, các cuộc tấn công có chủ đích vào các dịch vụ tập trung ngày càng trở nên nghiêm trọng hơn, ví điện tử của người dùng ngày càng bị xâm phạm và xu hướng tấn công mạng vào tài chính phi tập trung (DeFi) đang cho thấy dấu hiệu phân hóa.

Những xu hướng này thể hiện rõ ràng trong dữ liệu, làm nổi bật sự thay đổi mạnh mẽ trong bối cảnh trộm cắp tiền điện tử trên các nền tảng và nhóm nạn nhân khác nhau. Khi tài sản kỹ thuật số tiếp tục phát triển về mức độ phổ biến và đạt đến những tầm cao mới về giá trị, việc hiểu rõ các mối đe dọa an ninh đang ngày càng trở nên quan trọng.

Tóm lại: Hơn 3,4 tỷ đô la đã bị đánh cắp trong năm 2025.

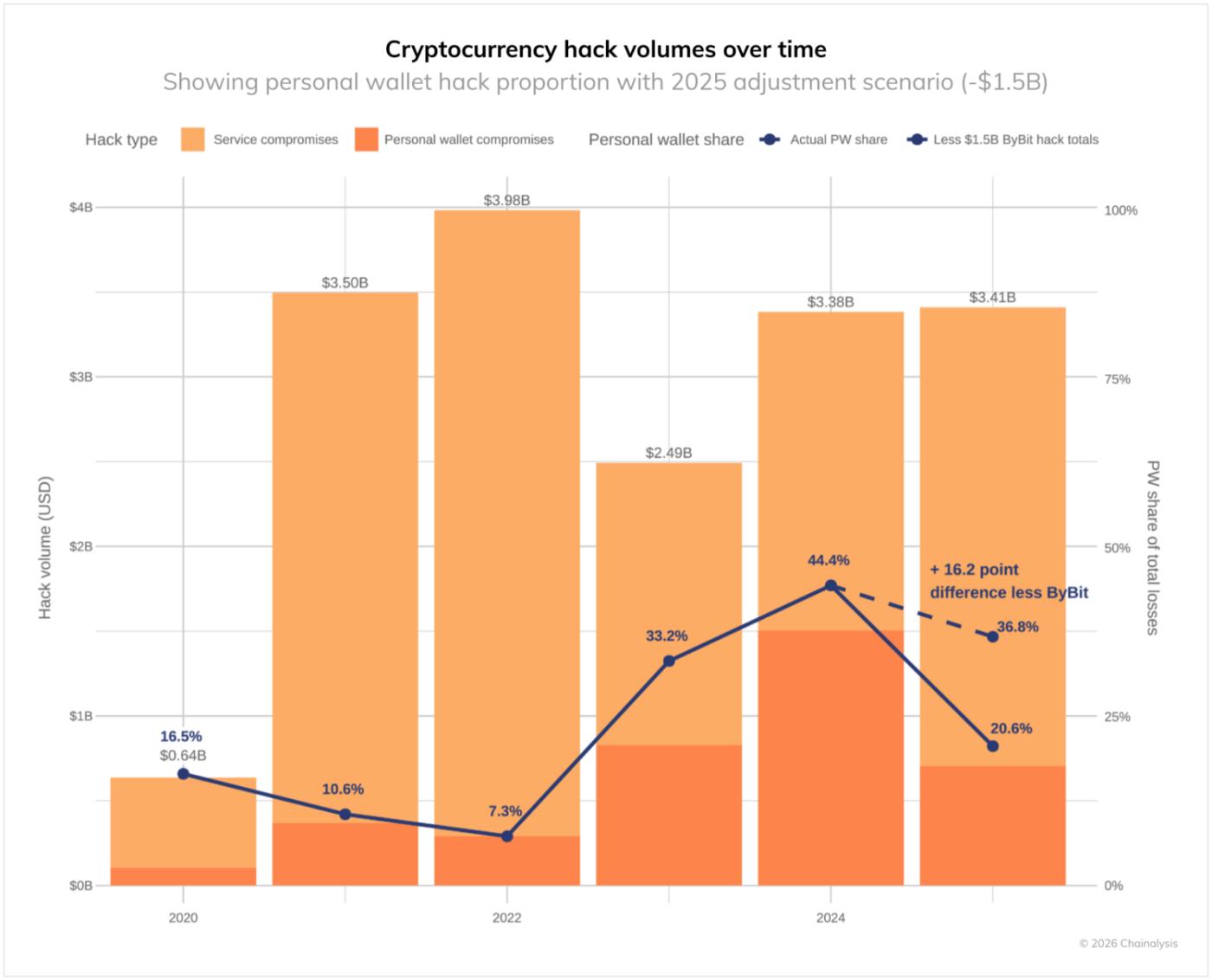

Từ tháng 1 đến đầu tháng 12 năm 2025, ngành công nghiệp tiền điện tử đã chứng kiến hơn 3,4 tỷ đô la bị đánh cắp, riêng vụ tấn công vào Bybit hồi tháng 2 đã gây thiệt hại 1,5 tỷ đô la.

Đằng sau tổng số này, còn có một sự thay đổi quan trọng trong cơ cấu các vụ trộm: tỷ lệ thiệt hại do ví cá nhân bị xâm phạm sẽ tăng đáng kể, từ 7,3% tổng số năm 2022 lên 44% năm 2024, và sẽ là 37% năm 2025 nếu sự cố Bybit không gây ra tác động đáng kể.

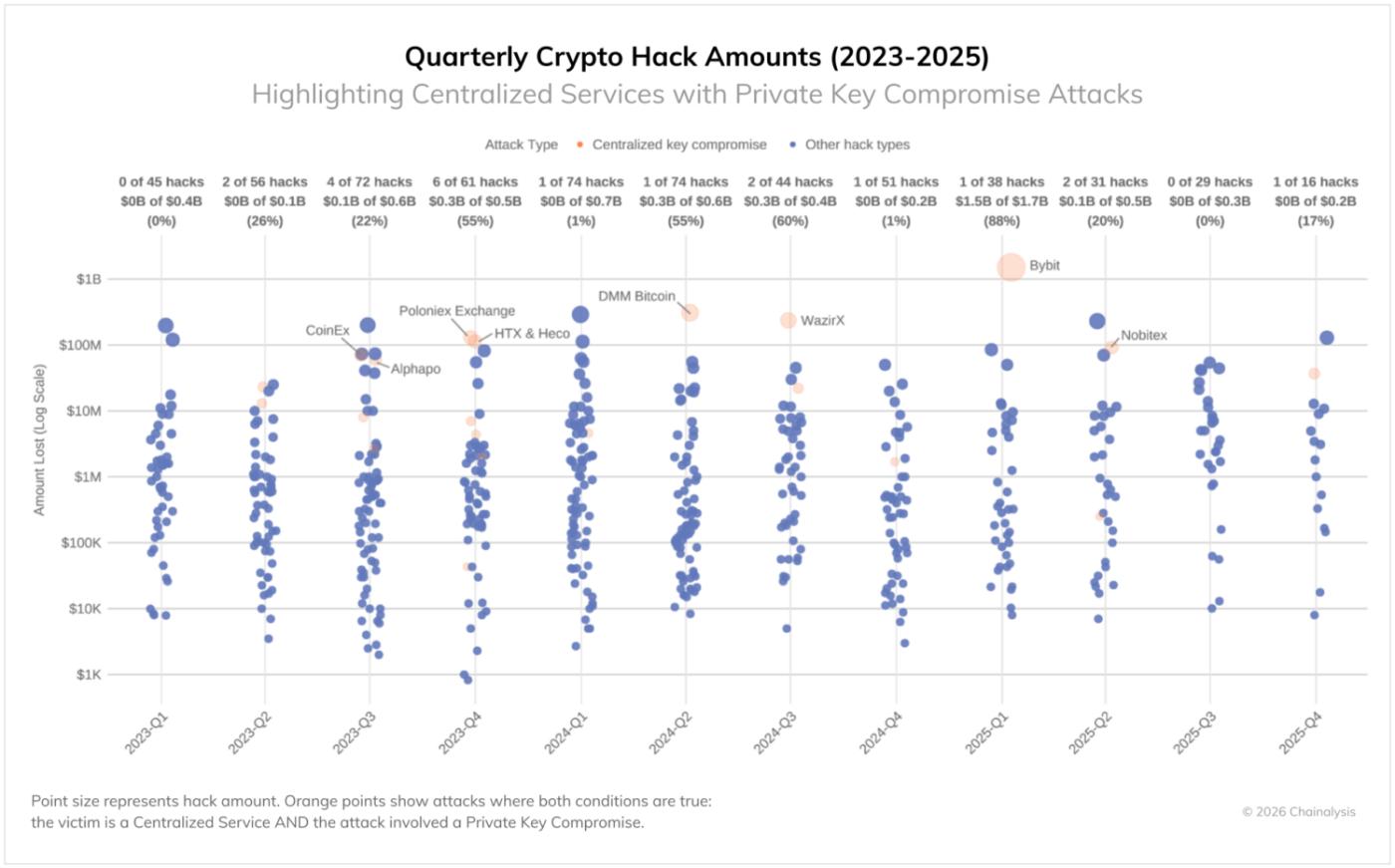

Trong khi đó, các dịch vụ tập trung đã phải chịu tổn thất lớn do các vụ tấn công khóa riêng tư. Mặc dù các nền tảng này có nguồn lực dồi dào và đội ngũ bảo mật chuyên trách, chúng vẫn dễ bị tổn thương do những thách thức bảo mật cơ bản. Mặc dù các sự cố này hiếm khi xảy ra (xem biểu đồ bên dưới), nhưng khi xảy ra, chúng cực kỳ nghiêm trọng, chiếm 88% tổng thiệt hại trong quý 1 năm 2025.

Giá trị các vụ trộm cắp vẫn ở mức cao cho thấy rằng, mặc dù an ninh tiền điện tử đã được cải thiện ở một số khía cạnh, nhưng tin tặc vẫn tiếp tục thành công thông qua nhiều phương pháp khác nhau.

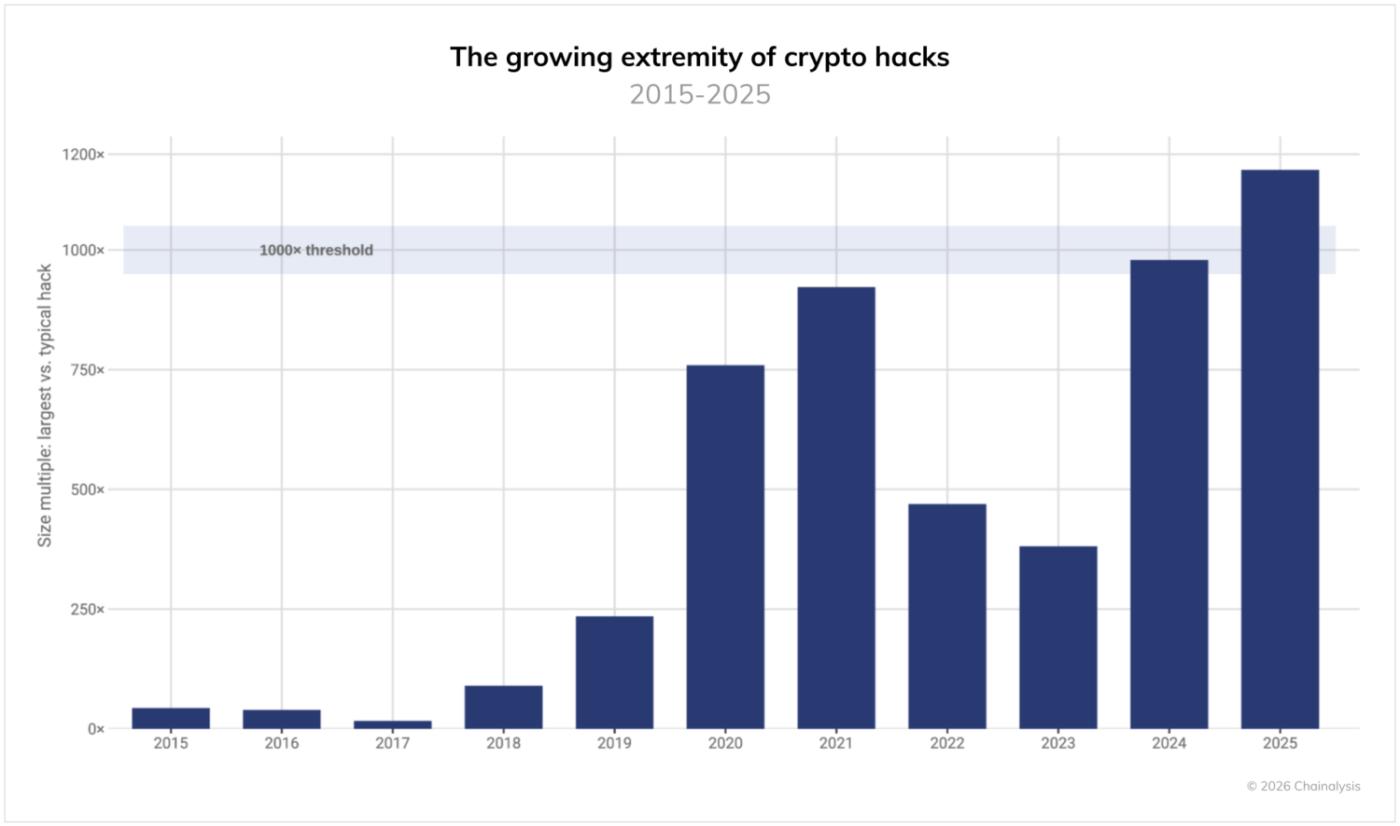

Ba vụ tấn công mạng lớn nhất chiếm 69% tổng thiệt hại, với sự chênh lệch về mức độ thiệt hại tăng hơn 1.000 lần.

Mặc dù việc chuyển hướng tiền bị đánh cắp theo truyền thống chủ yếu do các vụ việc có quy mô đặc biệt lớn gây ra, xu hướng này đã gia tăng mạnh hơn nữa trong năm 2025. Lần đầu tiên, tỷ lệ giữa các vụ hack lớn nhất và mức trung bình chung đã vượt quá 1.000 lần. Các vụ việc lớn nhất đã đánh cắp số tiền gấp 1.000 lần so với các vụ việc thông thường, thậm chí còn vượt qua cả đỉnh điểm của thị trường tăng giá năm 2021 (tính theo USD tại thời điểm xảy ra vụ việc).

Sự chênh lệch ngày càng lớn này đã làm gia tăng đáng kể mức độ tập trung tổn thất. Ba vụ tấn công mạng lớn nhất năm 2025 chiếm 69% tổng số tổn thất dịch vụ, với mỗi sự cố riêng lẻ có tác động không cân xứng đến tổng số hàng năm. Mặc dù số lượng sự cố biến động và tổn thất trung bình tăng lên cùng với giá tài sản tăng, nhưng nguy cơ thiệt hại thảm khốc đang gia tăng nhanh chóng.

Triều Tiên vẫn là mối đe dọa lớn nhất đối với tiền điện tử bất chấp số lượng giao dịch đang giảm.

Cộng hòa Dân chủ Nhân dân Triều Tiên (Bắc Triều Tiên) vẫn là mối đe dọa lớn nhất đối với an ninh tiền điện tử, đạt kỷ lục về số vụ đánh cắp ngay cả khi phân tích cho thấy tần suất tấn công giảm đáng kể. Năm 2025, tin tặc Bắc Triều Tiên đã đánh cắp ít nhất 2,02 tỷ đô la tiền điện tử, tăng 51% so với năm trước (và tăng 681 triệu đô la so với năm 2024). Đây là năm tồi tệ nhất được ghi nhận về giá trị, với các cuộc tấn công của Bắc Triều Tiên chiếm kỷ lục 76% tổng số vụ xâm phạm dịch vụ. Điều này đưa tổng số tiền điện tử bị đánh cắp tích lũy của Bắc Triều Tiên lên mức thấp nhất là 6,75 tỷ đô la.

Các tin tặc Triều Tiên chủ yếu sử dụng nhân viên CNTT trong các dịch vụ tiền điện tử để giành quyền truy cập đặc quyền và thực hiện các cuộc tấn công quy mô lớn. Thiệt hại kỷ lục trong năm 2025 có thể là kết quả của việc tăng cường quyền truy cập ban đầu và sự di chuyển ngang qua các nhân viên CNTT tại các sàn giao dịch, đơn vị lưu ký và các công ty Web3.

Gần đây, mô hình nhân viên CNTT giả mạo đã phát triển, vượt ra ngoài việc chỉ đơn thuần xâm nhập vào công ty để ngày càng giả danh là nhà tuyển dụng từ các công ty Web3 và AI nổi tiếng nhằm lấy cắp thông tin đăng nhập, mã nguồn và quyền truy cập VPN/SSO của nạn nhân thông qua quy trình tuyển dụng giả mạo. Nhắm mục tiêu vào các giám đốc điều hành, các kỹ thuật tấn công phi kỹ thuật (social engineering) bắt nguồn từ chiêu trò lừa đảo nhân viên CNTT giả mạo đang mở rộng, bao gồm cả các phương pháp giả mạo nhà đầu tư chiến lược hoặc các công ty mua lại để tìm cách truy cập thông tin hệ thống và cơ sở hạ tầng thông qua các bài thuyết trình và quy trình thẩm định giả mạo.

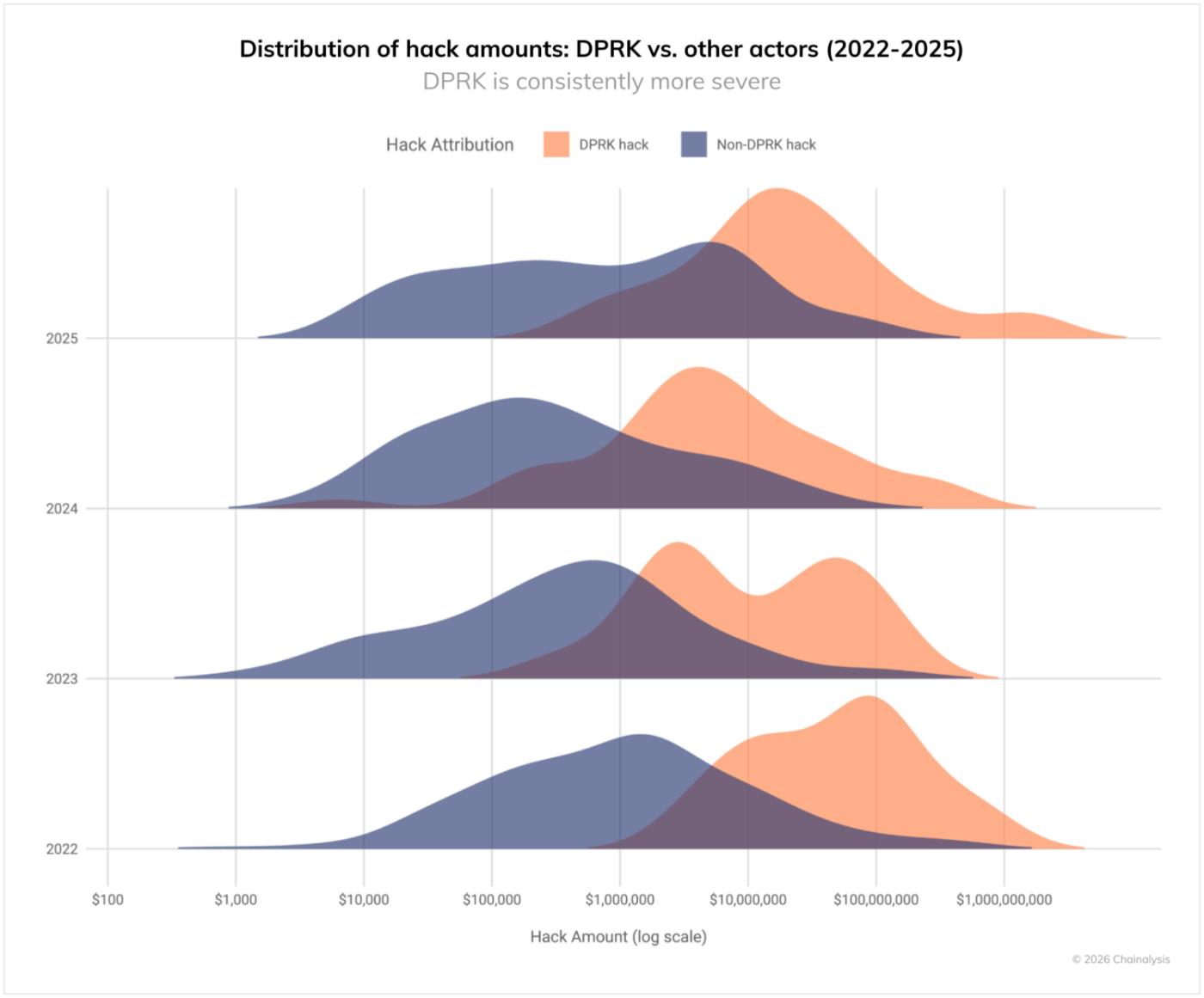

Như thường lệ, Triều Tiên đang thực hiện số vụ đánh cắp dữ liệu cao hơn đáng kể so với các đối tượng tấn công khác. Như biểu đồ bên dưới cho thấy, các vụ tấn công mạng liên quan đến Triều Tiên từ năm 2022 đến năm 2025 tập trung ở phạm vi số lượng lớn nhất, trong khi các cuộc tấn công không phải của Triều Tiên được phân bố đồng đều hơn. Các cuộc tấn công của Triều Tiên nhắm vào các dịch vụ quy mô lớn để tối đa hóa tác động.

Thiệt hại kỷ lục vào năm 2025 xảy ra bất chấp số ca nhiễm được xác nhận giảm đáng kể, điều này được cho là phần lớn do sự cố Bybit hồi tháng Hai.

Mô hình rửa tiền độc đáo của Triều Tiên

Lượng tiền điện tử đổ vào ồ ạt vào đầu năm 2025 đã hé lộ những thông tin chưa từng có về cách thức các đối tượng người Triều Tiên rửa tiền điện tử trên quy mô lớn, cho thấy các phương pháp, sở thích hoạt động và điểm yếu đặc trưng của chúng, giúp chúng khác biệt so với các tội phạm mạng khác.

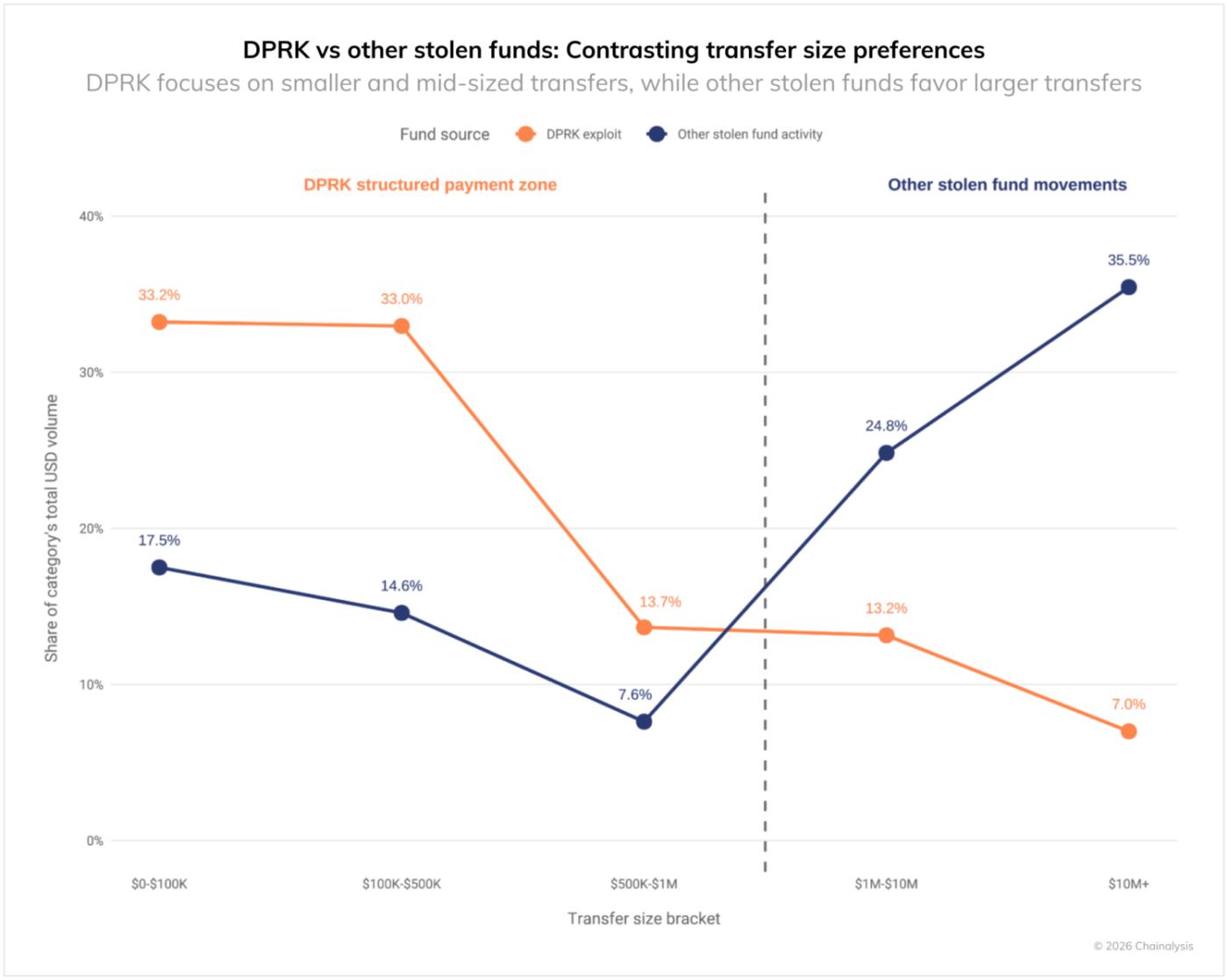

Hoạt động rửa tiền của Triều Tiên có đặc điểm là mô hình chung độc đáo, với hơn 60% số tiền tập trung vào các giao dịch dưới 500.000 đô la. Ngược lại, các nhóm tội phạm khác chủ yếu chuyển các khoản tiền lớn từ 1 triệu đến 10 triệu đô la. Mặc dù Triều Tiên đánh cắp số tiền lớn, nhưng họ chia nhỏ các giao dịch trên chuỗi thành các khoản nhỏ hơn, cho thấy sự tinh vi trong các hoạt động rửa tiền của họ.

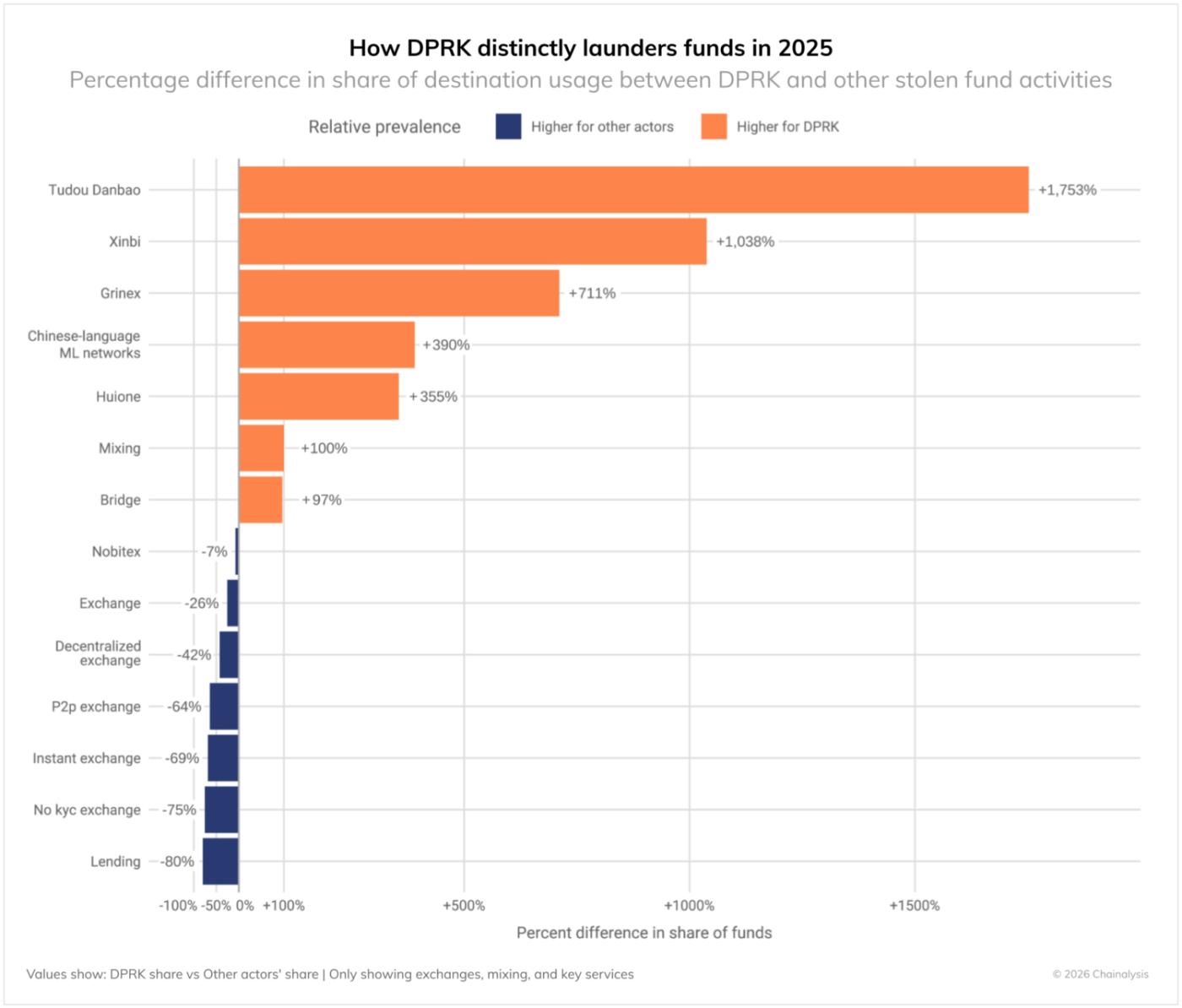

So với các nhóm tội phạm khác, Triều Tiên đặc biệt ưa chuộng các phương pháp rửa tiền sau:

- Dịch vụ chuyển tiền và thế chấp bằng tiếng Trung Quốc (lợi nhuận từ +355% đến +1.000% hoặc hơn): Đây là những dịch vụ đặc trưng nhất, dựa vào các mạng lưới rửa tiền nói tiếng Trung Quốc với nhiều người tham gia rửa tiền, thường có các biện pháp kiểm soát tuân thủ yếu kém.

- Dịch vụ kết nối (+97%): Tận dụng việc chuyển giao tài sản giữa các blockchain, làm phức tạp thêm việc theo dõi.

- Dịch vụ trộn tiền (chênh lệch +100%): Thường được sử dụng để che giấu dòng tiền.

- Các dịch vụ chuyên biệt như Huione (+356%): Sử dụng chiến lược các dịch vụ cụ thể để hỗ trợ việc vệ sinh.

Các nhóm tội phạm khác tập trung vào:

- Các giao thức cho vay (chênh lệch -80%): Triều Tiên hầu như không cần đến các dịch vụ tài chính phi tập trung này.

- Không sử dụng giao dịch KYC (-75% chênh lệch): Điều đáng ngạc nhiên là, các giao dịch không sử dụng KYC lại phổ biến hơn bởi các nhóm tội phạm khác so với người Triều Tiên.

- Sàn giao dịch P2P (chênh lệch -64%): Triều Tiên ít quan tâm đến các nền tảng P2P.

- Các giao dịch tập trung (chênh lệch -25%): Các tội phạm khác tương tác nhiều hơn với các giao dịch truyền thống.

- Sàn giao dịch phi tập trung (DEX) (-42% chênh lệch): Các nhóm tội phạm khác đánh giá cao tính thanh khoản và tính ẩn danh của DEX.

Những mô hình này cho thấy Triều Tiên hoạt động với những ràng buộc và mục tiêu khác biệt so với tội phạm mạng thông thường. Việc sử dụng các dịch vụ rửa tiền bằng tiếng Trung và các nhà giao dịch OTC phù hợp với sự hợp tác chặt chẽ của các đối tượng Triều Tiên với các mạng lưới bất hợp pháp trong khu vực châu Á - Thái Bình Dương và việc họ từng sử dụng các mạng lưới có trụ sở tại Trung Quốc như một phương tiện để tiếp cận hệ thống tài chính quốc tế.

Diễn biến rửa tiền sau vụ tấn công mạng của Triều Tiên.

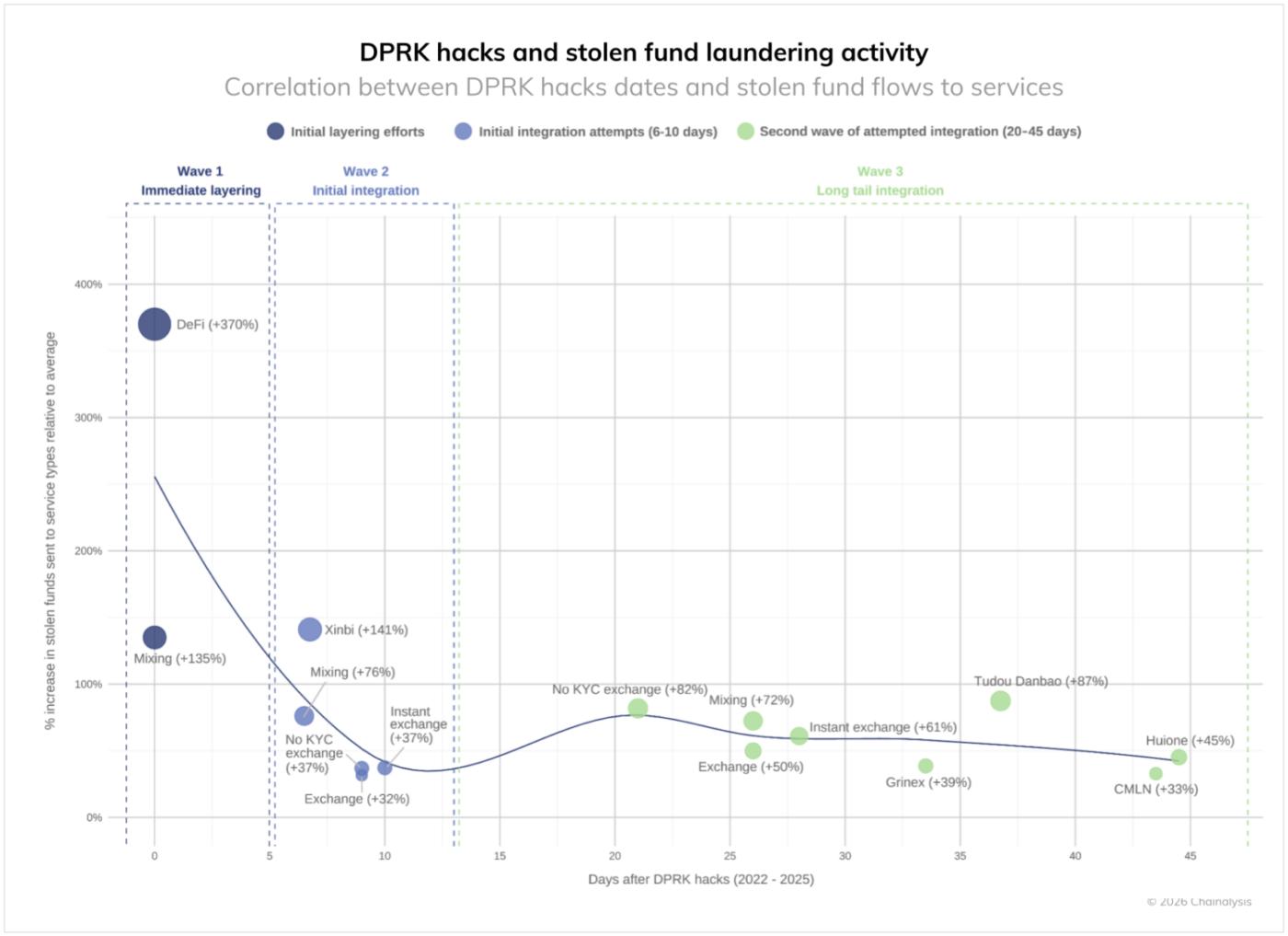

Phân tích hoạt động trên chuỗi khối sau các vụ tấn công mạng liên quan đến Triều Tiên cho thấy một chuỗi rửa tiền nhiều giai đoạn, trong đó tiền bị đánh cắp được sử dụng trong khoảng thời gian xấp xỉ 45 ngày:

Đợt 1: Thoa lớp ngay lập tức (ngày 0-5)

Ngay sau vụ hack, sẽ có một làn sóng nhanh chóng nhằm tách mình khỏi nguồn gốc số tiền đó:

- Các giao thức tài chính phi tập trung (DeFi) chứng kiến dòng vốn đổ vào mạnh nhất (+370%).

- Các dịch vụ trộn âm cũng chứng kiến sự tăng trưởng đáng kể (+135-150%), tạo thành một lớp che khuất lần đầu tiên.

- Mục đích của giai đoạn này là tách biệt các khoản tiền thông qua "hành động ban đầu".

Sóng 2: Giai đoạn củng cố ban đầu (Ngày 6-10)

Bước sang tuần thứ hai, chúng ta chuyển sang các chiến thuật để tích hợp nguồn vốn trên toàn hệ sinh thái:

- Dòng tiền đổ vào các sàn giao dịch có yêu cầu xác minh danh tính (+37%) và các sàn giao dịch tập trung (+32%) sẽ bắt đầu.

- Các dịch vụ trộn tiền thứ cấp (+76%) vẫn tiếp tục được sử dụng để rửa tiền, nhưng với cường độ giảm.

- Các cầu nối xuyên chuỗi (ví dụ: XMRt, +141%) phân tán và che giấu nguồn vốn.

- Giai đoạn này là một thời kỳ chuyển tiếp quan trọng hướng tới việc rút vốn.

Sóng 3: Giai đoạn tích lũy dài hạn (ngày 20-45)

Ở giai đoạn cuối, các dịch vụ hỗ trợ chuyển đổi sang tiền pháp định hoặc các tài sản khác được ưu tiên:

- Các sàn giao dịch không yêu cầu xác minh danh tính (+82%) và các dịch vụ thế chấp như Tudou Danbao (+87%) tăng mạnh.

- Các sàn giao dịch tức thời (+61%) và các nền tảng Trung Quốc như Huione (+45%) sẽ là điểm cuối cùng để chuộc lỗi.

- Các sàn giao dịch tập trung (+50%) cũng đang trở thành điểm đến cho dòng vốn đổ vào, với một số nhà đầu tư tìm cách kết hợp chúng với các quỹ hợp pháp.

- Các nền tảng từ các khu vực ít bị quản lý hơn như Mạng lưới rửa tiền Trung Quốc (+33%) và Grinex (+39%) hoàn thiện mô hình này.

Khoảng thời gian dọn dẹp 45 ngày này cung cấp những thông tin hữu ích cho các cơ quan thực thi pháp luật và các cán bộ tuân thủ: sự liên tục của mô hình này trong nhiều năm cho thấy các tác nhân có liên hệ với Triều Tiên có khả năng tiếp cận hạn chế với cơ sở hạ tầng tài chính và cần phải hợp tác với các đối tác cụ thể.

Mặc dù không phải tất cả các khoản tiền bị đánh cắp đều tuân theo khung thời gian này, và có những trường hợp chúng bị bỏ lại trong nhiều tháng hoặc thậm chí nhiều năm, nhưng đây là đặc điểm điển hình của hoạt động trên chuỗi khối trong quá trình rửa tiền. Điều quan trọng cần lưu ý là các hoạt động không xuất hiện trên chuỗi khối, chẳng hạn như chuyển khóa riêng và giao dịch tiền tệ hợp pháp OTC, có thể là những điểm mù trong phân tích nếu không có thêm thông tin.

Xâm phạm ví điện tử cá nhân: Mối đe dọa ngày càng gia tăng đối với người dùng cá nhân

Quy mô của các vụ xâm phạm ví bán lẻ đang dần được làm rõ thông qua phân tích mô hình trên chuỗi và các báo cáo từ các nạn nhân và đối tác trong ngành. Mặc dù số vụ xâm phạm thực tế có thể cao hơn so với ước tính, nhưng ước tính thấp nhất cho thấy các vụ xâm phạm ví bán lẻ sẽ chiếm 20% tổng số vụ xâm phạm vào năm 2025, giảm từ 44% vào năm 2024. Số lượng sự cố sẽ là 158.000, gần gấp ba lần so với 54.000 vụ vào năm 2022. Số lượng nạn nhân cũng sẽ tăng gấp đôi, từ 40.000 vào năm 2022 lên ít nhất 80.000 vào năm 2025. Sự gia tăng này cũng được thúc đẩy bởi sự gia tăng sử dụng tiền điện tử. Ví dụ, Solana là một trong những blockchain có nhiều ví bán lẻ hoạt động nhất và số lượng nạn nhân cao nhất (khoảng 26.500).

Mặc dù số vụ việc và nạn nhân đang gia tăng, tổng thiệt hại đối với cá nhân dự kiến sẽ giảm từ 1,5 tỷ đô la vào năm 2024 xuống còn 713 triệu đô la vào năm 2025. Trong khi tin tặc đang nhắm mục tiêu vào nhiều người dùng hơn, số tiền thiệt hại trên mỗi người lại có xu hướng giảm.

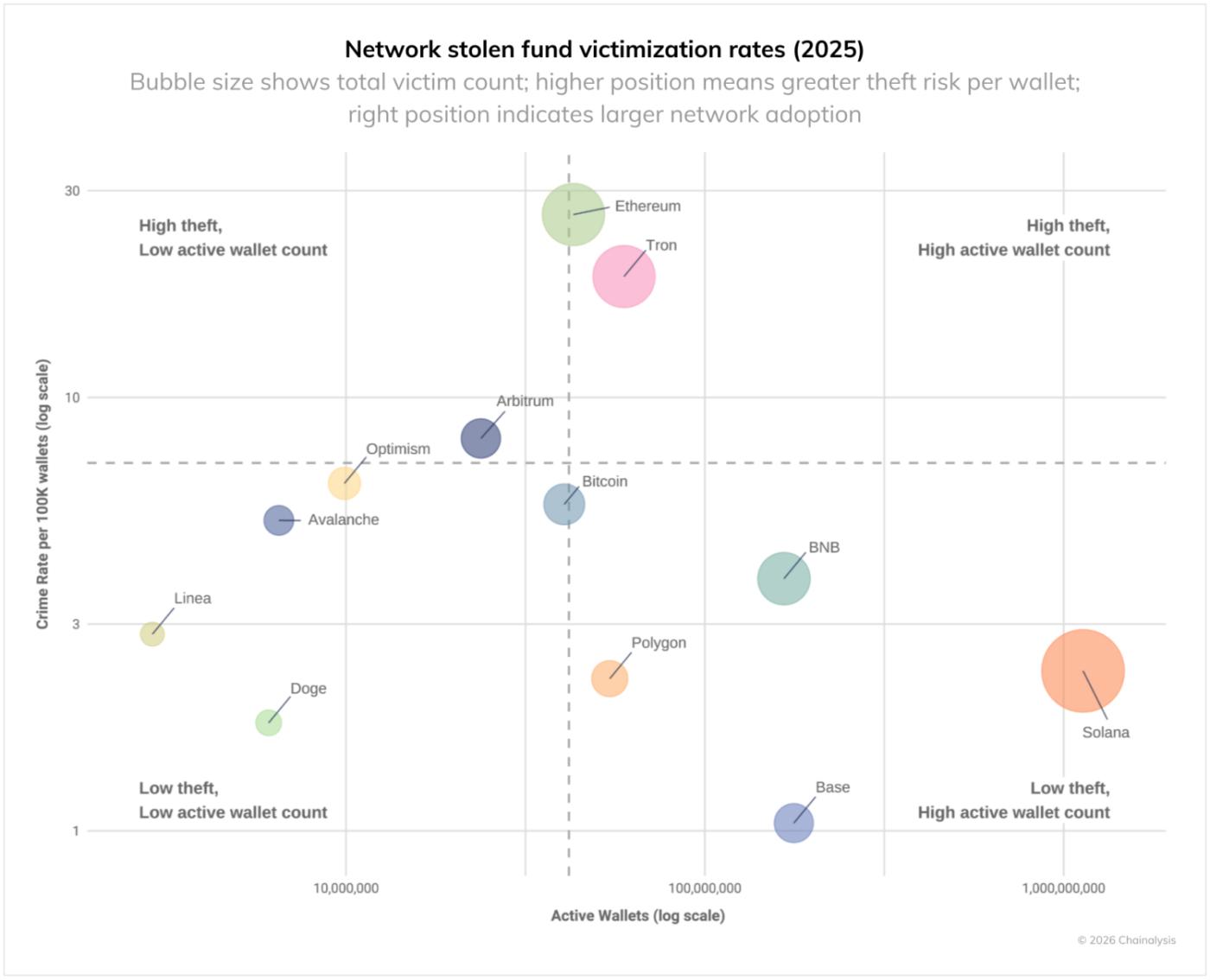

Dữ liệu về thiệt hại theo từng mạng cũng cho thấy những khu vực nào có nguy cơ cao. Biểu đồ bên dưới cho thấy tỷ lệ thiệt hại được điều chỉnh theo số lượng ví cá nhân đang hoạt động cho mỗi blockchain. Năm 2025, Ethereum và Tron ghi nhận tỷ lệ trộm cắp cao nhất. Ethereum có số lượng vụ việc và nạn nhân cao, và Tron cũng có tỷ lệ thiệt hại cao mặc dù có số lượng ví hoạt động ít. Mặt khác, Base và Solana có tỷ lệ thiệt hại thấp mặc dù có số lượng người dùng lớn.

Những khác biệt này cho thấy rằng rủi ro bảo mật đối với ví cá nhân không đồng đều trong toàn bộ hệ sinh thái tiền điện tử. Sự khác biệt về tỷ lệ nạn nhân giữa các chuỗi có cơ sở hạ tầng kỹ thuật tương tự là do các yếu tố khác ngoài công nghệ, chẳng hạn như nhân khẩu học người dùng, các ứng dụng phổ biến và cơ sở hạ tầng tội phạm.

Tấn công DeFi: Một xu hướng thị trường khác biệt so với những năm trước

Trong lĩnh vực tài chính phi tập trung (DeFi), dữ liệu tội phạm năm 2025 cho thấy những xu hướng rõ rệt khác biệt so với các xu hướng lịch sử.

Dữ liệu cho thấy ba giai đoạn chính:

- Giai đoạn 1 (2020-2021): TVL (tổng tài sản nắm giữ) của DeFi và tổn thất do tấn công mạng gia tăng song song.

- Giai đoạn 2 (2022-2023): Cả hai chỉ số đều giảm.

- Giai đoạn 3 (2024-2025): TVL phục hồi, nhưng thiệt hại do tấn công mạng vẫn được kiểm soát.

Hai giai đoạn đầu khá dễ hiểu: tài sản càng rủi ro, tội phạm càng có nhiều mục tiêu và càng phải đối mặt với nhiều cuộc tấn công. Tuy nhiên, trong giai đoạn 2024-2025, ngay cả khi TVL phục hồi đáng kể, thiệt hại do tấn công mạng lại không tăng, tạo ra một sự khác biệt bất thường.

Có hai nguyên nhân có thể giải thích sự khác biệt này:

- Sự phát triển của bảo mật : Tỷ lệ tấn công mạng thấp ổn định bất chấp TVL ngày càng tăng cho thấy các giao thức DeFi có thể đang áp dụng các biện pháp bảo mật hiệu quả.

- Sự thay đổi mục tiêu : Với sự gia tăng các vụ trộm ví cá nhân và các cuộc tấn công vào các dịch vụ tập trung, tin tặc có thể đang chuyển sự chú ý sang các lĩnh vực khác.

Nghiên cứu trường hợp: Các biện pháp bảo mật của Giao thức Venus

Sự cố Venus Protocol vào tháng 9 năm 2025 là một ví dụ điển hình cho sự phát triển của các biện pháp bảo mật. Kẻ tấn công đã sử dụng một phần mềm Zoom bị xâm nhập để thâm nhập hệ thống và lừa các nạn nhân cấp quyền ủy quyền cho một tài khoản trị giá 13 triệu đô la. Mặc dù điều này thường dẫn đến hậu quả nghiêm trọng, nhưng Venus đã triển khai nền tảng giám sát bảo mật Hexagate một tháng trước đó.

Nền tảng này đã phát hiện hoạt động đáng ngờ 18 giờ trước khi cuộc tấn công xảy ra và ngay lập tức cảnh báo người dùng khi có giao dịch độc hại. Trong vòng 20 phút, Venus đã tạm dừng giao thức và ngăn chặn việc thất thoát tiền. Quy trình phản hồi như sau:

- Trong vòng 5 giờ: Một phần chức năng được khôi phục sau khi kiểm tra bảo mật.

- Trong vòng 7 giờ: Ví của kẻ tấn công bị thanh lý cưỡng chế.

- Trong vòng 12 giờ: Khắc phục hoàn toàn thiệt hại và khôi phục dịch vụ.

Đáng chú ý, Venus đã thông qua một đề xuất quản trị nhằm đóng băng 3 triệu đô la tài sản do những kẻ tấn công nắm giữ, dẫn đến việc những kẻ tấn công bị thua lỗ thay vì thu được lợi nhuận.

Trường hợp này cho thấy lĩnh vực DeFi đang chứng kiến sự hình thành một hệ thống bảo mật mới có thể giảm thiểu hoặc đảo ngược thiệt hại ngay cả sau khi cuộc tấn công đã xảy ra, khác với thời kỳ đầu của DeFi, bằng cách kết hợp giám sát chủ động, phản ứng nhanh chóng và các chức năng quản trị.

Những tác động đối với năm 2026 và những năm tiếp theo

Dữ liệu năm 2025 cho thấy một bức tranh phức tạp về sự phát triển của Triều Tiên như một tác nhân đe dọa trong lĩnh vực tiền điện tử. Khả năng gây ra thiệt hại đáng kể chỉ với một số ít cuộc tấn công cho thấy sự tinh vi và kiên trì ngày càng tăng của nước này. Sau vụ việc Bybit, Triều Tiên dường như đang giảm tốc độ tấn công sau các vụ trộm cắp quy mô lớn, tập trung vào rửa tiền.

Ngành công nghiệp tiền điện tử cần phải cảnh giác trong việc phát hiện các mục tiêu có giá trị lớn và tăng cường khả năng phát hiện các mô hình rửa tiền của Triều Tiên. Sự nhất quán trong loại hình dịch vụ và số tiền gửi của chúng tạo ra cơ hội phát hiện, giúp phân biệt chúng với các tội phạm khác và xác định hành vi trên chuỗi khối của chúng.

Trong bối cảnh Triều Tiên tiếp tục đánh cắp tài sản tiền điện tử để tài trợ cho các ưu tiên quốc gia và né tránh các lệnh trừng phạt quốc tế, ngành công nghiệp cần nhận ra rằng những đối tượng này hoạt động theo những quy tắc khác biệt so với tội phạm mạng thông thường. Thiệt hại kỷ lục năm 2025 xảy ra trong bối cảnh số vụ tấn công được biết đến giảm 74%, và chúng ta có thể chỉ đang thấy phần nổi của tảng băng trôi. Thách thức của năm 2026 sẽ là phát hiện và ngăn chặn các hoạt động có tác động lớn này trước khi một sự cố ở mức độ Bybit xảy ra một lần nữa.

Trang web này chứa các liên kết đến các trang web của bên thứ ba không thuộc quyền kiểm soát của Chainalysis, Inc. hoặc các công ty liên kết của nó (gọi chung là “Chainalysis”). Việc truy cập thông tin đó không ngụ ý sự liên kết, chứng thực, chấp thuận hoặc khuyến nghị của Chainalysis đối với trang web hoặc người điều hành của nó, và Chainalysis không chịu trách nhiệm về các sản phẩm, dịch vụ hoặc nội dung khác được lưu trữ trên đó.

Tài liệu này chỉ mang tính chất thông tin tham khảo và không nhằm mục đích cung cấp tư vấn pháp lý, thuế, tài chính hoặc đầu tư. Người nhận nên tham khảo ý kiến cố vấn của riêng mình trước khi đưa ra các quyết định thuộc loại này. Chainalysis không chịu trách nhiệm hoặc nghĩa vụ pháp lý đối với bất kỳ quyết định nào được đưa ra hoặc bất kỳ hành vi hoặc thiếu sót nào khác liên quan đến việc người nhận sử dụng tài liệu này.

Chainalysis không đảm bảo hoặc bảo chứng tính chính xác, đầy đủ, kịp thời, phù hợp hoặc hợp lệ của thông tin trong báo cáo này và sẽ không chịu trách nhiệm đối với bất kỳ khiếu nại nào phát sinh từ lỗi, thiếu sót hoặc sự không chính xác khác của bất kỳ phần nào trong tài liệu đó.

Bài đăng " Vụ trộm tiền điện tử của Triều Tiên đạt mức cao kỷ lục 2 tỷ đô la trong một năm" xuất hiện đầu tiên trên Chainalysis .