Đặng Đồng, Jinse Finance

Đến năm 2025, ngành công nghiệp crypto sẽ chứng kiến những quy định rõ ràng hơn, sự thâm nhập độ sâu của tài chính truyền thống và sự phát triển công nghệ được đẩy nhanh. Mỗi nút quan trọng sẽ được đánh dấu bởi những nhân vật chủ chốt, những người sẽ định hướng chính sách, dẫn dắt các tổ chức tham gia thị trường, giải quyết các thách thức kỹ thuật hoặc làm thay đổi thị trường.

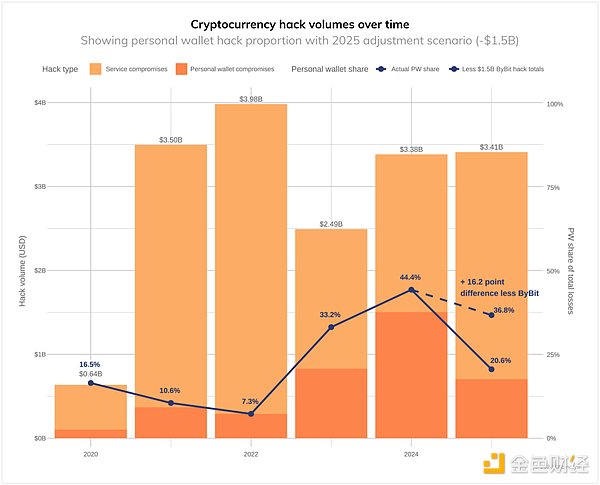

Theo dữ liệu của Chainalysis, ngành công nghiệp crypto đã chịu thiệt hại hơn 3,4 tỷ đô la do các vụ trộm cắp từ tháng 1 đến đầu tháng 12 năm 2025, trong đó vụ trộm Bybit đã gây ra tổn thất 1,5 tỷ đô la vào tháng 2.

Bài viết này điểm lại các vụ hacker ngành công nghiệp crypto năm 2025.

I. Bybit : 1,46 tỷ đô la

Ngày 21 tháng 2, sàn giao dịch crypto Bybit có trụ sở tại Dubai đã bị đánh cắp khoảng 1,46 tỷ đô la tài sản crypto . Báo cáo ban đầu cho thấy những kẻ tấn công đã sử dụng phần mềm độc hại để lừa sàn giao dịch chấp thuận các giao dịch chuyển tiền vào tài khoản của kẻ trộm. Đây là vụ trộm crypto lớn nhất từ trước đến nay, vượt xa con số 611 triệu đô la bị đánh cắp từ Poly Network vào năm 2021.

Tổ chức Lazarus Group của Triều Tiên được cho rằng là chủ mưu vụ trộm lần . Theo thông báo chính thức Bybit , hacker đã sử dụng một trang web Phishing ngụy tạo nhà cung cấp dịch vụ ví đa chữ ký để lừa những người ký nội bộ ủy quyền chuyển khoản, thành công chiếm quyền kiểm soát ví lạnh Ethereum và phân phối 401.000 tài sản crypto cho 48 địa chỉ nặc danh. Một số tài sản cũng được chuyển đổi thành Bitcoin thông qua cầu nối xuyên chuỗi để che giấu hoạt động của chúng. Giá Ethereum đã giảm 4% chỉ trong một ngày, Bitcoin, cũng bị ảnh hưởng bởi tâm lý, đã dao động giảm từ mức cao nhất là 105.000 đô la, thậm chí giảm xuống dưới mốc 90.000 đô la trong thời gian ngắn.

Để biết thêm chi tiết, vui lòng xem báo cáo đặc biệt Jinse Finance, "Cuối tuần ác mộng của Bybit : Vụ trộm lớn nhất trong lịch sử".

II. Cetus: 260 triệu đô la

Vào ngày 22 tháng 5, Cetus đã phải hứng chịu một cuộc tấn công hợp đồng thông minh tinh vi nhắm vào nhóm CLMM. Những kẻ tấn công đã phát hiện ra một lỗ hổng trong hợp đồng và sử dụng nó để tạo ra các giao dịch nhằm đánh cắp tài sản qua nhiều vòng hoạt động.

Cuộc tấn công lần không bắt nguồn từ các lỗ hổng bảo mật trong chuỗi công khai Sui hay ngôn ngữ Move. Vấn đề cốt lõi nằm ở thiết kế mã mã nguồn mở của chính Cetus, đây là lời cảnh tỉnh cho kiểm toán mã nguồn của các dự án phi tập trung trong ngành.

Để biết thêm chi tiết, vui lòng xem bài viết "Sau hacker vào Cetus: Chúng ta nên rút ra bài học gì từ sự cố này?"

III. Người cân bằng: 128 triệu đô la

Vào ngày 3 tháng 11, giao thức DeFi Balancer đã bị hacker, dẫn đến việc đánh cắp hơn 100 triệu đô la tài sản kỹ thuật số. Thiệt hại chính tập trung vào các pool USDe trên Chuỗi Berachain, với giá trị tài sản bị đánh cắp ước tính khoảng 128 triệu đô la, khiến nó trở thành một trong những sự cố bảo mật lớn nhất trong lĩnh vực DeFi năm 2025. Cuộc tấn công lần bắt nguồn từ một lỗ hổng thiết kế trong Balancer V2 Composable Stable Pools (CSP), chỉ ảnh hưởng đến pool CSPv5, mà thời gian tạm ngừng hoạt động đã trôi qua. Pool CSPv6 không bị ảnh hưởng vì nó đã được Hypernative tự động tạm ngừng hoạt động. Các loại pool V2 khác và kiến trúc V3 vẫn an toàn.

Tác động tiêu cực của vụ tấn công Balancer, cùng với áp lực bán ra hacker tài sản bị đánh cắp gần 100 triệu đô la, đã khiến giá cổ phiếu SOL giảm gần 10% trong 24 giờ. Trước đó, Balancer đã trải qua lần kiểm toán.

Để biết thêm chi tiết, vui lòng xem bài viết "Tại sao Balancer, với Lần kiểm toán trong 5 năm và lần lịch sử, vẫn có người hâm mộ?"

IV. Nobitex: 81,7 triệu đô la

Ngày 18 tháng 6, chuyên gia điều tra Chuỗi ZachXBT tiết lộ rằng Nobitex, sàn giao dịch crypto lớn nhất Iran , bị nghi ngờ đã bị hacker , liên quan đến việc chuyển trái phép một lượng lớn tài sản giữa nhiều chuỗi công khai . Các tài sản bị ảnh hưởng bao gồm cả trên các mạng TRON, EVM và BTC, với ước tính ban đầu về thiệt hại khoảng 81,7 triệu đô la. Những kẻ tấn công không chỉ chuyển tiền mà còn chủ động chuyển lượng lớn tài sản đến một địa chỉ đốt thiết kế đặc biệt, với giá trị tài sản bị "đốt" lên tới gần 100 triệu đô la.

Nhóm hacker Predatory Sparrow (Gonjeshke Darande) đã nhận trách nhiệm về lần tấn công và tuyên bố sẽ công bố mã nguồn và dữ liệu nội bộ của Nobitex trong vòng 24 giờ.

Để biết thêm chi tiết, vui lòng xem "Gần 100 triệu đô la đốt: Tóm tắt vụ trộm Nobitex sàn giao dịch Iran".

V. UPCX: 70 triệu đô la

Vào ngày 1 tháng 4, giao thức thanh toán crypto UPCX đã phải hứng chịu một cuộc tấn công đánh cắp đặc quyền nghiêm trọng. Kẻ tấn công đã chiếm đoạt thành công quyền quản trị cốt lõi của nền tảng và chuyển khoảng 70 triệu đô la tài sản crypto bằng cách đóng băng các bể thanh khoản và sửa đổi các tham số giao dịch.

Phân tích của các chuyên gia bảo mật cho thấy lỗ hổng cốt lõi của cuộc tấn công lần nằm ở một sai sót nghiêm trọng trong hệ thống kiểm soát truy cập của UPCX: nền tảng này không sử dụng cơ chế đa chữ ký để hạn chế đặc quyền quản trị viên, cho phép một tài khoản cốt lõi duy nhất thực hiện các hoạt động rủi ro cao như đóng băng thanh khoản khoản và chuyển tài sản. Hơn nữa, cơ chế xác thực đăng nhập của tài khoản quá đơn giản, chỉ dựa vào tên người dùng, mật khẩu và xác minh SMS, mà không tích hợp các biện pháp bảo vệ nâng cao như ví phần cứng hoặc xác thực lần.

Nhóm tin tặc đã chiếm đoạt thành công thông tin tài khoản của quản trị viên thông qua sự kết hợp giữa tấn công cơ sở dữ liệu bằng kỹ thuật xã hội và email Phishing. Sau khi đăng nhập, chúng nhanh chóng thực hiện các hành vi độc hại: đầu tiên, đóng băng các nhóm thanh khoản chính trong hệ sinh thái UPCX, ngăn người dùng giao dịch và rút tiền bình thường; sau đó, chúng sửa đổi các quy tắc chuyển nhượng tài sản, chuyển tài sản cốt lõi trong các nhóm theo lô đến các địa chỉ nặc danh dưới sự kiểm soát của chúng; và cuối cùng, chúng xóa một số nhật ký hoạt động nhằm che giấu vụ tấn công.

6. CoinDCX: 44,2 triệu đô la

Vụ rò rỉ dữ liệu CoinDCX: Vào tháng 7 năm 2025, sàn giao dịch crypto CoinDCX của Ấn Độ đã bị xâm nhập máy chủ, dẫn đến tấn công vào các tài khoản hoạt động nội bộ. Vụ tấn công lần gây thiệt hại 44,2 triệu đô la. CoinDCX đã gánh chịu toàn bộ thiệt hại để bảo vệ tiền của người dùng, thiết lập một chuẩn mực về tính minh bạch và niềm tin của người dùng.

Nguyên nhân cốt lõi của vụ việc lần là do một nhân viên "đảm nhận công việc cá nhân" đã làm rò rỉ quyền quản lý, sau đó bị các nhân viên nội bộ lợi dụng với sự cấu kết hacker bên ngoài. Đây là một trường hợp điển hình của tấn công cấu kết "nội bộ + tin tặc bên ngoài", nhấn mạnh tầm quan trọng của quản lý nhân sự nội bộ sàn giao dịch .

7. GMX: 42 triệu đô la

Vào ngày 9 tháng 7, giao thức phái sinh phi tập trung GMX đã bị tấn công lỗ hổng quản trị, gây thiệt hại khoảng 42 triệu đô la. Điều bất thường trong sự cố lần là lỗ hổng không tồn tại sẵn có; mà là một lỗi logic mới do đội ngũ phát triển nền tảng tạo ra trong quá trình khắc phục một lỗ hổng cũ. Lỗi này sau đó đã bị hacker khai thác, tạo ra một tình huống khó xử kiểu "càng sửa chữa thì càng có nhiều lỗ hổng".

Nguyên nhân gốc rễ nằm ở lỗi trong lời gọi hàm `executeDecreaseOrder`: tham số đầu tiên của hàm này đáng lẽ phải là tài khoản bên ngoài (EOA), nhưng kẻ tấn công lại truyền vào địa chỉ hợp đồng thông minh. Điều này cho phép kẻ tấn công thao túng trạng thái nội bộ trong quá trình quy đổi, cuối cùng rút tài sản có giá trị cao hơn nhiều so với giá trị thực tế của số GLP mà chúng vị thế giữ.

Để đối phó, đội ngũ GMX ngay lập tức đình chỉ tất cả các chức năng giao dịch của hợp đồng phiên bản V2, đưa ra thông báo khẩn cấp thừa nhận rằng một lỗi mới đã xuất hiện trong quá trình khắc phục lỗ hổng và triển khai kế hoạch bồi thường cho người dùng để bồi thường đầy đủ cho những người dùng bị ảnh hưởng thông qua quỹ bảo hiểm của nền tảng.

Để biết thêm chi tiết, vui lòng tham khảo "Giải thích chi tiết về vụ tấn công lỗ hổng GMX trị giá 40 triệu đô la".

8. Cầu X402: 38 triệu đô la

Vào ngày 28 tháng 10, giao thức cầu nối chuỗi chéo x402bridge đã bị đánh cắp tài sản, gây thiệt hại ước tính khoảng 38 triệu đô la. Nguyên nhân chính của vụ tấn công lần là do private key của quản trị viên bị đánh cắp vì lưu trữ không đúng cách trên máy chủ, dẫn đến việc chuyển giao tài sản Chuỗi chéo lượng lớn.

Để cải thiện hiệu quả giao dịch xuyên Chuỗi, các quản trị viên của x402bridge đã lưu trữ các mảnh private key cốt lõi trên nhiều máy chủ đám mây, nhưng không cung cấp đủ biện pháp bảo mật cho các máy chủ, chỉ sử dụng tường lửa cơ bản, và độ mạnh crypto của các mảnh khóa private key thấp.

Để biết thêm chi tiết, vui lòng xem "Đánh giá về các cuộc tấn công cầu nối 402 và các trường hợp rò rỉ private key khác dẫn đến trộm cắp".

9. Upbit: 36 triệu đô la

Ngày 27 tháng 11, Upbit thông báo mạng lưới Solana của họ đã bị tấn công trị giá 54 tỷ won (36 triệu đô la Mỹ), và Upbit sẽ bồi thường toàn bộ thiệt hại cho khách hàng. Một số tài sản trên mạng lưới Solana (trị giá khoảng 54 tỷ won) đã bị chuyển sang một ví điện tử bên ngoài không xác định. Sau khi phát hiện các giao dịch rút tiền bất thường, Upbit đã ngay lập tức tiến hành rà soát an ninh khẩn cấp đối với các hệ thống mạng và ví điện tử liên quan.

Để biết thêm chi tiết, vui lòng xem "Upbit hacker, ngành công nghiệp thay đổi trong bối cảnh Naver mua lại với giá 10,3 tỷ đô la".

10. UXLINK: 11,3 triệu đô la Mỹ

Vào ngày 23 tháng 9, UXLINK bị tấn công do rò rỉ khóa private key của ví đa chữ ký. Những kẻ tấn công đúc token UXLINK và bán chúng, thu về lợi nhuận hơn 11,3 triệu đô la.

Do rò rỉ private key, hợp đồng dự án UXLINK cho phép địa chỉ của kẻ tấn công được thêm vào làm tài khoản đa chữ ký trong hợp đồng, trong khi các tài khoản đa chữ ký hiện có khác bị xóa. Hơn nữa, ngưỡng chữ ký của hợp đồng được đặt lại thành 1, có nghĩa là chỉ cần địa chỉ của kẻ tấn công ký để thực hiện các thao tác hợp đồng. Điều này giúp kẻ tấn công kiểm soát hoàn toàn hợp đồng. Sau đó, kẻ tấn công bắt đầu phát hành token UXLINK mới và bán chúng để kiếm lời.

Để biết thêm chi tiết, vui lòng xem "Phân tích lỗ hổng bảo mật UXLINK và theo dõi tiền bị đánh cắp".

Phụ lục: Triều Tiên đã biển thủ bao nhiêu tiền trong năm 2025?

Theo dữ liệu của Chainalysis, hacker Triều Tiên đã đánh cắp ít nhất 2,02 tỷ đô la crypto trong năm 2025 (tăng 681 triệu đô la so với năm 2024), tương ứng với mức tăng trưởng 51% so với năm trước. Xét về số tiền bị đánh cắp, đây là năm tồi tệ nhất về số vụ đánh cắp crypto của Triều Tiên được ghi nhận, và các cuộc tấn công của Triều Tiên chiếm 76% tổng số vụ xâm nhập dịch vụ, một Cao nhất mọi thời đại (ATH). Nhìn chung, dữ liệu năm 2025 cho thấy tổng số tiền crypto ước tính tối thiểu bị Triều Tiên đánh cắp lên tới 6,75 tỷ đô la.

Triều Tiên thường xâm nhập các dịch vụ crypto để giành quyền truy cập đặc quyền và thực hiện các cuộc tấn công có tác động lớn. Số lượng các cuộc tấn công kỷ lục trong năm nay có thể cho thấy Triều Tiên ngày càng phụ thuộc vào nhân viên CNTT để xâm nhập sàn giao dịch, các công ty lưu trữ và các công ty Web3, điều này có thể đẩy nhanh quá trình truy cập ban đầu và chuẩn bị cho các vụ trộm cắp quy mô lớn.

Hacker Triều Tiên không còn chỉ đơn thuần nộp đơn xin việc và xâm nhập các công ty; chúng ngày càng giả mạo các nhà tuyển dụng từ các công ty Web3 và AI có tiếng, dàn dựng tỉ mỉ các quy trình tuyển dụng giả mạo, và cuối cùng đánh cắp thông tin đăng nhập, mã nguồn và quyền truy cập VPN hoặc SSO của nạn nhân dưới vỏ bọc "kiểm tra kỹ thuật". Ở cấp điều hành doanh nghiệp, các chiến thuật kỹ thuật xã hội tương tự đang nổi lên, giả danh là các nhà đầu tư chiến lược hoặc người mua lại. Chúng sử dụng các bài thuyết trình và thẩm định giả mạo để dò tìm quyền truy cập vào thông tin hệ thống nhạy cảm và cơ sở hạ tầng có giá trị cao - một sự phát triển được xây dựng trực tiếp dựa trên các hoạt động gian lận của Triều Tiên nhắm vào người hành nghề CNTT và sự tập trung của nước này vào các công ty AI và blockchain có tầm quan trọng chiến lược.

Nhóm hacker khét tiếng của Triều Tiên, Lazarus Group, được cho là do chính phủ Triều Tiên điều hành. Mặc dù có rất ít thông tin về nhóm này, nhưng các nhà nghiên cứu đã quy kết nhiều cuộc tấn công mạng được thực hiện từ năm 2010 cho nhóm này. Theo người đào tẩu Triều Tiên Kim Kuk-song, nhóm này được biết đến nội bộ ở Triều Tiên với tên gọi "Văn phòng Liên lạc 414".

Cuộc tấn công sớm nhất được biết đến của nhóm này, được gọi là "Chiến dịch Trojan", diễn ra từ năm 2009 đến năm 2012. Đây là một chiến dịch gián điệp mạng sử dụng các cuộc tấn công từ chối dịch vụ phân tán (DDoS) đơn giản nhằm vào chính phủ Hàn Quốc tại Seoul. Chúng cũng đã tiến hành các cuộc tấn công vào năm 2011 và 2013. Mặc dù chưa được chứng minh một cách chắc chắn, nhưng chúng cũng có thể đứng sau các cuộc tấn công năm 2007 nhằm vào Hàn Quốc.

Tại sao một quốc gia mà hầu hết người dân không có internet lại sản sinh ra nhiều hacker tay nghề cao đến vậy?

Thae Yong-ho, cựu đại sứ Bình Nhưỡng tại London, người đã đào tẩu sang Hàn Quốc năm 2016, chỉ ra rằng Kim Jong-un dành phần lớn thời gian chơi trò chơi điện tử khi học tập tại Thụy Sĩ, nhưng ông cũng nhận thấy tầm quan trọng của máy tính trong cuộc sống hiện đại. Do đó, sau khi trở về Hàn Quốc cùng em trai Kim Jong-chol, ông đã truyền cảm hứng cho cha mình. "Kim Jong-il nhanh chóng nhận ra những lợi ích của máy tính và internet." Kim Jong-il sớm thành lập các trường chuyên biệt để giảng dạy về gián điệp, tình báo và chiến tranh công nghệ cao. Năm năm sau, phần thưởng rất lớn: hacker đã đánh cắp các kế hoạch quân sự tối mật Hàn Quốc, trong đó các tài liệu vạch ra một cuộc chiến tranh tiềm tàng giữa Triều Tiên và nước láng giềng phía bắc, và một âm mưu "chặt đầu" Triều Tiên bằng cách ám sát Kim Jong-un.

Hiện nay, lực lượng an ninh mạng của Triều Tiên được cho là có hơn 8.000 người, hầu trong đó là những thần đồng toán học được tuyển chọn kỹ lưỡng từ các trường học. Tại Triều Tiên, họ thuộc về "Cục Tình báo Tổng hợp" tưởng chừng như vô hại, nhưng trên thực tế, mật danh an ninh mạng của họ bao gồm Lazarus, BeagleBoyz, Hidden Cobra và APT38 ("APT" là viết tắt của "Advanced Persistent Threat" - Mối đe dọa dai dẳng nâng cao). Những học sinh này trải qua quá trình huấn luyện dài và chuyên sâu, nhưng họ cũng nhận được một số đặc quyền nhất định—bao gồm miễn trừ khỏi các chương trình lao động do nhà nước điều hành, các phúc lợi vật chất như xe hơi và nhà ở tiện nghi, và những cơ hội hiếm hoi để đi du lịch quốc tế, chẳng hạn như tham gia các cuộc thi toán học toàn cầu như Olympic Toán học Quốc tế.

Các hoạt động rửa tiền của Triều Tiên thể hiện một mô hình độc đáo, với hơn 60% giao dịch tập trung vào các khoản chuyển tiền dưới 500.000 đô la.

Hacker Triều Tiên thường có xu hướng:

Dịch vụ chuyển tiền và bảo lãnh bằng tiếng Trung (tăng trưởng 355% lên hơn 1000%): Đây là đặc điểm nổi bật nhất, cho thấy sự phụ thuộc lớn vào các dịch vụ bảo lãnh bằng tiếng Trung và một mạng lưới rửa tiền bao gồm nhiều nhà điều hành có thể có các biện pháp kiểm soát tuân thủ yếu kém.

Các dịch vụ bắc cầu (chênh lệch lên đến 97%): phụ thuộc rất nhiều vào cầu nối xuyên chuỗi để chuyển tài sản giữa blockchain và cố gắng tăng độ khó truy vết.

Dịch vụ kết hợp (mức chênh lệch tăng 100%): Sử dụng nhiều dịch vụ kết hợp hơn nhằm che giấu dòng tiền.

Các dịch vụ chuyên nghiệp như Huione (+356%): Sử dụng chiến lược các dịch vụ cụ thể để tạo điều kiện thuận lợi cho các hoạt động rửa tiền của họ.

Lưu ý: Huione là một tập đoàn tài chính có trụ sở chính tại Phnom Penh, Campuchia. Việc kinh doanh cốt lõi của tập đoàn bao gồm thanh toán, bảo lãnh và giao dịch crypto. Từ tháng 7 năm 2024, tập đoàn này đã bị nhiều quốc gia cáo buộc rửa tiền và các hành vi chuyển tiền gian lận trực tuyến liên quan. Vào tháng 11, tập đoàn này đã bị Bộ Ngân khố Hoa Kỳ trừng phạt, và vào tháng 12, Ngân hàng Trung ương Campuchia đã đóng cửa một số việc kinh doanh .

Để biết thêm chi tiết, vui lòng xem bài viết "Hé lộ vụ crypto gây chấn động do hacker Triều Tiên thực hiện: Tại sao nó lại mạnh mẽ đến vậy? Tiền đã đi về đâu?"