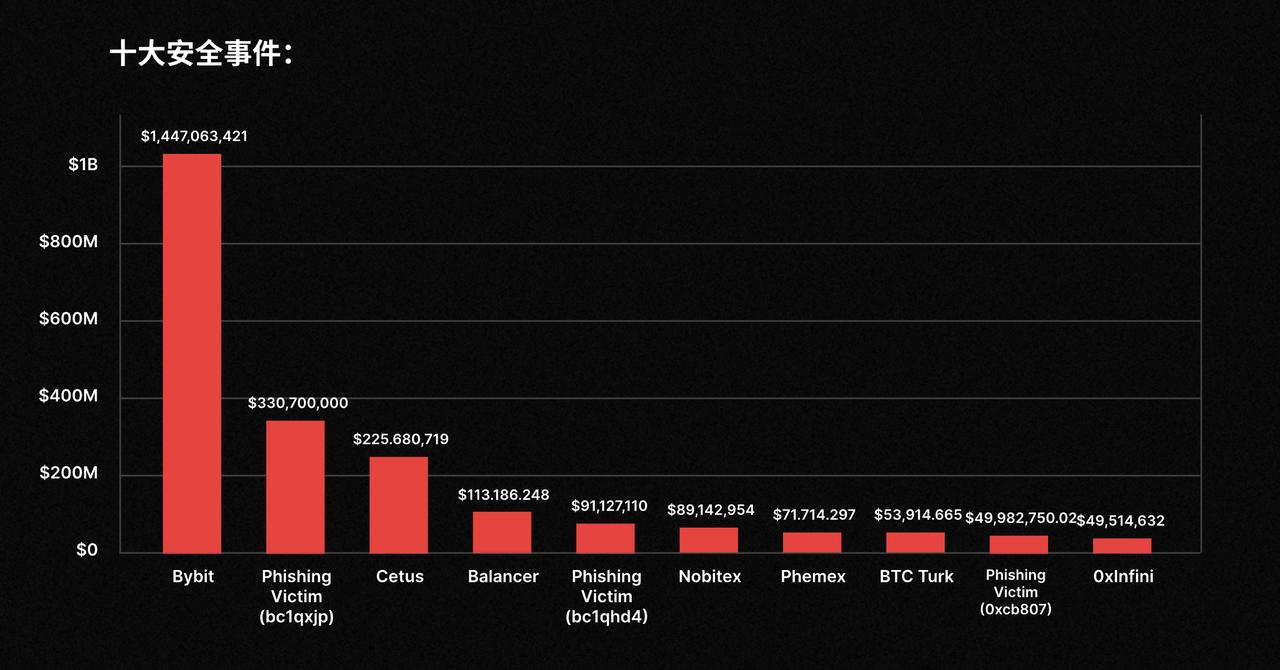

Bài viết này dựa trên danh sách mười sự cố bảo mật Web3 hàng đầu năm 2025 của CertiK. Tổng thiệt hại từ riêng mười sự cố hàng đầu đã vượt quá 2,5 tỷ đô la, trong đó sự cố Bybit chiếm một nửa. Các sự cố bảo mật năm nay không còn chỉ xoay quanh các lỗ hổng logic trong hợp đồng thông minh, mà đã phát triển thành các cuộc tấn công Chuỗi cung ứng phức tạp hơn, kỹ thuật xã hội, các mối đe dọa nội bộ và chiến tranh mạng địa chính trị.

Tác giả bài viết: 0x9999in1

Nguồn bài viết: ME

ME Group, hợp tác với CoinFoundry, hân hạnh giới thiệu chuyên mục thường niên được mong đợi nhất, "Crypto Chronicle 2025: Kỷ nguyên hội tụ | Bảng xếp hạng Web3 thường niên và tổng kết cuối năm". Năm bảng xếp hạng chính của ngành sẽ được công bố dựa trên sự quan tâm của cộng đồng nói tiếng Trung, nêu bật những nhân vật, sự kiện và đổi mới có ảnh hưởng nhất trong ngành.

Bài viết này dựa trên danh sách mười sự cố bảo mật Web3 hàng đầu năm 2025 của CertiK. Tổng thiệt hại từ riêng mười sự cố hàng đầu đã vượt quá 2,5 tỷ đô la, trong đó sự cố Bybit chiếm một nửa. Các sự cố bảo mật năm nay không còn chỉ xoay quanh các lỗ hổng logic trong hợp đồng thông minh, mà đã phát triển thành các cuộc tấn công Chuỗi cung ứng phức tạp hơn, kỹ thuật xã hội, các mối đe dọa nội bộ và chiến tranh mạng địa chính trị.

Vụ trộm tài sản quy mô lớn Bybit

Số tiền thiệt hại: 1.447.063.421 đô la

Thảm họa an ninh mạng lớn nhất năm 2025 xảy ra tại sàn sàn giao dịch tập trung hàng đầu Bybit , dẫn đến thiệt hại khổng lồ lên tới 1,447 tỷ đô la. Sự cố này được coi là một trong hacker lần lớn nhất trong lịch sử crypto , với số tiền bị đánh cắp chủ yếu tập trung vào Ethereum(ETH) và tài sản chính thống khác. Những kẻ tấn công đã vượt qua cơ chế bảo mật đa chữ ký của sàn giao dịch bằng các phương pháp cực kỳ tinh vi, trực tiếp rút tiền từ ví nóng và thậm chí có khả năng truy cập vào một số ví lạnh.

Nguyên nhân cốt lõi của cuộc tấn công lần rất có thể là sự xâm nhập độ sâu vào hệ thống nội bộ hoặc tấn công Chuỗi cung ứng. Hacker(nghi ngờ là các nhóm hacker nhà nước như Nhóm Lazarus) có thể đã ẩn náu trong mạng lưới nội bộ của Bybit trong nhiều tháng, giành được quyền ký private key quan trọng hoặc can thiệp vào mã giao diện rút tiền. Sau sự cố, một lượng lớn tiền đã nhanh chóng được phân tán đến hàng nghìn địa chỉ ví mới được tạo và được rửa sạch bằng các công cụ trộn tiền, làm phức tạp đáng kể các nỗ lực phục hồi và là lời cảnh báo nghiêm khắc cho toàn bộ ngành công nghiệp sàn giao dịch tập trung(CEX) về an ninh lưu giữ tài sản .

Vụ tấn công Phishing cá voi Bitcoin (bc1qxjp)

Tổng thiệt hại: 330.700.000 đô la

Đứng thứ hai trong danh sách là một vụ lừa đảo Phishing quy mô lớn nhắm vào một cá voi cá nhân lớn, gây thiệt hại lên tới 330 triệu đô la. Địa chỉ Bitcoin của nạn nhân đã bị rút sạch tiền chỉ trong một giao dịch duy nhất, toàn bộ số tiền chảy về địa chỉ hacker bắt đầu bằng "bc1qxjp". Trường hợp này cho thấy hacker đã chuyển trọng tâm từ việc phá vỡ hệ thống phòng thủ sàn giao dịch sang nhắm mục tiêu cụ thể vào các cá nhân lớn nắm giữ tài sản đáng kể, khai thác điểm yếu của con người.

Vụ việc có thể liên quan đến kỹ thuật tấn công phi kỹ thuật tinh vi. Kẻ tấn công có thể đã giả mạo các bản cập nhật phần mềm ví đáng tin cậy, đối tác giao dịch OTC hoặc cố vấn pháp lý, lừa nạn nhân tải xuống phần mềm có cửa hậu hoặc can thiệp vào nội dung clipboard khi tài sản sao chép và dán địa chỉ. Đối với những cá nhân nắm giữ hàng trăm triệu đô la, bất kỳ sự sơ suất nào trong hoàn cảnh ngoài Chuỗi (chẳng hạn như phần mềm độc hại trên máy tính hoặc truy cập internet private key) đều có thể dẫn đến tổn thất không thể khắc phục, và tính chất không thể đảo ngược của các giao dịch Bitcoin đã khiến số tiền khổng lồ này biến mất ngay lập tức.

Sự cố tràn bộ nhớ đệm giao thức Cetus

Số tiền thiệt hại: 225.680.719 đô la

Cetus, một sàn giao dịch phi tập trung hàng đầu trong hệ sinh thái Sui , đã phải hứng chịu một cuộc tấn công nghiêm trọng vào lỗ hổng hợp đồng thông minh, dẫn đến thiệt hại khoảng 225 triệu đô la. Là một dự án nổi bật được xây dựng trên ngôn ngữ lập trình Move, vụ trộm lần đã phá vỡ quan niệm phổ biến rằng Move vốn dĩ an toàn. Kẻ tấn công đã khai thác một lỗ hổng logic trong các phép tính thanh khoản của hợp đồng, thao túng các biến động giá cụ thể rút phần lớn thanh khoản từ nhóm với chi phí cực thấp.

Phân tích kỹ thuật cho thấy lỗ hổng này có khả năng bắt nguồn từ lỗi tràn số nguyên hoặc thiếu kiểm tra giới hạn trong các phép toán. Trong các giao thức tài chính phi tập trung(DeFi), logic thuật toán phức tạp thường tạo ra những điểm mù cho kiểm toán bảo mật. Kẻ tấn công đã tạo ra các tham số giao dịch bất thường một cách chính xác, vượt qua các biện pháp kiểm soát rủi ro hệ thống và về cơ bản là "in tiền từ hư không" để đánh cắp tài sản đã được người dùng đặt cọc. Sự cố này không chỉ gây thiệt hại nghiêm trọng cho chính giao thức Cetus mà còn gây ra những biến động ngắn hạn đáng kể về TVL (Tổng giá trị khóa vị thế ) của toàn bộ hệ sinh thái Sui .

Sự kiện lỗi kiểm soát truy cập bộ cân bằng

Tổng số tiền thiệt hại: 113.186.248 đô la

Vào năm 2025, giao thức DeFi đã được thiết lập Balancer đã phải chịu một tổn thất bảo mật nghiêm trọng, mất hơn 113 triệu đô la. Là một trong những thành phần cơ sở hạ tầng của các nhóm thanh khoản trên Ethereum , lần Balancer đã ảnh hưởng đến nhiều dự án hạ nguồn. Cuộc tấn công chủ yếu nhắm vào các hợp đồng thông minh V2 hoặc một số hợp đồng nâng cao của nhóm thanh khoản, hacker khai thác các lỗ hổng kiểm soát truy cập hoặc các vectơ tái nhập trong mã để cưỡng chế chuyển tài sản từ các nhóm.

Sự cố bắt nguồn từ sự sơ suất trong việc kiểm soát quyền truy cập hợp đồng, cho phép những người gọi bên ngoài không được ủy quyền thực hiện các hoạt động "Khoản vay nhanh" hoặc "cân bằng lại tài sản" lẽ ra phải bị hạn chế. Kẻ tấn công đã thao túng hợp đồng bằng cách tạo ra các giao dịch độc hại cho rằng chúng có quyền rút tiền hợp pháp, hoặc lợi dụng sự chênh lệch giá trong quá trình oracle nhật giá. Mặc dù đội ngũ Balancer đã ngay lập tức đình chỉ giao thức sau khi phát hiện ra sự bất thường, nhưng do tính chất quyết toán tức thời của blockchain , hàng trăm triệu đô la đã được chuyển trong vòng vài phút.

Vụ tấn công Phishing cá voi Bitcoin (bc1qhd4)

Tổng số tiền thiệt hại: 91.127.110 đô la

Đây là vụ tấn công Phishing có chủ đích thứ hai nhắm vào những người nắm giữ Bitcoin lớn trong danh sách, gây thiệt hại 91,12 triệu đô la. Số tiền bị đánh cắp đã chảy vào địa chỉ hacker có đuôi bc1qhd4. Tương tự như các trường hợp Phishing đã đề cập trước đó, sự việc này một lần nữa cho thấy tính chất tràn lan của các cuộc tấn công "làm ô nhiễm địa chỉ". Hacker tạo ra các "địa chỉ giả" rất giống với phần đầu và cuối của các địa chỉ mà nạn nhân thường sử dụng và gửi các khoản chuyển khoản nhỏ đến đó, do đó làm ô nhiễm lịch sử giao dịch của nạn nhân.

Khi thực hiện các giao dịch chuyển tiền lớn, nạn nhân thường bỏ qua việc xác minh địa chỉ đầy đủ và thường sao chép hacker ngụy tạo từ lịch sử giao dịch, dẫn đến một khoản tiền khổng lồ được chuyển trực tiếp vào tài khoản hacker. Phương pháp tấn công này khai thác điểm mù trong tầm nhìn và sự trì trệ trong thao tác của người dùng; nó có chi phí cực thấp nhưng lại gây thiệt hại rất lớn. Đối với một tài khoản có tài sản gần 100 triệu đô la, việc thiếu cơ chế danh sách trắng nghiêm ngặt và xác thực đa yếu tố thông qua ví phần cứng chính là nguyên nhân gốc rễ của thảm kịch này.

Vụ hacker chính trị Nobitex

Số tiền thiệt hại: 89.142.954 đô la

Nobitex, sàn giao dịch crypto lớn nhất Iran, đã bị hacker , gây thiệt hại khoảng 89,14 triệu đô la. Vụ việc này có ý nghĩa địa chính trị sâu sắc; động cơ của những kẻ tấn công không chỉ là lợi ích kinh tế mà còn nhằm mục đích phá vỡ cơ tài sản hạ tầng tài chính quan trọng của khu vực. Hacker đã xâm nhập vào máy chủ backend của sàn giao dịch, giành quyền kiểm soát các ví nóng và chuyển trái phép lượng lớn Bitcoin và stablecoin .

Vụ tấn công lần đã phơi bày những rủi ro đặc thù mà các thực thể crypto phải đối mặt trong bối cảnh xung đột địa chính trị. Do các lệnh trừng phạt quốc tế, sàn giao dịch trong khu vực thường thiếu quyền truy cập vào các dịch vụ bảo mật hàng đầu, dẫn đến hệ thống phòng thủ tương đối yếu. Hacker đã khai thác điểm yếu này, xâm nhập vào mạng nội bộ của sàn giao dịch thông qua Phishing và khai thác lỗ hổng bảo mật chưa được vá (zero-day exploits), chứng minh rằng các máy chủ tập trung vẫn là một trong những mắt xích dễ bị tổn thương nhất trong thế giới Web3.

Sự cố rò rỉ private key ví nóng Phemex

Tổng số tiền thiệt hại: 71.714.297 đô la

Sàn giao dịch phái sinh có tiếng Phemex đã bị tấn công private key ví nóng, dẫn đến việc mất mát 71,71 triệu đô tài sản . Vào thời điểm xảy ra sự cố, các ví nóng của sàn trên nhiều Chuỗi , bao gồm Ethereum, Bitcoin và Solana, đã bị rút sạch gần như đồng thời, cho thấy một điểm yếu duy nhất trong hệ thống quản lý private key (KMS) của sàn giao dịch , với quyền ký điện tử cốt lõi đã bị hacker chiếm đoạt hoàn toàn.

Thông thường, sàn giao dịch lưu trữ phần lớn tài sản trong ví lạnh, chỉ giữ một lượng nhỏ trong ví nóng để rút tiền hàng ngày. Tuy nhiên, việc mất hơn 70 triệu đô la cho thấy các giới hạn kiểm soát rủi ro của ví nóng có thể đã thất bại, hoặc hacker đã nhanh chóng tăng giới hạn rút tiền sau khi xâm nhập hệ thống. Sự cố lần không chỉ gây ra tổn thất tài chính khổng lồ mà còn làm tổn hại nghiêm trọng đến lòng tin của người dùng vào nền tảng, buộc nền tảng phải tạm ngừng dịch vụ gửi và rút tiền để tiến hành đại tu toàn diện kiến trúc bảo mật.

Cuộc tấn công sàn giao dịch BTC Turk

Số tiền thiệt hại: 53.914.665 đô la

Sàn giao dịch crypto BTC Turk của Thổ Nhĩ Kỳ đã trở thành nạn nhân của một cuộc tấn công mạng, gây thiệt hại khoảng 53,91 triệu đô la. Kẻ tấn công đã nhắm mục tiêu vào một số ví thanh khoản thanh khoản cao nhất của sàn sàn giao dịch , chuyển hàng loạt tiền dành cho người dùng rút tiền sang sàn giao dịch do kẻ tấn công kiểm soát bằng cách thay đổi luồng dữ liệu giao dịch hoặc khai thác các lỗ hổng API.

Vụ tấn công mạng vào BTC Turk, một sàn giao dịch hàng đầu khu vực, phản ánh sự không phù hợp giữa đầu tư bảo mật và quy mô tài sản giữa sàn giao dịch tầm trung. Hacker đã sử dụng các kịch bản tự động để thực hiện yêu cầu rút tiền tần suất cao, làm quá tải hệ thống kiểm soát rủi ro của sàn giao dịch. Phân tích sau đó cho thấy sàn giao dịch thiếu cơ chế giám sát bất thường trên Chuỗi theo thời gian thực, không kích hoạt được cơ chế ngắt mạch trong giai đoạn quan trọng ban đầu của cuộc tấn công, cho phép tiền chảy ra ngoài mà không bị kiểm soát.

Sự cố cá nhân Phishing cá voi (0xcb807)

Số tiền thiệt hại: 49.982.750,02 đô la

Đây là một cuộc tấn công Phishing ký điển hình Chuỗi cá voi ) Ethereum (EVM), gây thiệt hại lên tới gần 50 triệu đô la. Không giống như Phishing Bitcoin , nạn nhân trong hệ sinh thái Ethereum thường là nạn nhân của việc ký các chữ ký Approve hoặc Permit độc hại. Hacker dỗ nạn nhân đến các trang web DeFi ngụy tạo hoặc các trang lĩnh nhận airdrop , lừa họ ủy quyền số lượng USDT hoặc ETH không giới hạn.

Ngay khi nạn nhân nhấn"xác nhận" trong ví của họ, hacker đã có quyền truy cập để chuyển tài sản mà không cần sự đồng ý thêm. Chủ sở hữu địa chỉ nạn nhân 0xcb807... có thể đã không nhận ra ý nghĩa thực sự của dữ liệu chữ ký khó hiểu đó trước khi giao quyền kiểm soát tài sản. Điều này làm nổi bật rủi ro "những gì bạn thấy không phải là những gì bạn nhận được"rủi ro có trong giao diện Web3; ngay cả những người dùng crypto giàu kinh nghiệm cũng gặp khó khăn trong việc giải mã hoàn toàn các chữ ký độc hại được tạo ra một cách tinh vi.

Sự cố lỗ hổng giao thức 0xInfini

Số tiền thiệt hại: 49.514.632 đô la

Dự án 0xInfini đã gặp phải lỗ hổng bảo mật hợp đồng thông minh, dẫn đến thiệt hại khoảng 49,51 triệu đô la. Là một giao thức DeFi liên quan đến Chuỗi hoặc logic tài chính phức tạp, mã hợp đồng cốt lõi của 0xInfini chứa các lỗi logic kiểm toán. Kẻ tấn công có thể đã khai thác thao túng giá oracle hoặc các cuộc tấn công Khoản vay nhanh để làm cạn kiệt ngay lập tức nguồn thanh khoản của giao thức.

Lần tấn công diễn ra cực kỳ nhanh chóng, hacker hoàn tất toàn bộ quy trình vay mượn, tấn công, hoàn trả và rút tiền chỉ trong một khối lệnh duy nhất. Nguyên nhân gốc rễ nằm ở thiết kế của giao thức đã không tính đến đầy đủ các điều kiện giới hạn trong những hoàn cảnh thị trường khắc nghiệt, dẫn đến sự đổ vỡ trong logic kiểm soát rủi ro. Đối với người dùng, sự cố lần một lần nữa chứng minh rủi ro mất toàn bộ vốn gốc khi gửi tiền vào các giao thức mới nổi chưa trải qua quá trình thử nghiệm thực tế rộng rãi.

bản tóm tắt

Khoản học phí 2,5 tỷ đô la vào năm 2025 này rất tốn kém, nhưng lại vô cùng giá trị. Nó nhắc nhở mọi người tham gia – dù bạn là nhà phát triển, nhà điều hành sàn giao dịch, nhà đầu tư tổ chức hay người nắm giữ thông thường – rằng trong thế giới Web3, bảo mật không bao giờ là điểm cuối cùng, mà là một cuộc chạy đua vũ trang không ngừng nghỉ. Chỉ bằng cách cân bằng giữa sự chặt chẽ về công nghệ với sự cảnh giác của con người, và trách nhiệm cá nhân với sự hợp tác trong ngành, chúng ta mới có thể điều hướng thế giới kỹ thuật số này, đầy rẫy cả cơ hội và cạm bẫy, một cách ổn định và xa hơn.

Mong rằng năm 2026 sẽ là năm chúng ta không còn phải học hỏi về an ninh mạng với cái giá là những tổn thất khổng lồ, mà thay vào đó sẽ đón nhận một kỷ nguyên áp dụng quy mô lớn thực sự với một hệ thống phòng thủ hoàn thiện hơn.

Tham khảo: "Báo cáo an ninh Web3 về Skynet Hack3D năm 2025" của CertiK.

Nhấn để truy cập trang web chuyên dụng "Crypto Chronicle 2025: Kỷ nguyên hội tụ | Bảng xếp hạng thường niên Web3 và tổng kết cuối năm".