Tuần trước, thị trường DeFi chịu tổn thất nặng nề với 6 sự cố lớn, thiệt hại hơn 2.000.000 USD. Trong số các dự án bị ảnh hưởng, Rodeo Finance chịu tác động đáng kể nhất, đối mặt với khoản lỗ lên tới khoảng 888.000 USD.

Sự cố tuần trước

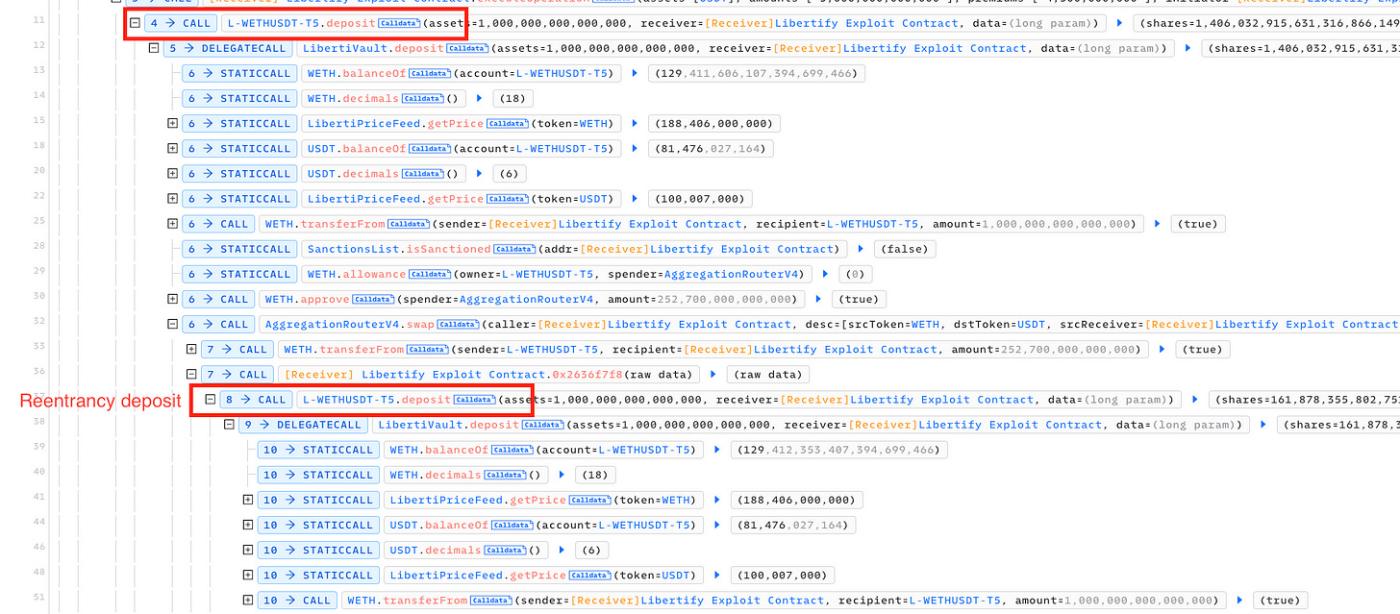

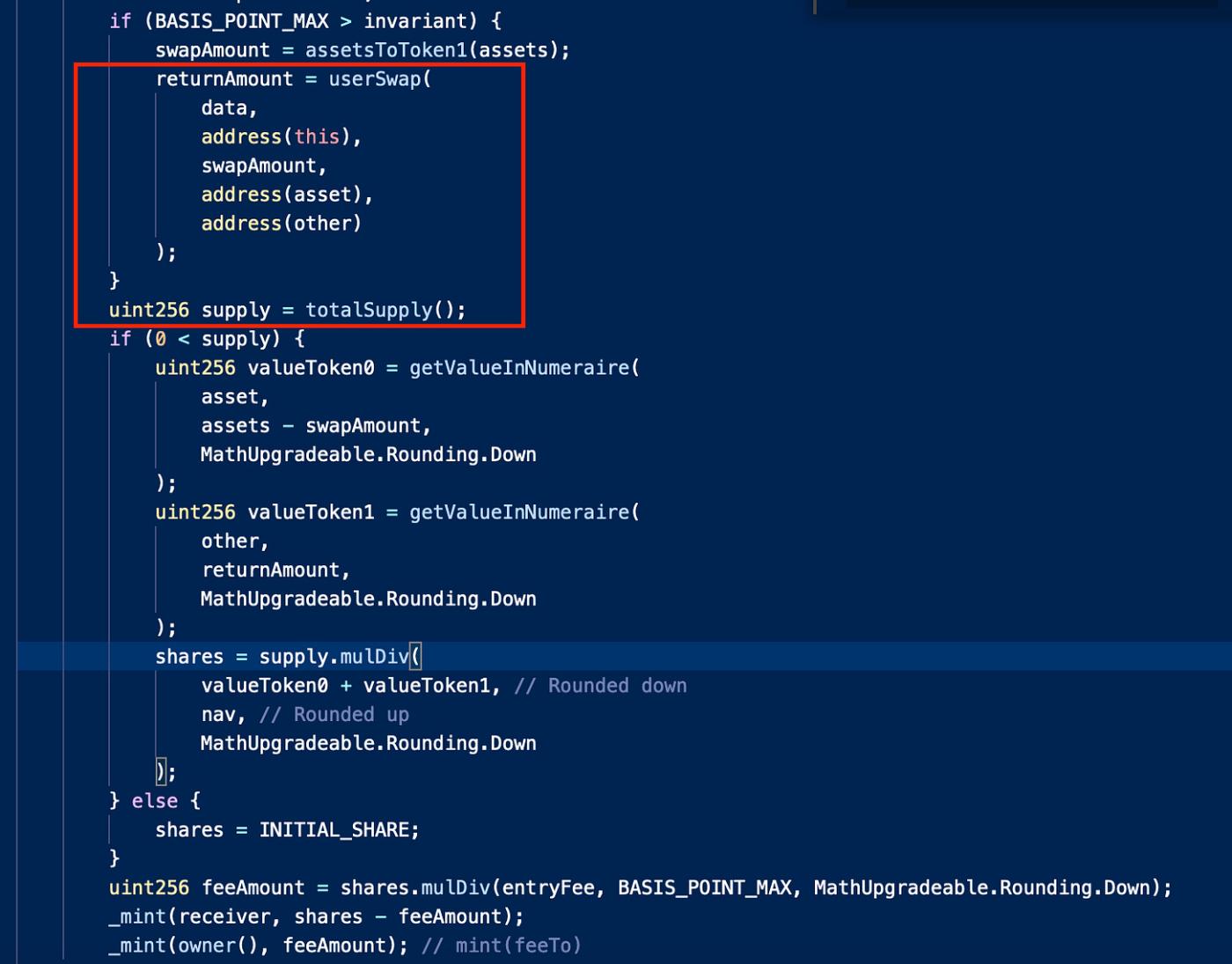

🚨 Dự án: Giải phóng

⛓️ Chuỗi: Ethereum, Polygon

🔥 Loại: Reentrancy

💸 Số tiền bị mất: ~$452,000

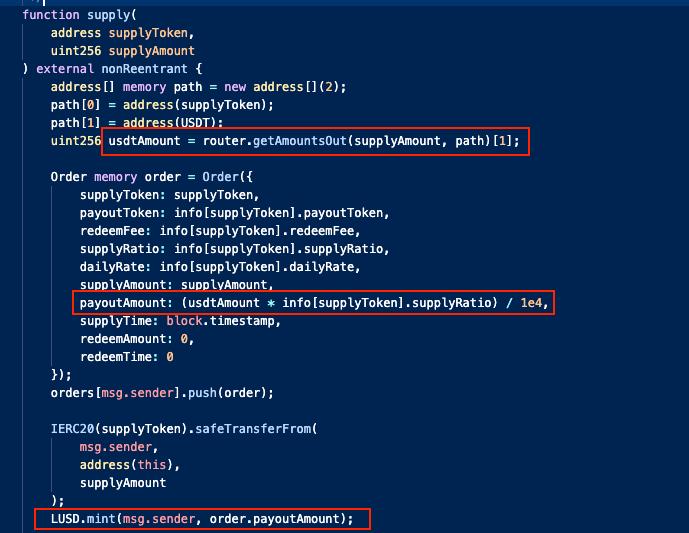

🚨 Dự án: $LUSD

⛓️ Chuỗi: BSC

🔥 Loại: Tấn công thao túng giá

💸 Số tiền bị mất: $9,464

🚨 Dự án: CivFund

⛓️ Chuỗi: Ethereum

🔥 Loại: Vấn đề phê duyệt

💸 Số tiền bị mất: ~$180,000

Tại thời điểm viết bài, dự án đã thừa nhận việc khai thác và công bố kết quả khám nghiệm tử thi.

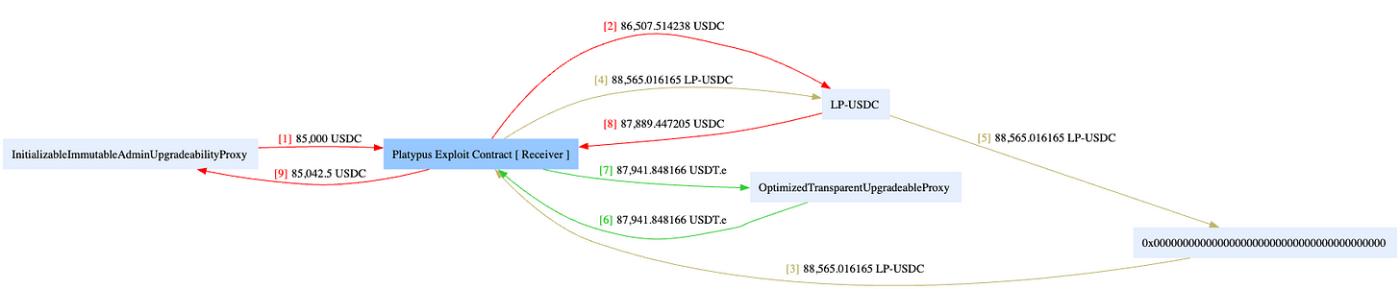

🚨 Dự án: Thú mỏ vịt

⛓️ Chuỗi: Avalanche

💥 Loại: Lỗi logic

💸 Số tiền bị mất: ~$51,000

Tại thời điểm viết bài, nhóm đã thừa nhận vấn đề và tạm dừng hoạt động nhóm của họ.

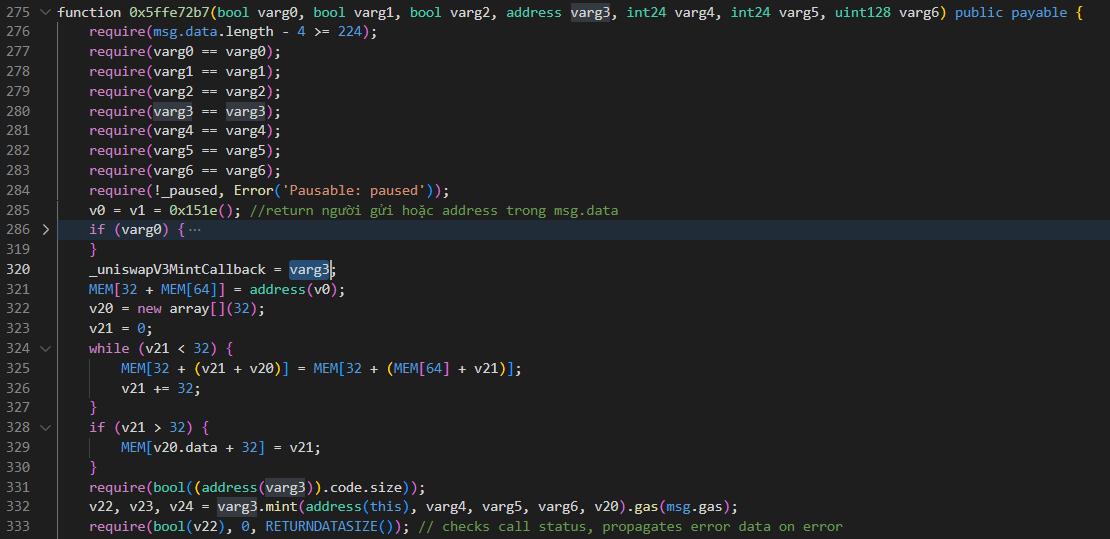

🚨 Dự án: Arcadia Finance

⛓️ Chuỗi: Ethereum, Optimism

💥 Loại: Lỗi logic

💸 Số tiền bị mất: ~$455,000