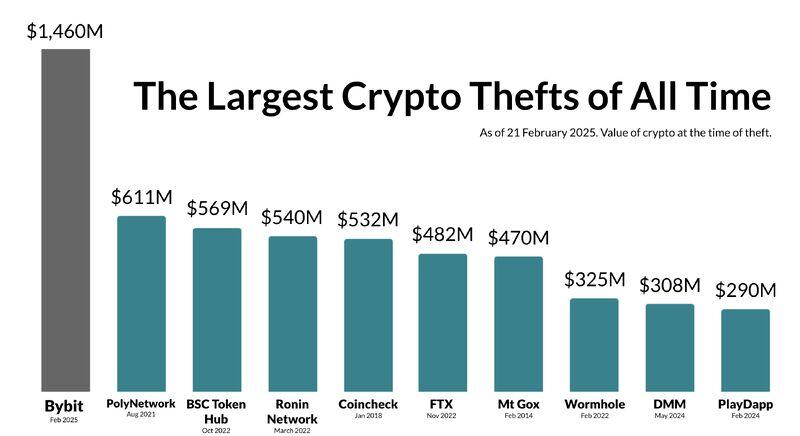

拜比特(Bybit)黑客事件在2025年引发了加密货币领域的震荡。这次15亿美元的安全漏洞已成为历史上最大的加密货币交易所黑客事件之一。黑客利用钱包漏洞进行攻击,导致以太坊(ETH)被盗,交易者们对此感到困惑。那么,这种情况是否可以被预防?最重要的是,客户资金是否安全?让我们详细分析一下发生了什么,拜比特如何应对,以及这对加密货币市场的未来意味着什么。

关键要点➤ 2025年拜比特黑客事件利用交易签名漏洞,造成15亿美元的损失。➤ 黑客使用跨链桥梁和混合器来洗钱。➤ 第三方安全漏洞,如Safe{Wallet}的AWS漏洞,可能会危及交易所。

本指南包括:- 什么是2025年拜比特黑客事件?

- 拜比特黑客事件是如何发生的?

- 2025年拜比特黑客事件的原因是什么?

- 2025年拜比特黑客事件的幕后黑手是谁?

- 拜比特的应对措施是什么?

- 有多少资金被追回?

- 拜比特黑客事件对加密货币意味着什么?

- 常见问题

什么是2025年拜比特黑客事件?

拜比特黑客事件是一次高度协调的攻击,导致15亿美元的以太坊(ETH)从该平台被盗。调查显示,黑客利用单签交易漏洞,绕过钱包安全措施执行未经授权的提款。

拜比特黑客事件是如何发生的?

分析拜比特黑客事件的区块链安全公司指出,交易签名过程中的漏洞可能是攻击者的切入点。事情可能是这样发生的:

- 交易签名漏洞是一切的开始,攻击者利用单签交易漏洞进行授权。这一举动使他们能够使用一个"单一"的批准来授权多次提款。

- 随后是冷钱包的被入侵。与大多数针对热钱包的加密货币黑客事件不同,这次攻击似乎影响了拜比特的冷存储,引发了对更深层安全漏洞的担忧。

- 这一切都与网络钓鱼和社会工程攻击相结合。罪犯可能通过针对拜比特员工的网络钓鱼骗局获取了内部凭证。但这只是初步假设,拜比特似乎已经找到了主要原因(稍后会有更多介绍)。

什么是单签交易漏洞?

从根本上说,这种漏洞允许单一交易批准被重复使用或操纵,从而导致未经授权的提款。让我们试着分解一下:

- 智能合约签名漏洞 - 当资金从冷钱包转移到热钱包时,系统会生成一个批准签名来验证交易。

- 利用批准过程 - 攻击者截获了这个签名,并用它触发多次未经授权的交易。

- 在几秒钟内转移资金 - 由于系统将这些视为已批准的交易,攻击者可以在不引发立即警报的情况下,将以太坊(ETH)从拜比特的储备中转移出去。

想象一下,你为一个值得信赖的朋友签了一张空白支票。但他们不是取走约定的金额,而是复制你的签名,把你整个银行账户的钱都取走了。这就是发生在这里的情况;黑客截获了一个有效的签名,并重复使用它来清空拜比特的资金。

是否还有其他安全漏洞?

尽管单签交易漏洞似乎是主要的漏洞,但其他潜在的问题可能包括网络钓鱼攻击、智能合约漏洞,以及显然是对攻击的延迟检测。

你知道吗?2025年拜比特黑客事件最初是由链上调查员ZachXBT发现的,他在2025年2月21日观察到拜比特平台上有大量资金流出。此后,区块链安全公司SlowMist和PeckShield确认了这一入侵,并指出拜比特正经历前所未有的资金提取。

尽管最初浮现了这些见解,但关于2025年拜比特黑客事件的根本原因,已经有了新的信息。

2025年拜比特黑客事件的原因是什么?

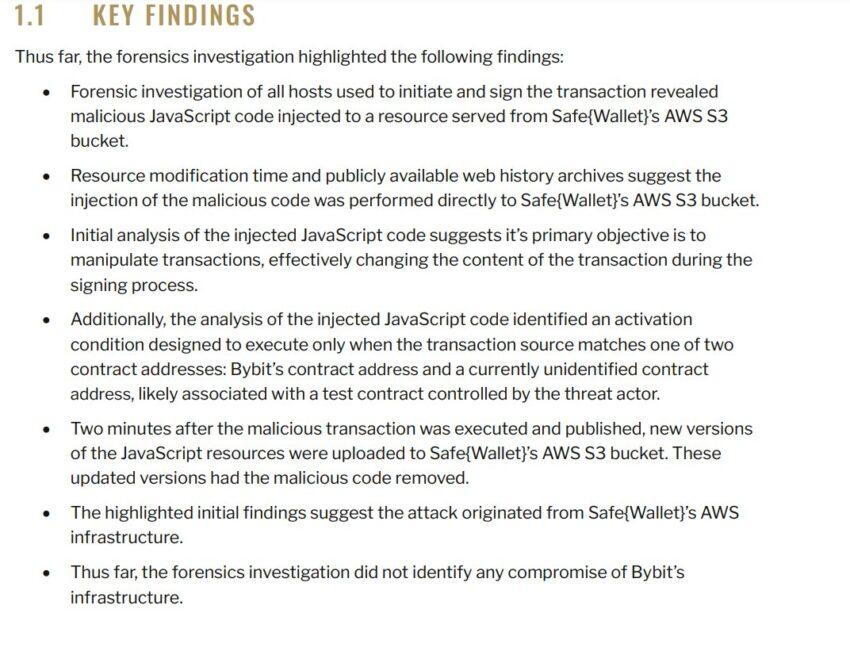

与最初担心内部安全故障不同,法医调查指向了拜比特用于多重签名交易的第三方钱包基础设施Safe{Wallet}遭到入侵。

什么是Safe{Wallet}?

可以把Safe{Wallet}看作一个由智能合约驱动的保险库,它使用多重签名来保护交易的安全性。它运行在AWS S3上,这意味着它从云端加载JavaScript文件来处理交易。听起来很高效,对吗?但这也是事情变糟的地方。

黑客找到了一种方法,将恶意JavaScript注入到Safe{Wallet}的AWS S3存储桶中,悄悄地实时修改交易。所以,虽然拜比特的核心安全性技术上并没有被"黑客入侵",但它用于批准和执行交易的工具却被操纵了。基本上,拜比特签署了转账,但黑客在不被发现的情况下改写了最终目的地。

攻击是如何发生的?

在将ETH从冷钱包转移到温钱包的常规过程中,嵌入在Safe{Wallet}JavaScript中的恶意脚本修改了正在签名的交易细节。

想象一下,你在商店付款,收银员悄悄地换掉了付款终端,将你的钱转到别处,但让交易看起来合法。

这就是这里发生的情况 - 拜比特的签名者批准了交易,认为它是安全的,但被修改的Safe{Wallet}脚本悄悄地将收款地址改为攻击者的地址。

拜比特黑客报告:X

拜比特黑客报告:X实时交易劫持

这个JavaScript注入被设计成只在特定地址(拜比特的冷钱包合约和另一个未知地址,可能是攻击者使用的测试地址)发起交易时才触发:

- 如果普通用户与Safe{Wallet}互动,就不会发生任何可疑情况。

- 当拜比特处理高价值转账时,脚本会在执行前修改目的钱包地址。

由于交易仍然由拜比特授权的钱包加密签名,因此没有立即引发警报;在区块链上看起来完全合法。

不是典型的交易所黑客事件

像Mt. Gox(2014年)或Coincheck(2018年)的大多数加密货币交易所黑客事件都涉及私钥泄露或直接入侵交易所钱包。这就像窃贼闯入银行保险库。

但2025年拜比特黑客事件有所不同;这是一次基础设施级别的攻击。黑客没有窃取私钥,而是操纵了交易签名过程本身,这意味着:

- 拜比特实际的钱包安全性并未受到侵犯。

- 黑客攻击的是用于签署交易的工具,而不是资产本身的存储。

拜比特黑客事件是最大规模的: X

拜比特黑客事件是最大规模的: X这对加密货币安全性意味着什么

这次黑客事件暴露了一个严重的安全漏洞;即使交易所锁定了自己的系统,第三方集成也可能成为弱点。

Safe{Wallet}并不是为黑客的游乐场而设计的,但它依赖于AWS S3中的JavaScript文件却成为了弱点。没有人预料到攻击者会在基础设施层面注入恶意代码,但他们做到了;在执行之前悄悄地重写交易。

这整个混乱是一个警钟:加密货币平台不能仅仅依赖第三方工具,而需要进行持续的安全审计、独立的交易检查和更严格的多重签名保护。如果黑客能够劫持签名过程本身,即使最好的钱包安全也毫无意义。

即使在多重签名设置中,如这次黑客事件所证明的,如果签名者无意中批准了欺骗性交易,安全措施也将变得毫无用处。

2025年拜比特黑客事件的幕后黑手是谁?

2025年拜比特黑客事件被归咎于臭名昭著的朝鲜国家支持的黑客集团"Lazarus Group",该集团曾策划过一些历史上最大的加密货币盗窃案。这个团伙已被与最近的Phemex黑客事件(约8500万美元被盗)联系起来。

他们是如何做到的?

Lazarus Group并没有简单地黑进去就抢劫。相反,他们对拜比特的交易批准过程进行了精准打击。通过潜入Safe{Wallet}系统,他们在合法转账过程中悄悄地重新路由了资金。

结果是?40.1万ETH在眨眼之间消失,造成15亿美元的灾难。

黑客如何洗钱

偷取加密货币很容易。但在不被抓到的情况下花掉它才是真正的挑战。Lazarus遵循了他们惯常的洗钱路径:

- 中心化的混合器

- 跨链桥梁

- 不知名的交易所

- 通过不太严格的KYC平台转移资金。

老套路,只是这次的资金规模更大。想深入了解?看这个分析:

2025年拜比特黑客事件不仅仅是简单的以太坊盗窃;这是一起涉及多种资产的复杂抢劫案。攻击者偷走了40.1347万ETH(约14亿美元)、90,376个stETH(Lido的质押以太坊)、cmETH和METH代币(来自Mantle和其他协议的液体质押以太坊)以及10万美元USDT(后被Tether冻结)。

这种资产组合使洗钱更加困难,因为质押资产无法轻易变现而不被发现。这迫使攻击者依赖桥梁、混合器和中心化交易所 - 这一举动使他们更容易被追查。

拜比特的应对措施是什么?

拜比特在漏洞被发现后迅速采取了多层次的应对计划。

立即采取的行动- 资金得到了保护,并向用户提供了1:1的资产支持保证。

- 进行了全

- 以太坊 (ETH): 34 ETH (≈$97,000)被ChangeNOW拦截和冻结,阻止了攻击者进一步转移。

- 比特币 (BTC): 0.38755 BTC (≈$37,000)在Avalanche网络上被阻止,因为黑客跨链转移了它。

- 稳定币 (USDT/USDC): Tether冻结了181,000 USDT,而FixedFloat锁定了与被盗资金相关的120,000美元的USDT和USDC。

- 质押以太坊衍生品: 15,000 ETH在攻击者提取之前被mETH协议成功恢复。这一行动防止了流动性质押资产的进一步清算。

此外,正在进行的区块链取证工作已经确定了超过11,000个与洗钱stolen funds相关的钱包地址,确保交易所和协议可以实时列入黑名单并冻结可疑活动。

被盗资金是如何被追踪和冻结的?

这些资产的恢复得益于多层面的全球努力,包括:

- 交易所冻结: FixedFloat、ChangeNOW、Bitget和THORChain等平台已经识别并冻结了与被盗资金相关的存款。

- 稳定币发行商列入黑名单: Tether和Circle标记并冻结了持有被盗USDT和USDC的账户,阻止黑客使用这些资产。

- 区块链情报跟踪: 包括Elliptic、Arkham、Chainalysis和TRM Labs在内的取证团队已经绘制出攻击者如何转移他们的资金,帮助交易所在资金被兑现之前阻止交易。

- 赏金计划和社区参与: Bybit的LazarusBounty.com鼓励独立调查人员追踪被盗资金,提供成功冻结5%的赏金,最高可达10%的资金回收赏金。

尽管完全恢复的可能性仍然不大,但交易所协调、实时分析和以赏金驱动的调查的结合可能会很有效。主要是限制黑客兑现被盗资产的能力!

Bybit黑客事件对加密货币有什么影响?

2025年Bybit黑客事件证明,即使是多重签名钱包和冷藏也无法安全免受基础设施漏洞的攻击。随着黑客变得更加创新,交易所必须加强安全性、审核集成并实施实时欺诈检测。关键是不要信任,而是"验证"。

加密货币交易所的未来取决于主动防御、全行业合作以及更智能的资金回收策略,以应对日益复杂的网络安全威胁。

常见问题

是Bybit本身被黑客攻击,还是第三方漏洞?

并非完全如此。Bybit的核心系统没有直接遭到攻击,但攻击者利用了Bybit用于交易签名的Safe{Wallet}的AWS S3存储桶。这使他们能够操纵多重签名交易并重定向资金,而不会引起警报。

到目前为止,有多少被盗加密货币已经被恢复?

截至2024年2月底,约4,280万美元的资金通过交易所冻结、稳定币列入黑名单和取证跟踪而被冻结或恢复。尽管这只是14亿美元被盗资金的一小部分,但追捕仍在继续,更多资金可能会被锁定。

黑客是如何洗钱的?

他们使用了跨链桥梁、混合服务和去中心化交换等混淆交易的方式。他们还依赖于没有严格实施KYC政策的中心化交易所,这使调查人员更难追踪资金轨迹。

Bybit采取了哪些措施来防止未来发生类似攻击?

Bybit已经加强了安全措施,推出了LazarusBounty.com来追踪被盗资金,并与区块链取证公司和交易所合作,实时冻结非法交易。他们还重新审查了第三方安全审计,以防止类似的漏洞。