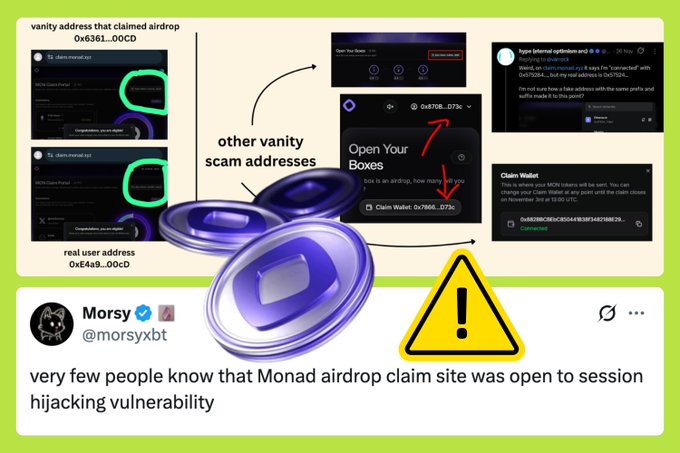

⚠️ 很少有人知道 Monad 的空投领取网站曾经存在会话劫持漏洞。 这个错误不在于智能合约,而在于 Web/应用程序层,具体来说,是网站如何管理会话以及如何分配用于接收奖励的钱包地址。 根据

本文为机器翻译

展示原文

Upside GM

@gm_upside

12-28

🤠 Nếu anh em sống sót qua năm 2025 mà không bị hack, không cháy tài khoản, không dính rug thì thật sự đã vượt trội hơn 99% thị trường rồi.

Vì trong năm nay, ngành crypto bị hack/trộm khoảng 3.4 tỷ USD, lại còn dính cú thiên nga đen lịch sử:

➤ Tháng 2, Bybit x.com/gm_upside/stat…

来自推特

免责声明:以上内容仅为作者观点,不代表Followin的任何立场,不构成与Followin相关的任何投资建议。

喜欢

收藏

评论

分享