在本周的安全文摘中,Verichains 宣布发现了影响多家供应商和数十亿美元资产处于风险中的关键密钥提取攻击。

深入了解负责任的漏洞披露,以及确保所有供应商在披露和补救过程中的安全所需的细致协调。

什么是 TSS 和 MPC?

多方计算 (MPC)是一种加密协议,它允许一组参与方在不泄露其个人密钥的情况下安全地生成消息签名。它被多方钱包和数字资产托管解决方案普遍使用,并迅速成为各大区块链和金融机构保护数字资产的标准。

阈值签名方案 (TSS)是一种加密协议,它使一组分布式签名者能够通过合作授权交易来控制资金。区块链技术的挑战之一是在不依赖单一可信实体的情况下确保资金的安全性和可用性。

Verichains 对流行的开源 t-ECDSA 库的安全研究

作为我们对阈值 ECDSA 安全性持续研究的一部分,我们的安全研究团队最近在许多使用多方计算 (MPC) 协议的流行阈值签名方案 (TSS) 实施中发现了关键密钥提取攻击。我们的团队致力于负责任的漏洞披露,并在披露这些攻击时采取了谨慎和深思熟虑的步骤,特别是考虑到受影响的项目范围广泛且大量用户资金面临风险。

在这里阅读我们的公告:

验证链

验证链重要的是要注意,我们包含 BNY Mellon、Revolut、ING、Binance、Fireblocks 和 Coinbase 等名称并不意味着它们容易受到我们的攻击。这些机构以及许多其他机构已经为门限签名方案实施了 MPC 协议。

尽管进行了多次安全审计,我们的研究发现几乎所有基于阈值 ECDSA 的 TSS 实现,包括流行的 Golang 和 Rust 开源库,都容易受到密钥提取攻击。我们已经构建了有效的概念验证 (PoC) 攻击,展示了单个恶意方在各种流行钱包、非托管密钥基础设施和跨链资产管理协议上的 1-2 签名仪式中提取的完整私钥。这次袭击没有留下任何痕迹,对其他各方来说似乎是无辜的。

负责任的漏洞披露

鉴于多个供应商的确认受到影响,并且作为我们对负责任的漏洞披露承诺的一部分,我们的安全研究团队遵循了深思熟虑和谨慎的披露流程。

我们的首要任务是通过概念验证 (PoC) 通知我们确认受到我们攻击影响的供应商和项目的开源实现。本周我们已经完成了这项工作,我们计划等待这些供应商和项目解决问题,然后再进行第二波披露,届时我们将与其他供应商分享我们的攻击,包括闭源专有软件供应商我们不知道它们是否易受攻击。

由于实现 t-ECDSA 的开源 MPC 库和产品众多,Verichains 安全研究团队不可能全部了解。因此,除了通知已知受影响的项目和供应商外,我们还发布了一份新闻稿,通知所有使用 t-ECDSA 的人有关该问题的信息,并提供与我们联系以获取更多信息的机会。

我们认真对待所有供应商和用户的安全,并鼓励任何使用 t-ECDSA 的人与我们联系以获取更多详细信息。

我们之前如何与受影响的供应商合作(不同的攻击)并在 VSA-2022-120 中记录我们的发现和披露的示例:

验证链

验证链我们的公关结果可以在这里看到:

https://finance.yahoo.com/news/verichains-discovers-critical-key-extraction-145051083.html

https://coinmarketcap.com/community/articles/642186472d80720f9caa3bbe/

由于这些攻击的普遍性,而且它们的影响已被证实是广泛的,Verichains 要求所有项目和供应商在我们披露我们的发现之前签署严格的保密协议,以防止潜在的泄漏和/或滥用攻击。

为确保所有受影响的各方都有足够的时间来解决问题,我们计划等待 90-120 天的时间,然后再公开分享论文。在此期间,我们将继续与受影响的供应商合作并提供支持,以确保他们能够实施必要的修复来保护他们的用户。

上周的事件

🚨项目:指数金融

⛓️链:以太坊

💥类型:闪贷攻击

💸损失金额: $15,000

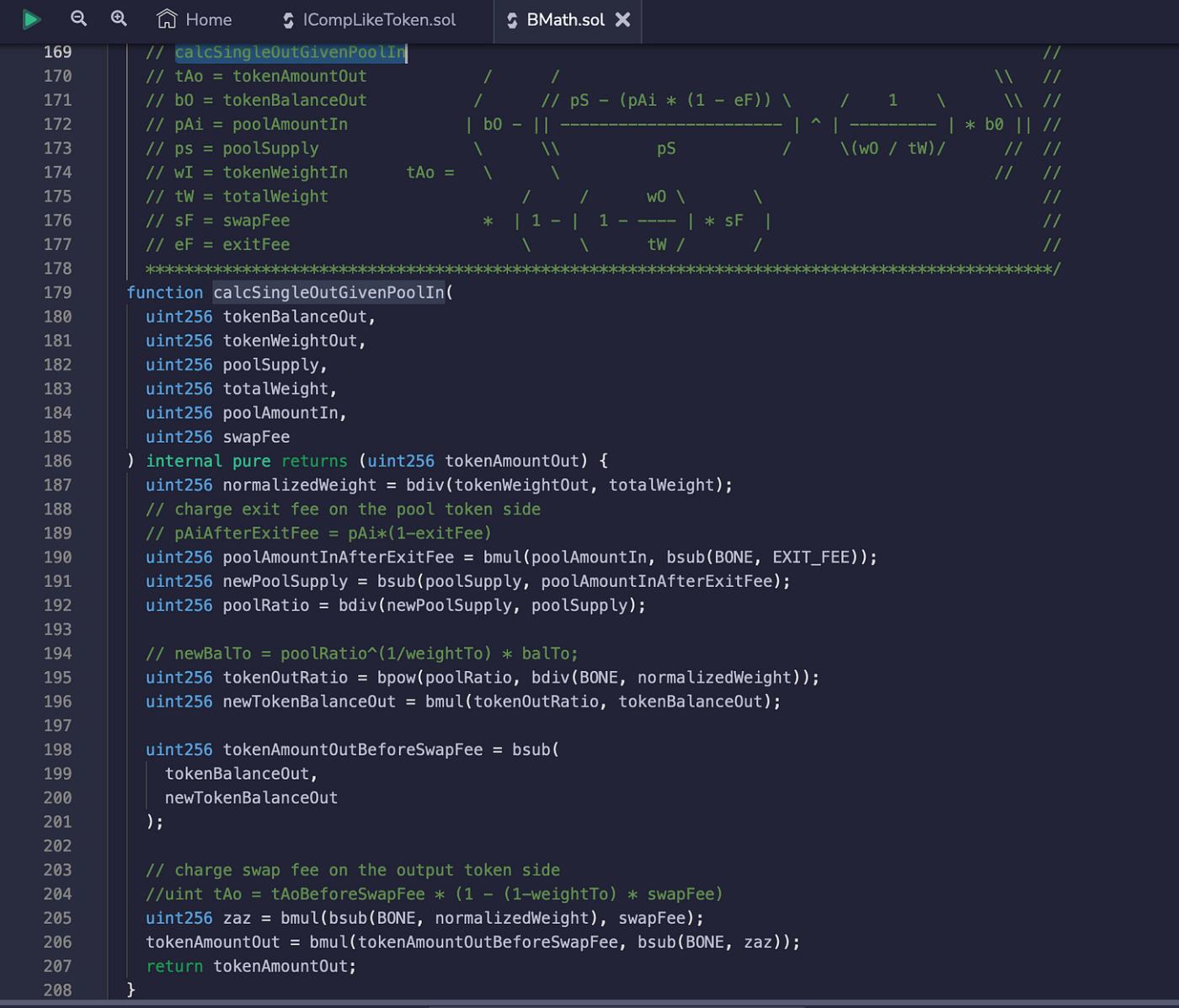

上周,一名攻击者利用 DeFi 项目 Indexed Finance 获利 15,000 美元。攻击的发生是由于“calcSingleOutGivenPoolIn()”函数中的错误,导致 tokenAmountOut 值的计算不正确。

🚨项目:不适用

⛓️链条:多边形

💥类型:不当的访问控制

💸损失金额: $70,000

Polygon 上的一个未命名项目被黑了 70,000 美元。该漏洞利用是由于目标合约(0x9083430f54f100b1b2f20320e5e8484ce319cb97)的“daoChange()”函数中的访问控制缺陷引起的。通过将 DAO 地址更改为攻击者的漏洞利用合约,他们能够从目标合约中提取所有资金,其中包括 USDT、WMATIC 和 TNDR。

🚨项目: ASKACR

⛓️链: BSC

💥类型:转零

💸损失金额: ~$28,000

上周,一个名为 $ASKACR 的代币在一次黑客攻击中损失了大约 28,000 美元,攻击者能够在函数转移期间利用奖励分配机制中的漏洞。该缺陷是由于转账金额验证不当造成的,攻击者可以通过使用LP代币重复转账0 $ASKACR代币,从而从LP持有者那里索取更多奖励,从而获得大量不义之财。

🚨项目:大金融

⛓️链: BSC

💥类型:通缩代币

💸损失金额: $30,000

在另一次涉及通货紧缩代币的攻击中,一个名为 Big Finance 的 DeFi 项目被黑客盗取了 30,000 美元。攻击者利用闪贷和销毁函数来操纵 tTotal,导致该对的余额显着减少。这种操纵允许攻击者用 USDT 换出该货币对现在的最小余额。

🚨项目: $DBW

⛓️链: BSC

💥类型:业务逻辑缺陷

💸损失金额: $24,000

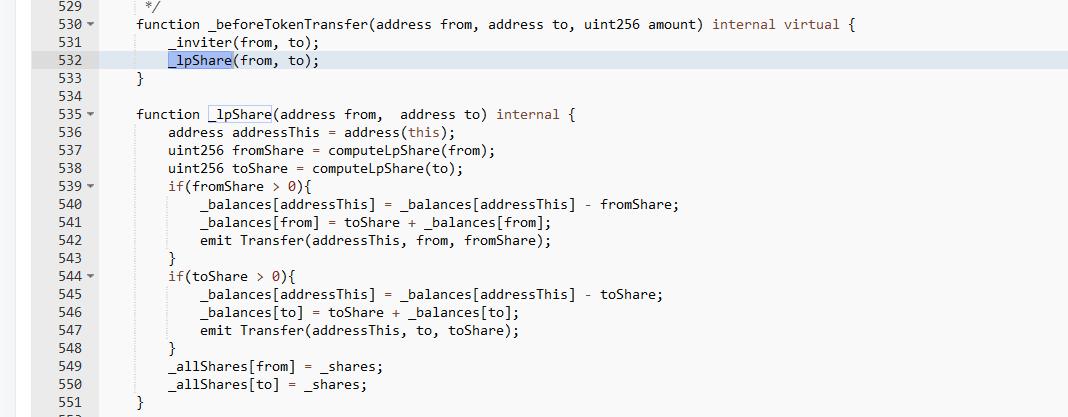

一个业务逻辑缺陷使一个代币项目损失了 24,000 美元。问题的根本原因在于,分红奖励是根据用户当时拥有LP的比例计算的,没有考虑LP转让后的任何后续分红。