拜位元(Bybit)駭客事件在2025年引發了加密貨幣領域的震盪。這次15億美元的安全漏洞已成為歷史上最大的加密貨幣交易所駭客事件之一。駭客利用錢包漏洞進行攻擊,導致以太坊(ETH)被盜,交易者們對此感到困惑。那麼,這種情況是否可以被預防?最重要的是,客戶資金是否安全?讓我們詳細分析一下發生了什麼,拜位元如何應對,以及這對加密貨幣市場的未來意味著什麼。

關鍵要點➤ 2025年拜位元駭客事件利用交易簽名漏洞,造成15億美元的損失。➤ 駭客使用跨鏈橋樑和混合器來洗錢。➤ 第三方安全漏洞,如Safe{Wallet}的AWS漏洞,可能會危及交易所。

本指南包括:- 什麼是2025年拜位元駭客事件?

- 拜位元駭客事件是如何發生的?

- 2025年拜位元駭客事件的原因是什麼?

- 2025年拜位元駭客事件的幕後黑手是誰?

- 拜位元的應對措施是什麼?

- 有多少資金被追回?

- 拜位元駭客事件對加密貨幣意味著什麼?

- 常見問題

什麼是2025年拜位元駭客事件?

拜位元駭客事件是一次高度協調的攻擊,導致15億美元的以太坊(ETH)從該平臺被盜。調查顯示,駭客利用單籤交易漏洞,繞過錢包安全措施執行未經授權的提款。

拜位元駭客事件是如何發生的?

分析拜位元駭客事件的區塊鏈安全公司指出,交易簽名過程中的漏洞可能是攻擊者的切入點。事情可能是這樣發生的:

- 交易簽名漏洞是一切的開始,攻擊者利用單籤交易漏洞進行授權。這一舉動使他們能夠使用一個"單一"的批准來授權多次提款。

- 隨後是冷錢包的被入侵。與大多數針對熱錢包的加密貨幣駭客事件不同,這次攻擊似乎影響了拜位元的冷儲存,引發了對更深層安全漏洞的擔憂。

- 這一切都與網路釣魚和社會工程攻擊相結合。罪犯可能透過針對拜位元員工的網路釣魚騙局獲取了內部憑證。但這只是初步假設,拜位元似乎已經找到了主要原因(稍後會有更多介紹)。

什麼是單籤交易漏洞?

從根本上說,這種漏洞允許單一交易批准被重複使用或操縱,從而導致未經授權的提款。讓我們試著分解一下:

- 智慧合約簽名漏洞 - 當資金從冷錢包轉移到熱錢包時,系統會生成一個批准簽名來驗證交易。

- 利用批准過程 - 攻擊者截獲了這個簽名,並用它觸發多次未經授權的交易。

- 在幾秒鐘內轉移資金 - 由於系統將這些視為已批准的交易,攻擊者可以在不引發立即警報的情況下,將以太坊(ETH)從拜位元的儲備中轉移出去。

想象一下,你為一個值得信賴的朋友簽了一張空白支票。但他們不是取走約定的金額,而是複製你的簽名,把你整個銀行賬戶的錢都取走了。這就是發生在這裡的情況;駭客截獲了一個有效的簽名,並重復使用它來清空拜位元的資金。

是否還有其他安全漏洞?

儘管單籤交易漏洞似乎是主要的漏洞,但其他潛在的問題可能包括網路釣魚攻擊、智慧合約漏洞,以及顯然是對攻擊的延遲檢測。

你知道嗎?2025年拜位元駭客事件最初是由鏈上調查員ZachXBT發現的,他在2025年2月21日觀察到拜位元平臺上有大量資金流出。此後,區塊鏈安全公司SlowMist和PeckShield確認了這一入侵,並指出拜位元正經歷前所未有的資金提取。

儘管最初浮現了這些見解,但關於2025年拜位元駭客事件的根本原因,已經有了新的資訊。

2025年拜位元駭客事件的原因是什麼?

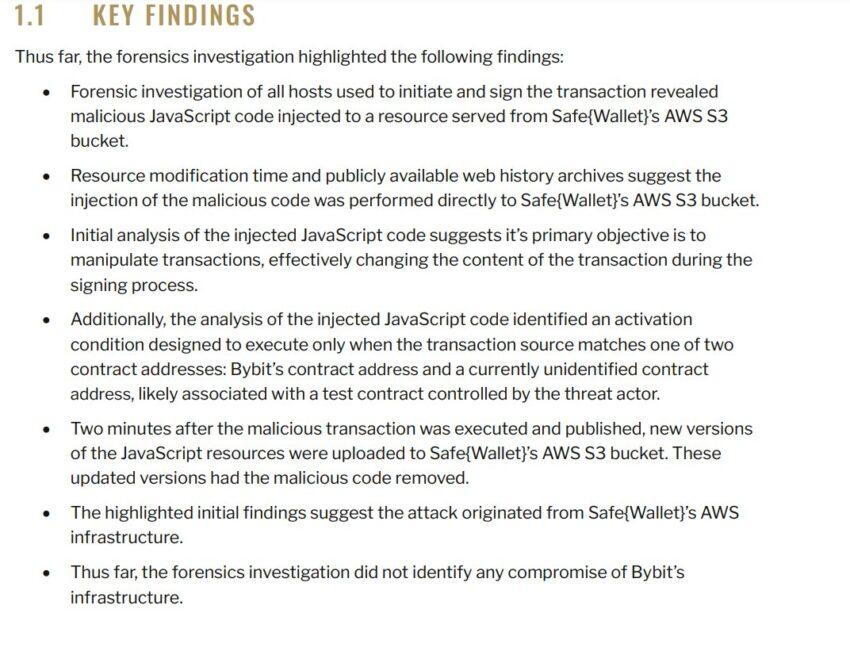

與最初擔心內部安全故障不同,法醫調查指向了拜位元用於多重簽名交易的第三方錢包基礎設施Safe{Wallet}遭到入侵。

什麼是Safe{Wallet}?

可以把Safe{Wallet}看作一個由智慧合約驅動的保險庫,它使用多重簽名來保護交易的安全性。它執行在AWS S3上,這意味著它從雲端載入JavaScript檔案來處理交易。聽起來很高效,對嗎?但這也是事情變糟的地方。

駭客找到了一種方法,將惡意JavaScript注入到Safe{Wallet}的AWS S3儲存桶中,悄悄地實時修改交易。所以,雖然拜位元的核心安全性技術上並沒有被"駭客入侵",但它用於批准和執行交易的工具卻被操縱了。基本上,拜位元簽署了轉賬,但駭客在不被發現的情況下改寫了最終目的地。

攻擊是如何發生的?

在將ETH從冷錢包轉移到溫錢包的常規過程中,嵌入在Safe{Wallet}JavaScript中的惡意指令碼修改了正在簽名的交易細節。

想象一下,你在商店付款,收銀員悄悄地換掉了付款終端,將你的錢轉到別處,但讓交易看起來合法。

這就是這裡發生的情況 - 拜位元的簽名者批准了交易,認為它是安全的,但被修改的Safe{Wallet}指令碼悄悄地將收款地址改為攻擊者的地址。

拜位元駭客報告:X

拜位元駭客報告:X實時交易劫持

這個JavaScript注入被設計成只在特定地址(拜位元的冷錢包合約和另一個未知地址,可能是攻擊者使用的測試地址)發起交易時才觸發:

- 如果普通使用者與Safe{Wallet}互動,就不會發生任何可疑情況。

- 當拜位元處理高價值轉賬時,指令碼會在執行前修改目的錢包地址。

由於交易仍然由拜位元授權的錢包加密簽名,因此沒有立即引發警報;在區塊鏈上看起來完全合法。

不是典型的交易所駭客事件

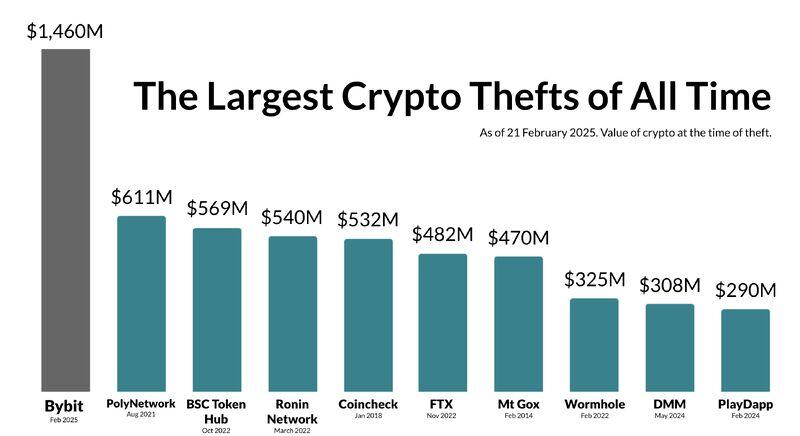

像Mt. Gox(2014年)或Coincheck(2018年)的大多數加密貨幣交易所駭客事件都涉及私鑰洩露或直接入侵交易所錢包。這就像竊賊闖入銀行保險庫。

但2025年拜位元駭客事件有所不同;這是一次基礎設施級別的攻擊。駭客沒有竊取私鑰,而是操縱了交易簽名過程本身,這意味著:

- 拜位元實際的錢包安全性並未受到侵犯。

- 駭客攻擊的是用於簽署交易的工具,而不是資產本身的儲存。

拜位元駭客事件是最大規模的: X

拜位元駭客事件是最大規模的: X這對加密貨幣安全性意味著什麼

這次駭客事件暴露了一個嚴重的安全漏洞;即使交易所鎖定了自己的系統,第三方整合也可能成為弱點。

Safe{Wallet}並不是為駭客的遊樂場而設計的,但它依賴於AWS S3中的JavaScript檔案卻成為了弱點。沒有人預料到攻擊者會在基礎設施層面注入惡意程式碼,但他們做到了;在執行之前悄悄地重寫交易。

這整個混亂是一個警鐘:加密貨幣平臺不能僅僅依賴第三方工具,而需要進行持續的安全審計、獨立的交易檢查和更嚴格的多重簽名保護。如果駭客能夠劫持簽名過程本身,即使最好的錢包安全也毫無意義。

即使在多重簽名設定中,如這次駭客事件所證明的,如果簽名者無意中批准了欺騙性交易,安全措施也將變得毫無用處。

2025年拜位元駭客事件的幕後黑手是誰?

2025年拜位元駭客事件被歸咎於臭名昭著的朝鮮國家支援的駭客集團"Lazarus Group",該集團曾策劃過一些歷史上最大的加密貨幣盜竊案。這個團伙已被與最近的Phemex駭客事件(約8500萬美元被盜)聯絡起來。

他們是如何做到的?

Lazarus Group並沒有簡單地黑進去就搶劫。相反,他們對拜位元的交易批准過程進行了精準打擊。透過潛入Safe{Wallet}系統,他們在合法轉賬過程中悄悄地重新路由了資金。

結果是?40.1萬ETH在眨眼之間消失,造成15億美元的災難。

駭客如何洗錢

偷取加密貨幣很容易。但在不被抓到的情況下花掉它才是真正的挑戰。Lazarus遵循了他們慣常的洗錢路徑:

- 中心化的混合器

- 跨鏈橋樑

- 不知名的交易所

- 透過不太嚴格的KYC平臺轉移資金。

老套路,只是這次的資金規模更大。想深入瞭解?看這個分析:

2025年拜位元駭客事件不僅僅是簡單的以太坊盜竊;這是一起涉及多種資產的複雜搶劫案。攻擊者偷走了40.1347萬ETH(約14億美元)、90,376個stETH(Lido的質押以太坊)、cmETH和METH代幣(來自Mantle和其他協議的液體質押以太坊)以及10萬美元USDT(後被Tether凍結)。

這種資產組合使洗錢更加困難,因為質押資產無法輕易變現而不被發現。這迫使攻擊者依賴橋樑、混合器和中心化交易所 - 這一舉動使他們更容易被追查。

拜位元的應對措施是什麼?

拜位元在漏洞被發現後迅速採取了多層次的應對計劃。

立即採取的行動- 資金得到了保護,並向用戶提供了1:1的資產支援保證。

- 進行了全

- 以太坊 (ETH): 34 ETH (≈$97,000)被ChangeNOW攔截和凍結,阻止了攻擊者進一步轉移。

- 比特幣 (BTC): 0.38755 BTC (≈$37,000)在Avalanche網路上被阻止,因為駭客跨鏈轉移了它。

- 穩定幣 (USDT/USDC): Tether凍結了181,000 USDT,而FixedFloat鎖定了與被盜資金相關的120,000美元的USDT和USDC。

- 質押以太坊衍生品: 15,000 ETH在攻擊者提取之前被mETH協議成功恢復。這一行動防止了流動性質押資產的進一步清算。

此外,正在進行的區塊鏈取證工作已經確定了超過11,000個與洗錢stolen funds相關的錢包地址,確保交易所和協議可以實時列入黑名單並凍結可疑活動。

被盜資金是如何被追蹤和凍結的?

這些資產的恢復得益於多層面的全球努力,包括:

- 交易所凍結: FixedFloat、ChangeNOW、Bitget和THORChain等平臺已經識別並凍結了與被盜資金相關的存款。

- 穩定幣發行商列入黑名單: Tether和Circle標記並凍結了持有被盜USDT和USDC的賬戶,阻止駭客使用這些資產。

- 區塊鏈情報跟蹤: 包括Elliptic、Arkham、Chainalysis和TRM Labs在內的取證團隊已經繪製出攻擊者如何轉移他們的資金,幫助交易所在資金被兌現之前阻止交易。

- 賞金計劃和社群參與: Bybit的LazarusBounty.com鼓勵獨立調查人員追蹤被盜資金,提供成功凍結5%的賞金,最高可達10%的資金回收賞金。

儘管完全恢復的可能性仍然不大,但交易所協調、實時分析和以賞金驅動的調查的結合可能會很有效。主要是限制駭客兌現被盜資產的能力!

Bybit駭客事件對加密貨幣有什麼影響?

2025年Bybit駭客事件證明,即使是多重簽名錢包和冷藏也無法安全免受基礎設施漏洞的攻擊。隨著駭客變得更加創新,交易所必須加強安全性、稽核整合並實施實時欺詐檢測。關鍵是不要信任,而是"驗證"。

加密貨幣交易所的未來取決於主動防禦、全行業合作以及更智慧的資金回收策略,以應對日益複雜的網路安全威脅。

常見問題

是Bybit本身被駭客攻擊,還是第三方漏洞?

並非完全如此。Bybit的核心繫統沒有直接遭到攻擊,但攻擊者利用了Bybit用於交易簽名的Safe{Wallet}的AWS S3儲存桶。這使他們能夠操縱多重簽名交易並重定向資金,而不會引起警報。

到目前為止,有多少被盜加密貨幣已經被恢復?

截至2024年2月底,約4,280萬美元的資金透過交易所凍結、穩定幣列入黑名單和取證跟蹤而被凍結或恢復。儘管這只是14億美元被盜資金的一小部分,但追捕仍在繼續,更多資金可能會被鎖定。

駭客是如何洗錢的?

他們使用了跨鏈橋樑、混合服務和去中心化交換等混淆交易的方式。他們還依賴於沒有嚴格實施KYC政策的中心化交易所,這使調查人員更難追蹤資金軌跡。

Bybit採取了哪些措施來防止未來發生類似攻擊?

Bybit已經加強了安全措施,推出了LazarusBounty.com來追蹤被盜資金,並與區塊鏈取證公司和交易所合作,實時凍結非法交易。他們還重新審查了第三方安全審計,以防止類似的漏洞。