隨著使用程式碼庫的攻擊不斷發展,威脅行為者找到了一種在以太坊智慧合約中傳遞惡意軟體、命令和連結的新方法,以逃避安全掃描。

數位資產合規公司 ReversingLabs 的網路安全研究人員在 Node 套件管理器 (NPM) 套件儲存庫(大量 JavaScript 套件和程式庫的集合)中發現了新的開源惡意軟體。

ReversingLabs 研究員 Lucija Valentić 在周三的一篇部落格文章中表示,這些惡意軟體包「採用了一種新穎且有創意的技術,可以在受感染的設備上加載惡意軟體——以太坊區塊鏈的智能合約」。

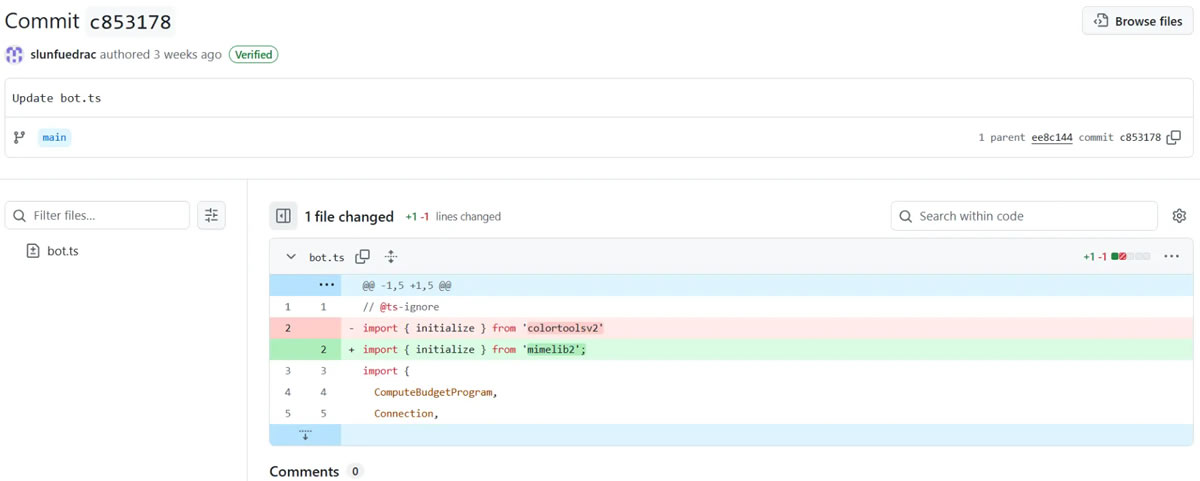

Valentić 解釋說,7 月發布的兩個軟體包“colortoolsv2”和“mimelib2” “濫用智能合約來隱藏在受感染系統上安裝下載惡意軟體的惡意命令”。

為了避免安全掃描,這些軟體包充當簡單的下載器,而不是直接託管惡意鏈接,而是從智能合約中檢索命令和控制伺服器位址。

安裝後,這些軟體包將查詢區塊鏈以獲取下載第二階段惡意軟體的 URL,該惡意軟體攜帶有效載荷或操作,這使得檢測更加困難,因為區塊鏈流量看起來是合法的。

新的攻擊媒介

針對以太坊智能合約的惡意軟體並不新鮮;今年早些時候,北韓附屬駭客組織 Lazarus Group 就曾使用過這種惡意軟體。

Valentić 表示:“新穎且不同的是,它使用以太坊智能合約來託管包含惡意命令的 URL,並下載第二階段惡意軟體。”

“這是我們以前從未見過的,它凸顯了惡意行為者對開源存儲庫和開發人員的逃避檢測策略的快速發展。”

精心策劃的加密貨幣欺騙活動

這些惡意軟體套件是一個更大規模、更複雜的社會工程和欺騙活動的一部分,主要透過 GitHub 進行操作。

威脅行為者創建了虛假的加密貨幣交易機器人存儲庫,透過偽造的提交、專門為監視存儲庫而創建的虛假用戶帳戶、模擬積極開發的多個維護者帳戶以及看起來很專業的項目描述和文檔,使其看起來非常值得信賴。

相關:廣告推送含有惡意軟體的加密應用程序,警告加密用戶

威脅行為者正不斷演變

2024 年,安全研究人員記錄了 23 起針對開源存儲庫的與加密相關的惡意活動,但 Valentić 總結道,這種最新的攻擊媒介“表明針對存儲庫的攻擊正在不斷發展”,它將區塊鏈技術與精心設計的社會工程學相結合,以繞過傳統的檢測方法。

這些攻擊不僅發生在以太坊上。今年 4 月,一個偽裝成Solana交易機器人的虛假 GitHub 儲存庫被用來傳播偽裝的惡意軟體,竊取了加密錢包憑證。駭客還瞄準了“Bitcoinlib”,這是一個旨在簡化比特幣開發的開源 Python 庫。

雜誌:比特幣將再次大幅上漲至 15 萬美元, ETH壓力加大:商業機密