根據加密錢包提供商 OneKey 的報告,廣泛使用的開源比特幣庫中新發現的一個漏洞導致超過 120,000 個私鑰被洩露。

該漏洞可追溯到 Libbitcoin Explorer (bx) 3.x 系列,該漏洞允許攻擊者預測通過不安全的隨機數方法生成的錢包私鑰。

根據 OneKey週五晚間在 X 上發佈的洞察,Libbitcoin Explorer (bx) 3.x 是一個長期用於離線創建比特幣錢包的命令行實用程序。該軟件使用 Mersenne Twister-32 偽隨機數生成器 (PRNG),該生成器僅使用系統時間來產生隨機數。

種子空間被限制為 2³² 個可能值,這使得黑客可以輕鬆預測隨機數並暴力破解錢包私鑰。任何知道錢包生成時間的人都可以重建相同的隨機數序列,進而推導出私鑰來訪問地址的資金。

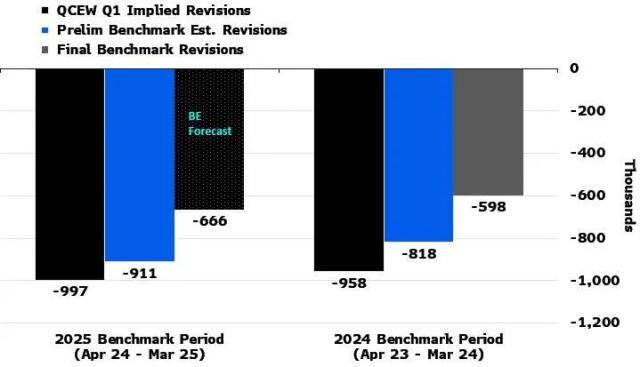

OneKey 對受影響錢包範圍的分析

據加密錢包服務提供商稱,該問題已被確認影響集成 Libbitcoin Explorer 或其依賴組件的多個錢包實現,包括 Trust Wallet Extension 版本 0.0.172 至 0.0.183,以及 Trust Wallet Core 版本高達 3.1.1,但不包括修補後的 3.1.1 版本。

OneKey 援引安全研究人員的分析,發現該安全漏洞源於PRNG 對可預測熵的依賴。攻擊者可以為特定時間戳生成的錢包複製相同的私鑰。

Mersenne Twister-32 算法的種子空間較小且可預測性強,這使得惡意行為者可以自動化該過程併入侵多個錢包。

OneKey 解釋說,該漏洞可能是造成之前神秘資金損失的原因之一,例如“Milk Sad”事件,受害者報告稱,儘管使用了隔離系統以確保安全,但他們的錢包還是被掏空了。

“Milk Sad”事件並未影響 OneKey 錢包

今年早些時候啟動的“Milk Sad”調查顯示,受害者使用 Libbitcoin Explorer 中的命令,在隔離的 Linux 筆記本電腦上生成了錢包。在每種情況下,用戶都依賴 bx 生成 24 個單詞的 BIP39 助記詞,因為他們認為該工具足以提供足夠的隨機性。

錢包生成過程中使用的一個命令序列是 bx seed -b 256 | bx mnemonic-new。它生成了 256 位熵,然後將其轉換為 24 個單詞的助記詞。由於隨機數生成器存在缺陷,原本應該安全的助記詞實際上是可以預測的。

儘管 Milk Sad 受害者創建錢包的時間相隔數年,但調查人員發現他們各自使用了相同版本的 Libbitcoin Explorer,這在不知不覺中生成了弱私鑰。

OneKey 在報告中表示,Libbitcoin Explorer 中的漏洞不會危及其錢包中助記詞或私鑰的安全性。該公司的調查證實,其設備和軟件使用了符合國際安全標準的加密安全 RNG。

這家硬件和冷錢包公司確認:“所有新一代硬件錢包都配備了安全元件 (SE),並內置真隨機數生成器 (TRNG) 用於密鑰生成。這些組件基於硬件,並擁有 EAL6+ 認證,其安全級別獲得全球認可。”

軟件錢包漏洞評估

OneKey 還對其軟件產品進行了評估,指出桌面和瀏覽器擴展版本使用基於 Chromium 的 WebAssembly (WASM) PRNG 接口。

界面操作系統使用加密安全偽隨機數生成器(CSPRNG)作為熵源,這與現代瀏覽器和安全軟件系統使用的標準相同。

OneKey 表示,其 Android 和 iOS 錢包在操作系統中內置了系統級 CSPRNG API。該錢包服務的安全團隊重申,錢包生成的隨機性質量直接取決於設備和軟件環境的完整性。

報告寫道:“如果操作系統、瀏覽器內核或設備硬件受到損害,熵源可能會被削弱。”

該公司建議用戶如果打算長期存儲加密貨幣,最好選擇硬件錢包,以最大程度地降低風險。此外,該公司還警告用戶不要將軟件錢包生成的助記詞導入硬件錢包。