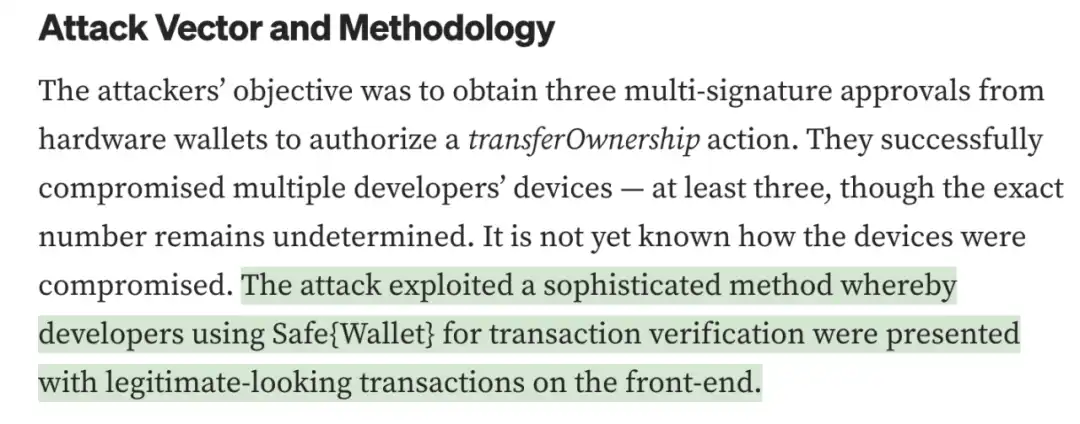

对于 래디언트 캐피탈(Radiant Capital) 被해킹 사건에 대해, 공식 발표에 따르면 공격자가 복잡한 방법을 사용하여 서명 검증자가 앞단에서 합법적인 거래로 보이게 했다고 하며, 이는 Ben Zhou의 트윗에서 공개된 정보와 유사합니다.

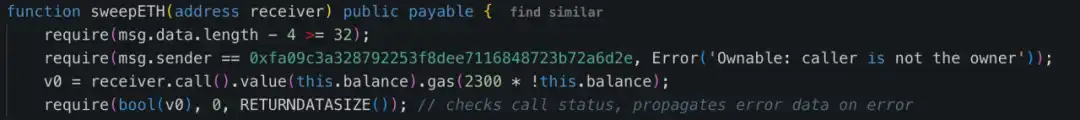

그리고 이 세 건의 사건에 관련된 악성 계약의 권한 검사 방식이 모두 동일하며, 계약 내에 owner 주소를 하드코딩하여 계약 호출자를 검사했습니다. 그 중 바이비트(Bybit) 해킹 사건과 와지르엑스(WazirX) 해킹 사건의 권한 검사에서 발생한 오류 메시지도 유사합니다.

이번 사건에서 Safe 계약에는 문제가 없었고, 문제는 비계약 부분에 있었으며, 앞단이 조작되어 속임수를 달성했습니다. 이는 특이한 사례가 아닙니다. 작년에 북한 해커들이 이 방식으로 여러 플랫폼을 공격했는데, 와지르엑스(WazirX)는 $230M 손실, Safe 다중 서명; 래디언트 캐피탈(Radiant Capital)은 $50M 손실, Safe 다중 서명; DMM Bitcoin은 $305M 손실, Gonco 다중 서명 등입니다. 이러한 공격 기법은 엔지니어링화되어 성숙해졌으므로 더욱 주의해야 합니다.

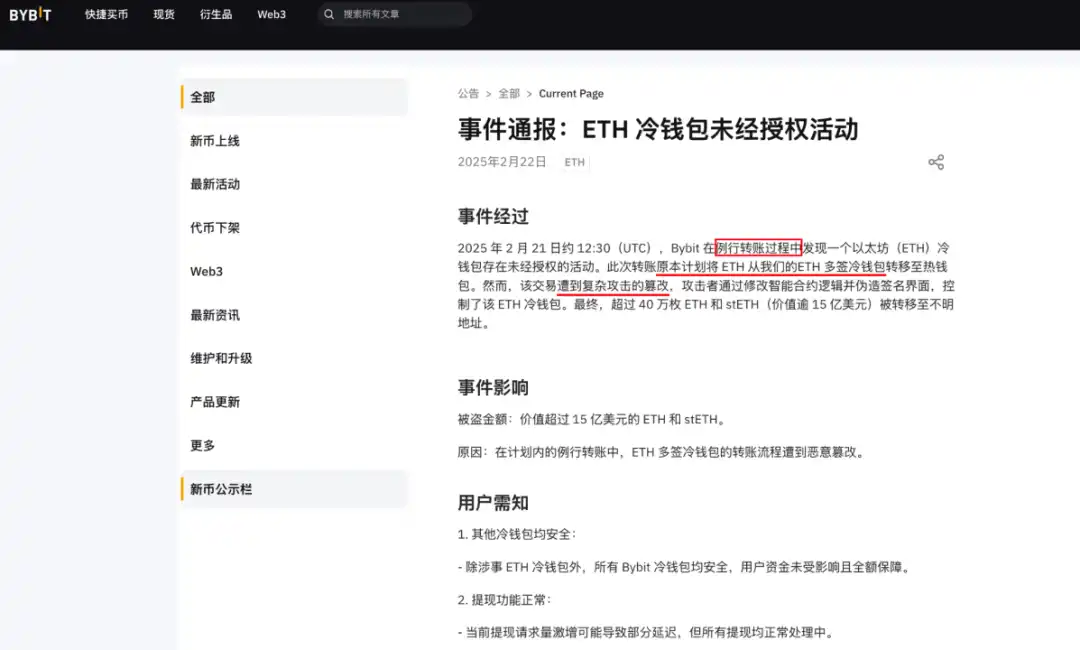

바이비트(Bybit) 공식 발표에 따르면:

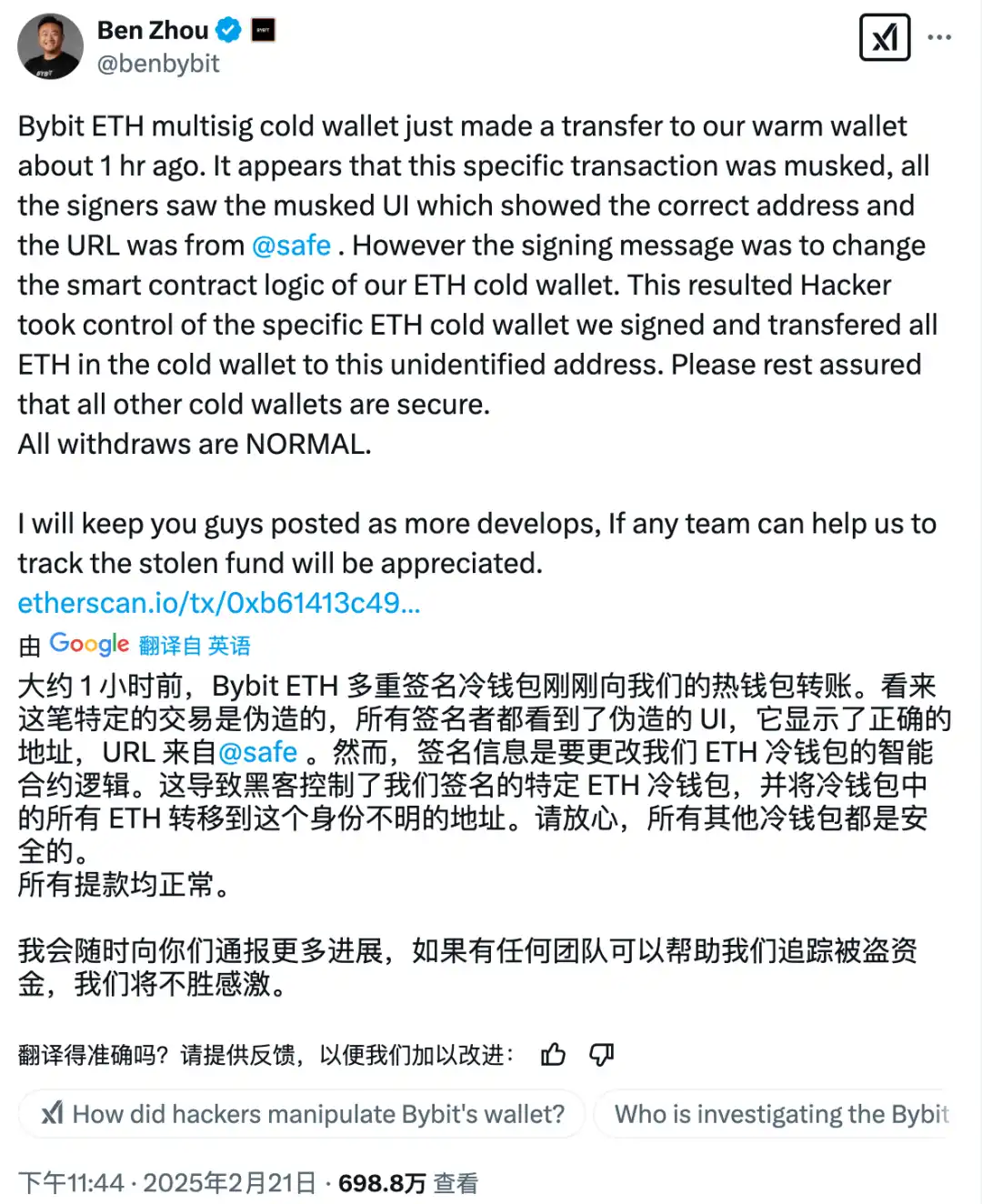

Ben Zhou의 트윗과 함께 고려해 보면:

다음과 같은 의문점이 생깁니다:

1. 정기적인 ETH 송금

· 공격자가 바이비트(Bybit) 내부 재무팀의 운영 정보를 사전에 획득하여 ETH 다중 서명 콜드 월렛 송금 시점을 파악했을 수 있습니까?

· Safe 시스템을 통해 서명자를 악성 거래에 서명하도록 유도했습니까? Safe의 앞단 시스템이 공격당해 장악당했습니까?

2. Safe 계약 UI가 조작되었습니다

· 서명자가 Safe 화면에서 보는 주소와 URL은 정확했지만, 실제 서명한 거래 데이터가 조작되었습니까?

· 핵심 문제는 누가 먼저 서명 요청을 시작했는지, 그 장치의 보안 상태는 어떠했는지입니다.

이러한 의문점들과 함께 공식의 더 많은 조사 결과를 기대하고 있습니다.

시장 영향

바이비트(Bybit)는 사건 발생 후 신속히 공지를 발표하고, 모든 고객 자산이 1:1로 준비되어 있으며 플랫폼이 이번 손실을 부담할 수 있다고 약속했습니다. 고객 출금에는 영향이 없습니다.

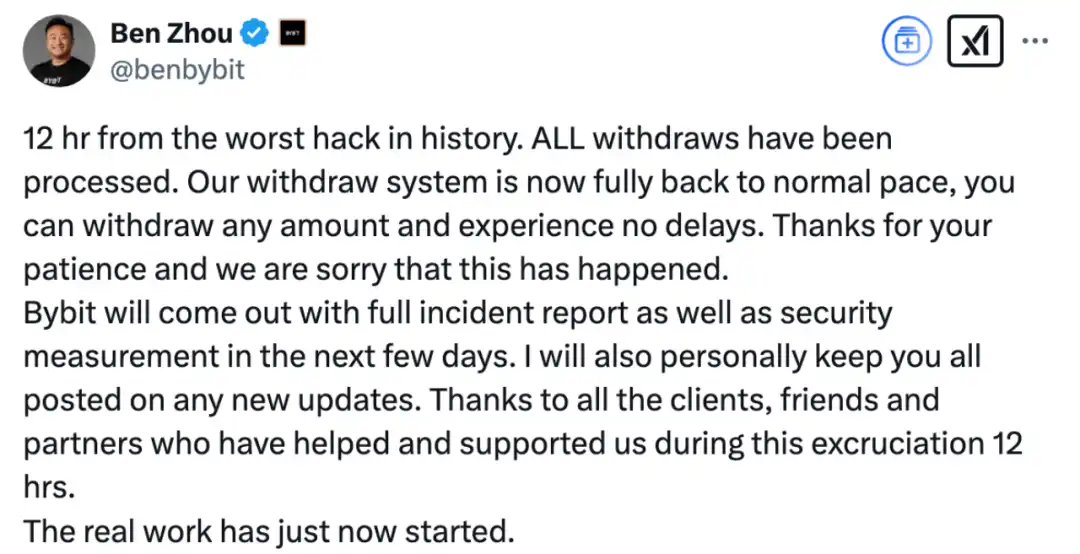

2025년 2월 22일 10:51, 바이비트(Bybit) CEO Ben Zhou는 X에서 현재 입출금이 정상적이라고 밝혔습니다:

마무리

이번 도난 사건은 암호화폐 산업이 직면한 엄중한 보안 과제를 다시 한번 부각시켰습니다. 암호화폐 산업의 급속한 발전에 따라 특히 라자루스 그룹 등 국가급 해커 조직들이 공격 수단을 지속적으로 업그레이드하고 있습니다. 이번 사건은 암호화폐 거래소에 경종을 울렸으며, 플랫폼은 다중 인증, 암호화 지갑 관리, 자산 모니터링 및 리스크 평가 등 더 발전된 방어 메커니즘을 도입하여 사용자 자산 안전을 보장해야 합니다. 개인 사용자 입장에서도 보안 의식 제고가 매우 중요하며, 하드웨어 지갑 등 더 안전한 저장 방식을 우선적으로 선택하고 거래소에 장기간 대량 자금을 보관하지 않는 것이 좋습니다. 이 끊임없이 발전하는 분야에서 기술 방어선을 지속적으로 업그레이드해야만 디지털 자산의 안전을 보장하고 산업의 건강한 발전을 추진할 수 있습니다.

블록비츠(BlockBeats) 공식 커뮤니티에 가입하세요:

텔레그램 구독 그룹: https://t.me/theblockbeats

텔레그램 채팅 그룹: https://t.me/BlockBeats_App

트위터 공식 계정: https://twitter.com/BlockBeatsAsia