출처: Bitrace

2025년 2월 21일, 암호화폐 거래소 바이비트(Bybit)가 대규모 보안 취약점 사건을 겪었고, 이로 인해 이더리움(ETH) 콜드 월렛에 있던 약 15억 달러 자산이 도난당했습니다. 이 사건은 암호화폐 역사상 가장 큰 단일 도난 사건으로 간주되며, 이전의 폴리 네트워크(2021년, 6.11억 달러) 및 로닌 네트워크(2022년, 6.2억 달러) 기록을 넘어섰고, 업계에 충격적인 영향을 미쳤습니다.

본 기사는 해커 사건과 자금 세탁 방식을 소개하는 것을 전제로, 향후 몇 개월 내에 OTC 그룹과 암호화폐 결제 회사를 대상으로 한 대규모 동결 물결이 나타날 것이라는 경고를 하고자 합니다.

도난 과정

바이비트 벤 저우의 설명과 Bitrace의 초기 조사에 따르면, 도난 과정은 다음과 같습니다:

공격 준비: 해커는 사건 발생 최소 3일 전(2월 19일)부터 악성 스마트 계약(주소: 0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516)을 배포하여 향후 공격을 준비했습니다.

다중 서명 시스템 침투: 바이비트의 이더리움 콜드 월렛은 다중 서명 메커니즘을 사용하여, 일반적으로 여러 승인자의 서명이 필요합니다. 해커는 알 수 없는 방법으로 다중 서명 지갑을 관리하는 컴퓨터에 침투했을 가능성이 있습니다.

거래 위장: 2월 21일, 바이비트는 콜드 월렛의 ETH를 일상적인 거래 수요를 충족하기 위해 핫 월렛으로 이체할 계획이었습니다. 해커는 이 기회를 이용하여 거래 화면을 정상 작업으로 위장하고, 서명자들이 합법적인 거래로 보이는 것을 승인하도록 유도했습니다. 그러나 실제로 실행된 것은 콜드 월렛 스마트 계약 로직을 변경하는 지시였습니다.

자금 이체: 지시가 실행되자, 해커는 신속하게 콜드 월렛을 장악하고 당시 약 15억 달러 가치의 ETH와 ETH 스테이킹 증서를 알 수 없는 주소(초기 추적 주소: 0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2)로 이체했습니다. 이후 자금은 여러 지갑으로 분산되어 자금 세탁 과정이 시작되었습니다.

자금 세탁 방식

자금 세탁은 대략 두 단계로 진행되었습니다:

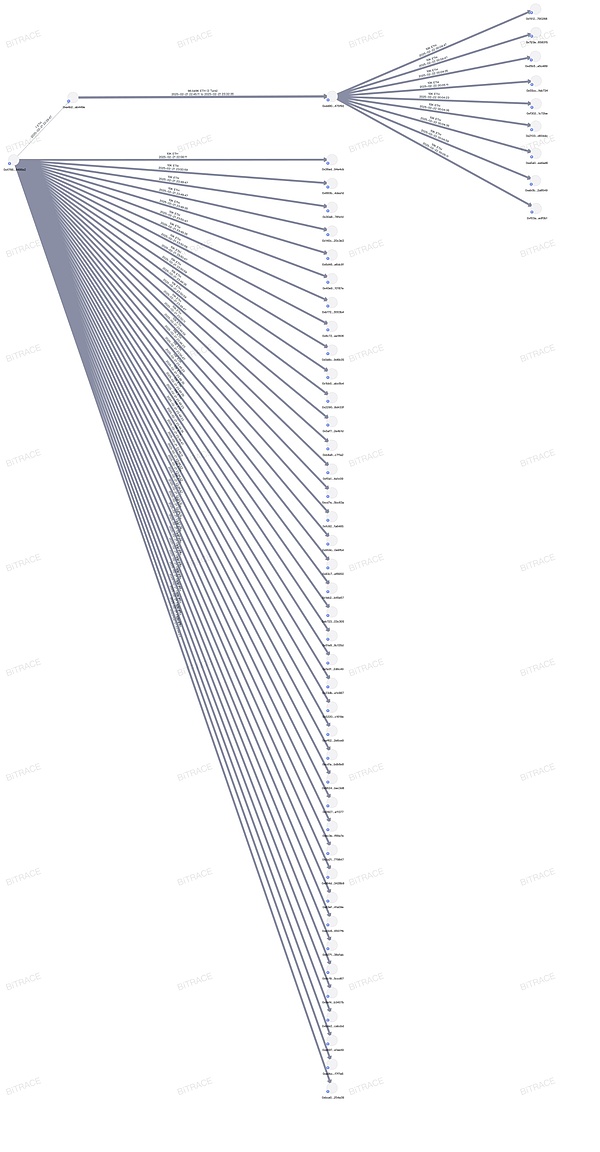

첫 번째 단계는 초기 자금 분할 단계로, 공격자는 신속하게 ETH 스테이킹 증서 토큰을 ETH 토큰으로 교환했으며, 동결 가능성이 있는 스테이블코인이 아닌 ETH를 선택했습니다. 그 후 ETH를 여러 하위 주소로 엄격하게 이체하여 세탁을 준비했습니다.

이 단계에서 공격자가 15,000 mETH를 ETH로 교환하려는 시도가 저지되었고, 업계는 이 부분의 손실을 만회할 수 있었습니다.

두 번째 단계는 자금 세탁 작업입니다. 공격자는 이미 확보한 ETH를 중앙화 또는 탈중앙화 산업 인프라를 통해 이체했는데, 여기에는 Chainflip, THORChain, 유니스왑(Uniswap), eXch 등이 포함됩니다. 일부 프로토콜은 자금 교환에 사용되었고, 일부 프로토콜은 자금 크로스체인 이체에 사용되었습니다.

현재까지 많은 도난 자금이 비트코인(BTC), 도지코인(DOGE), 솔라나(SOL) 등 layer1 토큰으로 교환되어 이체되었고, 심지어 밈(meme) 코인이 발행되거나 거래소 주소로 자금이 이체되어 자금 혼란을 야기했습니다.

Bitrace는 도난 자금 관련 주소를 모니터링하고 추적 중이며, 이 위협 정보는 BitracePro와 Detrust를 통해 동기화되어 사용자가 실수로 도난 자금을 받지 않도록 할 것입니다.

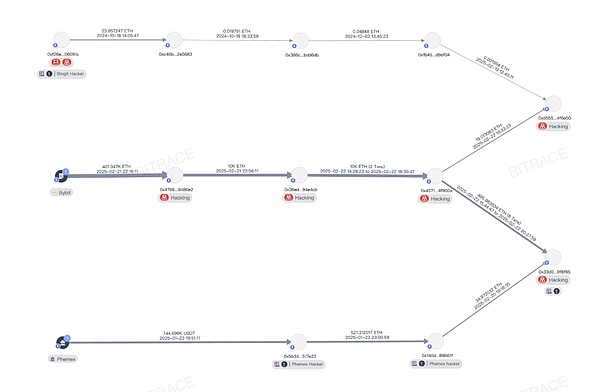

과거 범죄 분석

자금 경로 내 0x457 주소를 분석한 결과, 이 주소는 2024년 10월 빙엑스(BingX) 거래소 도난 사건과 2025년 1월 페멕스(Phemex) 거래소 도난 사건과 관련이 있는 것으로 나타났습니다. 이는 이 세 건의 공격 사건의 배후가 동일한 주체라는 것을 보여줍니다.

이들의 고도로 산업화된 자금 세탁 방식과 공격 수단을 고려할 때, 일부 블록체인 보안 전문가들은 이 사건을 악명 높은 해커 조직 라자루스 소행으로 추정하고 있습니다. 라자루스는 지난 수년간 암호화폐 업계의 기관이나 인프라를 대상으로 여러 차례 사이버 공격을 감행하고 수십억 달러 규모의 암호화폐를 불법적으로 탈취해왔습니다.

동결 위기

Bitrace의 과거 조사에 따르면, 이 조직은 무허가 산업 인프라를 통한 자금 세탁 외에도 중앙화 플랫폼을 통한 대량 매도를 활용하고 있어, 이로 인해 의도적 또는 비의도적으로 범죄 수익을 수취한 거래소 사용자 계정이 리스크 관리 대상이 되고, OTC 업체와 결제 기관의 사업 주소가 테더(USDT)에 의해 동결되는 사례가 늘어나고 있습니다.

2024년, 일본 암호화폐 거래소 DMM이 라자루스의 공격을 받아 6억 달러 규모의 비트코인이 불법적으로 이체되었습니다. 공격자들은 자금을 동남아시아 암호화폐 결제 기관 HuionePay로 브리징했고, 이로 인해 후자의 핫 월렛 주소가 테더에 의해 동결되어 2,900만 달러 이상이 이체 불가능한 상태가 되었습니다.

2023년, Poloniex가 공격을 받았고 공격자가 라자루스 집단으로 추정되며, 1억 달러 이상의 자금이 불법적으로 이체되었습니다. 일부 자금은 장외 거래 방식으로 세탁되었고, 이로 인해 많은 OTC 업체의 사업 주소가 동결되거나 거래소 계정이 리스크 관리 대상이 되어 사업 활동에 큰 영향을 미쳤습니다.

결론

빈번한 해킹 사건으로 인해 우리 업계에 막대한 손실이 발생했고, 이어지는 자금 세탁 활동으로 인해 더 많은 개인과 기관의 주소가 오염되어, 이러한 무고한 피해자와 잠재적 피해자들은 사업 활동에서 이러한 위협 자금에 주의를 기울여야 합니다.

이는 우리에게 경종을 울리고 있으며, 암호화폐 반세탁 인식과 KYT(Know Your Transaction) 프로그램에 주목할 때가 되었습니다.