Zscaler ThreatLabz의 연구원들은 NodeCordRAT이라는 악성코드를 심는 데 사용되는 악성 비트코인 npm 패키지 3개를 발견했습니다. 보고서에 따르면 이 패키지들은 npm 레지스트리에서 삭제되기 전까지 3,400회 이상 다운로드되었습니다.

bitcoin-main-lib, bitcoin-lib-js, bip40 등의 패키지는 각각 2,300회, 193회, 970회의 다운로드 수를 기록했습니다. 공격자는 실제 비트코인 구성 요소의 이름과 세부 정보를 모방하여 이러한 유사 모듈을 만들어 언뜻 보기에 무해해 보이도록 했습니다.

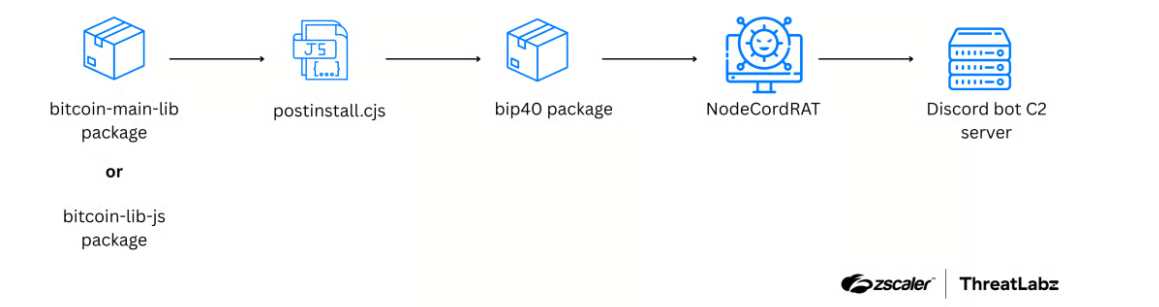

Zscaler ThreatLabz의 연구원인 Satyam Singh과 Lakhan Parashar는 "bitcoin-main-lib 및 bitcoin-lib-js 패키지는 설치 중에 postinstall.cjs 스크립트를 실행하여 악성 페이로드가 포함된 bip40 패키지를 설치합니다." 라고 밝혔습니다. "ThreatLabz에서 NodeCordRAT이라고 명명한 이 최종 페이로드는 원격 액세스 트로이목마(RAT)이며, NodeCordRAT은 Google Chrome 자격 증명을 탈취하도록 설계되었습니다 ."

Zscaler ThreatLabz 분석가들은 11월에 npm 레지스트리에서 의심스러운 패키지와 이상한 다운로드 패턴을 스캔하던 중 이 세 가지 악성코드를 발견했습니다. NodeCordRAT은 명령 및 제어(C2) 통신을 위해 Discord 서버를 활용하는 새로운 악성코드 계열입니다.

NodeCordRAT은 Google Chrome 로그인 정보, .env 파일에 저장된 API 코드, MetaMask 지갑의 개인 키 및 시드 구문과 같은 데이터를 훔치도록 제작되었습니다. 이 세 가지 악성 패키지를 게시한 사람은 supertalented730@gmail.com이라는 이메일 주소를 사용했습니다.

이 공격은 개발자가 자신도 모르게 npm에서 bitcoin-main-lib 또는 bitcoin-lib-js를 설치하는 것으로 시작됩니다. 그런 다음 bip40 패키지의 경로를 식별하고 PM2를 사용하여 분리 모드로 실행합니다.

이 악성 프로그램은 win32-c5a3f1b4와 같은 platform-uuid 형식으로 감염된 시스템에 대한 고유 식별자를 생성합니다. 이는 Windows에서는 `wmic csproduct get UUID`와 같은 명령어를 사용하거나 Linux 시스템에서는 `/ 이더리움 클래식(ETC)/machine-id` 파일을 읽어 시스템 UUID를 추출함으로써 이루어집니다.

암호화폐 도난을 유발하는 악성 노드 패키지

트러스트 월렛은 약 850만 달러에 달하는 이번 도난 사건이 "Sha1-Hulud NPM"이라는 해커 집단이 npm 생태계 공급망을 공격한 것과 관련이 있다고 밝혔습니다. 2,500개 이상의 지갑이 피해를 입었습니다.

해커들은 해킹된 npm 패키지를 NodeCordRAT과 유사한 트로이 목마 및 공급망 악성코드로 사용했습니다. 이 악성코드는 고객이 지갑에 접속할 때 돈을 훔치는 클라이언트 측 코드에 통합되었습니다.

NodeCordRAT 유형의 위협과 유사한 두 가지 유형의 2025년 사례로는 2025년 5월에서 6월 사이에 발생한 Force Bridge 공격이 있습니다. 공격자들은 검증자 노드가 크로스체인 출금을 승인하는 데 사용하는 소프트웨어 또는 개인 키를 탈취했습니다. 이로 인해 노드는 사기성 거래를 승인할 수 있는 악의적인 행위자로 변모했습니다.

이번 해킹으로 이더 이더리움(ETH), USDC, 테더 USDT(USDT) 및 기타 토큰을 포함한 약 360만 달러 상당의 자산이 도난당했습니다. 또한 이로 인해 해당 브리지는 운영을 중단하고 감사를 진행해야 했습니다.

9월에 시바리움 브리지(Shibarium Bridge) 취약점 공격이 발생하여 공격자들이 숏 동안 대부분의 검증자 권한을 장악했습니다. 크립토폴리탄(Cryptopolitan)의 보도에 따르면, 공격자들은 이를 이용해 악성 검증자 노드 역할을 하고, 불법 출금을 승인하며, 약 280만 달러 상당의 시바이누(SHIB), 이더리움(ETH), BONE 토큰을 탈취했습니다.