이번 Verichains Weekly Digest 기사에서는 독자들에게 Verichains의 책임 있는 취약점 공개 프로세스와 가치 제안을 안내해 드립니다. 지난주 사건의 경우 DeFi 시장은 2천만 달러가 넘는 금액으로 해킹당했습니다.

Verichains 보안 권고

Verichains가 보안 노력에 어떻게 도움이 되는지 알아보려면 info@verichains.io로 문의하세요.

지난주 사건

🚨 프로젝트: MEV 봇

⛓️ 체인: 이더리움

품목 : 프론트런, 샌드위치 공격

💸 손실 금액: 2천만 달러

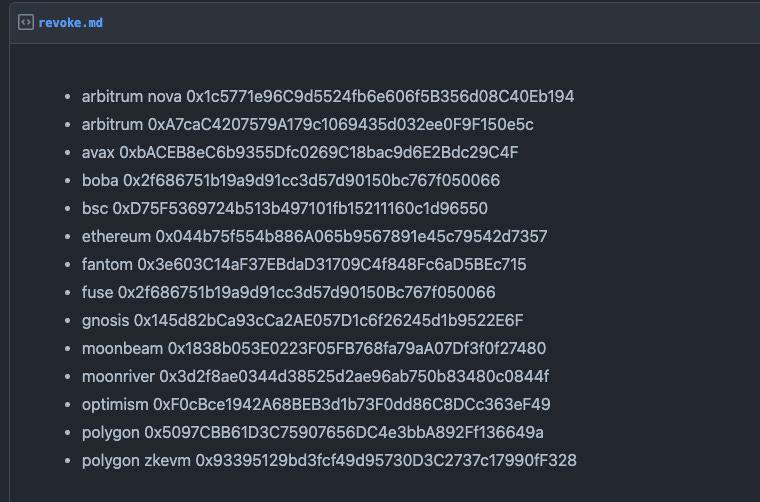

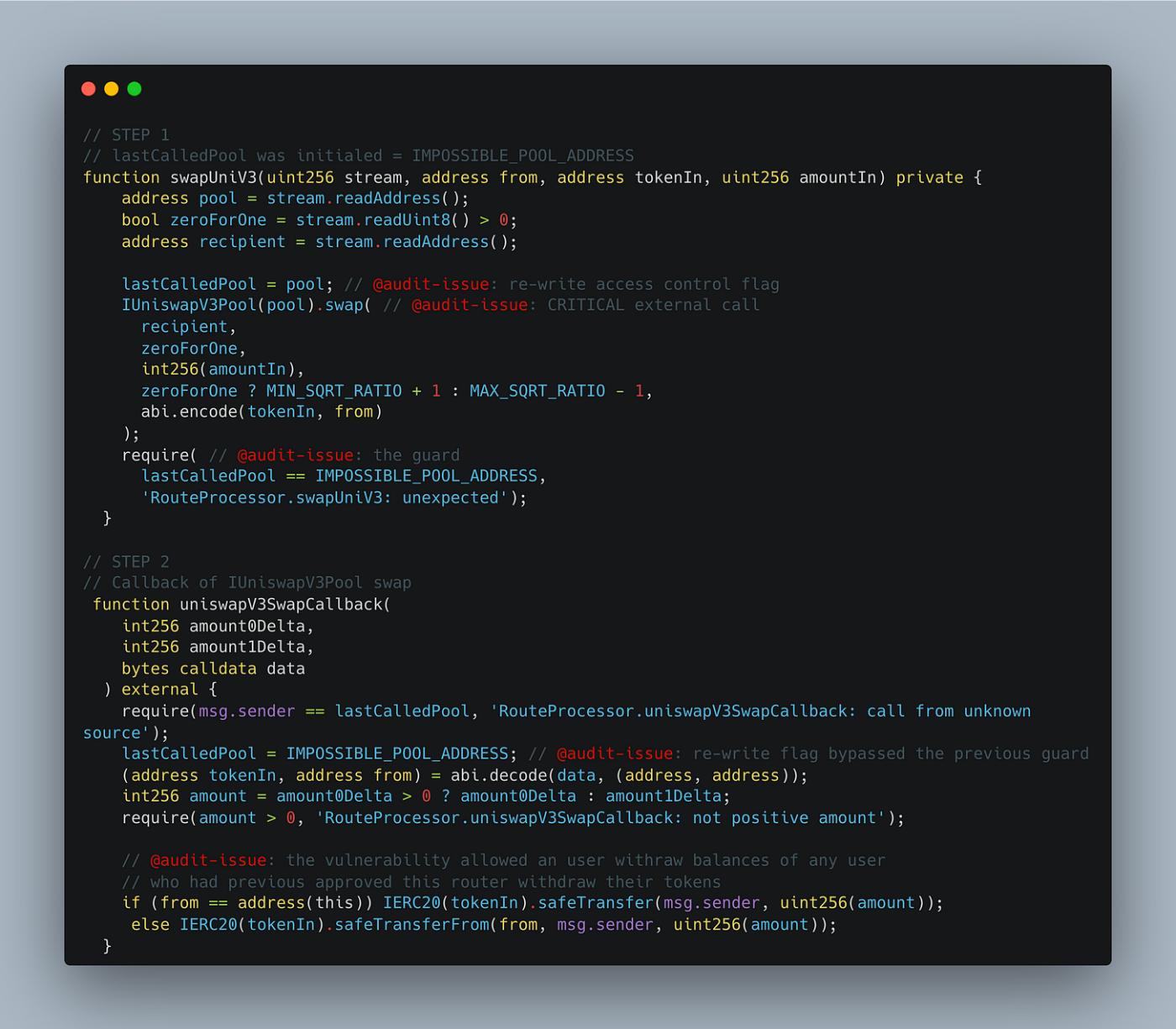

🚨 프로젝트: 스시 스왑

⛓️ 체인: Ethereum, Polygon, Arbitrum, Avalanche, BSC 등

품: 접근 제어

💸 손실액: 330만 달러

🚨 프로젝트: 감정

⛓️ 체인: Arbitrum

품목: 재진입

💸 손실 금액: ~100만 달러

최신 업데이트에서 Sentiment는 해킹된 자금의 90%를 반환하고 10%를 화이트햇 수수료로 유지하기로 공격자와 성공적으로 협상했습니다.

https://twitter.com/sentimentxyz/status/1643779654141251584?s=20