이번 주 다이제스트에서 Verichains 조사는 최근 180만 달러 규모의 Merlin DEX 러그 풀의 근본 원인을 밝혀냈습니다. 이 이벤트는 보안 공급업체에 다시 주목을 집중시켰으며 프로젝트 소유자가 보안 파트너를 결정할 때 신중하게 고려해야 할 사항을 고려했습니다.

이번 주의 사건으로 인해 DeFi 시장은 해킹으로 인해 190만 달러 이상의 손실을 입었습니다.

전개 방식

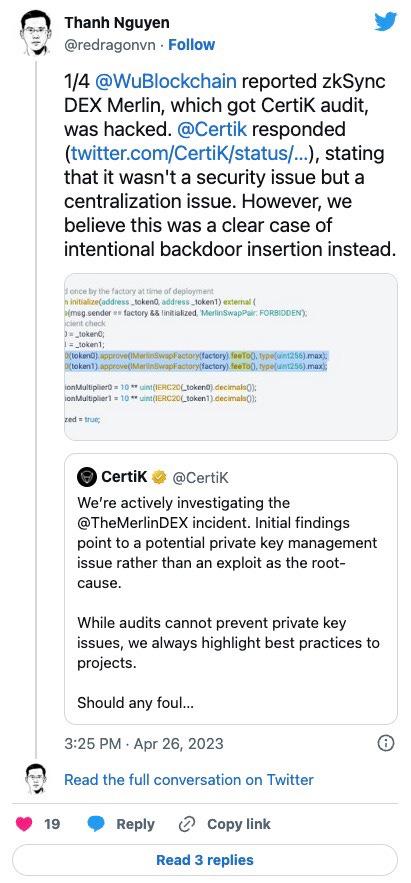

2023년 4월 26일, Wu Blockchain은 Certik을 DEX의 보안 감사자로 인용하면서 Merlin이라는 zkSync 탈중앙화 거래소(DEX) 해킹 혐의에 대해 보고했습니다 .

상황이 발전하고 더 많은 정보가 공유되면서 암호화폐 커뮤니티 전체는 무슨 일이 일어났는지 불분명하고 사건의 근본 원인을 추측하기 시작했습니다.

Verichains는 독립적으로 조사합니다

공동 창업자인 Thanh Nguyen이 이끄는 Verichain의 보안 연구원들은 즉시 이 상황을 파악하고 근본 원인을 파악하기 위해 독립적인 조사를 시작했습니다.

일반적으로 백도어 취약점은 의도적으로 또는 실수로 코드에 구현될 수 있으며, 무단 액세스 권한을 얻거나 블록체인을 조작하거나 이 경우 자금을 훔치는 데 사용될 수 있습니다.

연구 결과는 공동 창립자의 트위터 계정 에서 공유되었으며, 이는 입소문이 났고 다양한 뉴스 매체에서 다루어졌습니다.

우 블록체인: https://twitter.com/WuBlockchain/status/1651153245363109889?s=20

코인텔레그래프: https://cointelegraph.com/news/certik-zksync-to-launch-compensation-plan-for-2m-merlin-dex-exploit

여파

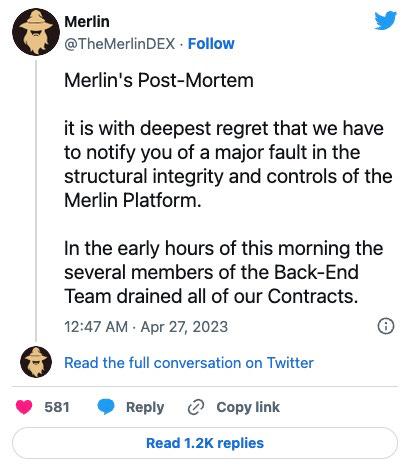

백도어에 대한 소식이 암호화폐 커뮤니티에서 더 많은 관심을 끌자 Merlin DEX는 사건 발생 12시간 후 사후 분석을 트윗하여 악용을 인정하고 백엔드 팀의 3명의 구성원이 백도어를 포함하도록 코드를 부정하게 수정했다고 주장했습니다. 이를 사용하여 DEX의 모든 계약을 소진합니다.

이번 사건은 프로젝트와 암호화폐 사용자에게 보안 공급업체를 조사할 때 실사 수행의 중요성을 상기시켜 줍니다.

Verichains는 암호화폐 시장의 진실성과 투명성을 증진하는 것을 목표로 하는 독립적인 보안 회사입니다.

지난주 사건

🚨 프로젝트: AutoDonate우크라이나

⛓️ 체인: BSC

🔥 유형: 반사 토큰

💸 손실 금액: $7,000