지난주 DeFi 시장은 6건의 주요 사건으로 인해 2,000,000달러가 넘는 큰 손실을 입었습니다. 영향을 받은 프로젝트 중에서 Rodeo Finance가 가장 큰 영향을 미쳤으며 약 $888,000에 달하는 손실을 입었습니다.

지난주 사건

🚨 프로젝트: 로데오 파이낸스

⛓️ 체인: Arbitrum

품목: TWAP 오라클 조작

💸 손실 금액: ~$888,000

Rodeo Finance는 이후 이 취약점을 인정하고 수정 계획과 함께 사후 분석을 발표했으며 올 7월 말에 다시 출시될 것으로 예상됩니다.

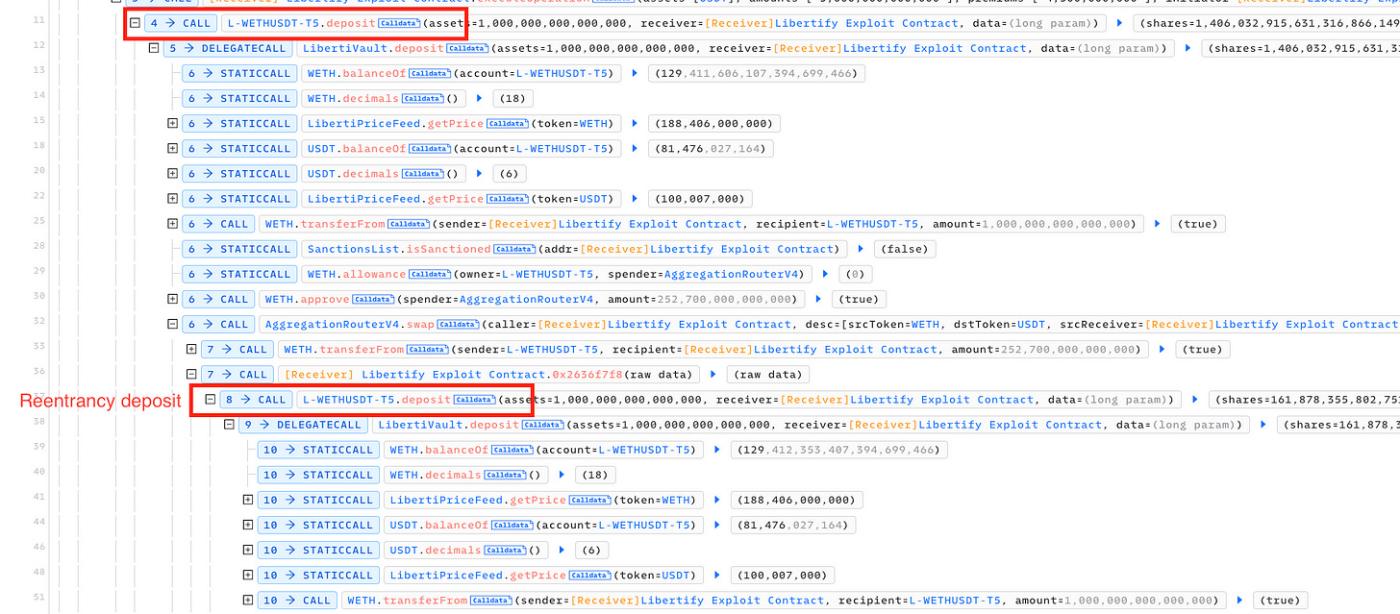

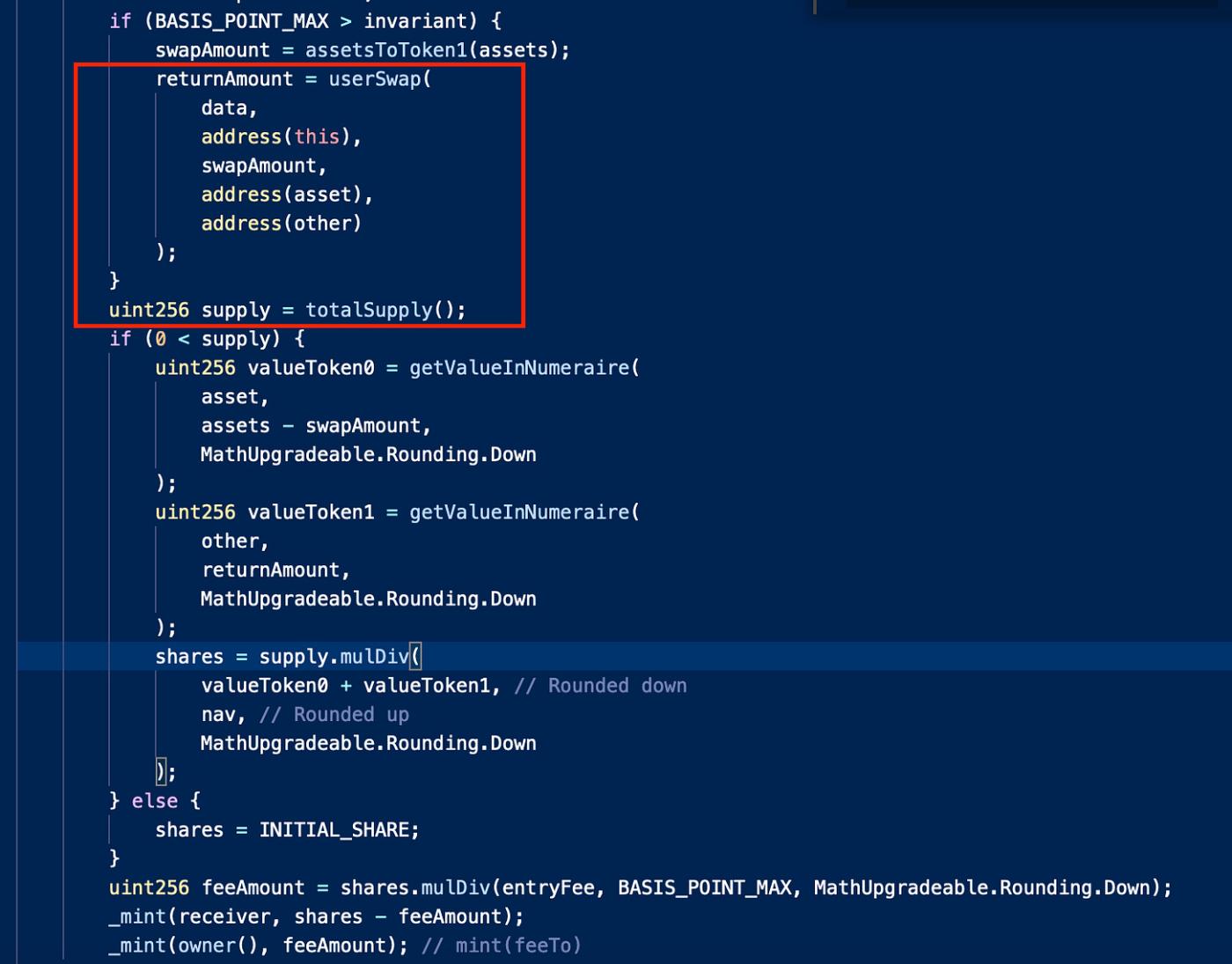

🚨 프로젝트: 리버티파이

⛓️ 체인: 이더리움, 폴리곤

품목: 재진입

💸 손실 금액: ~$452,000

프로젝트를 통해 사용자 자금 중 232달러만 손실되었으며 나머지는 내부/회사 자금인 것으로 확인되었습니다.

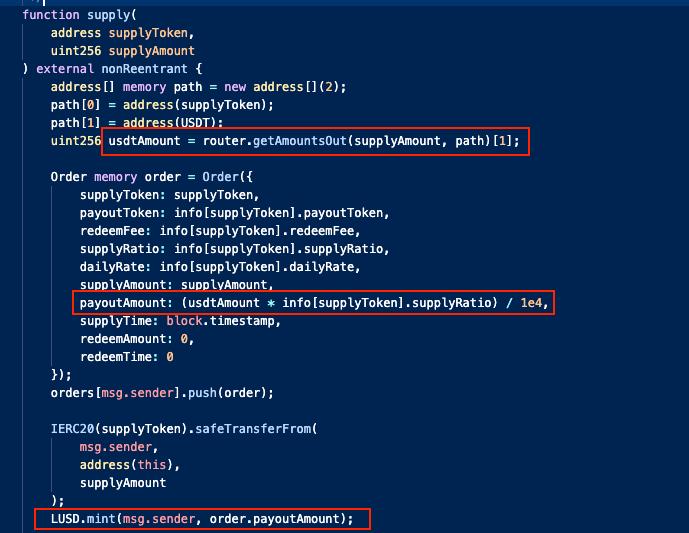

🚨 프로젝트: $LUSD

⛓️ 체인: BSC

품목: 가격조작 공격

💸 손실 금액: $9,464

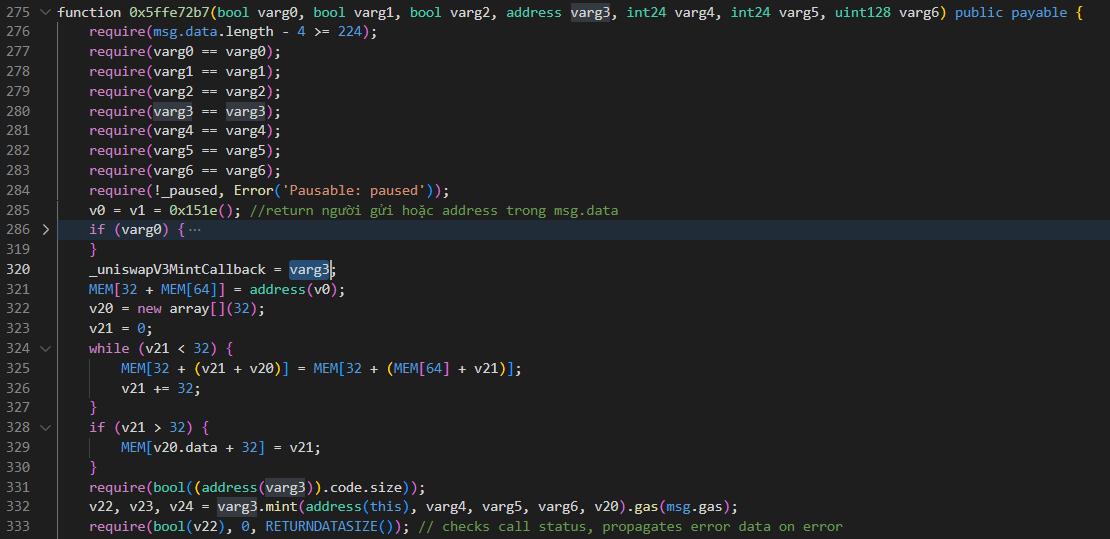

🚨 프로젝트: CivFund

⛓️ 체인: 이더리움

품목: 승인 문제

💸 손실 금액: ~$180,000

이 글을 쓰는 시점에서 프로젝트는 익스플로잇을 인정하고 사후 분석을 발표했습니다.

🚨 프로젝트: 오리너구리

⛓️ 체인: 눈사태

품: 논리 오류

💸 손실 금액: ~$51,000

글을 쓰는 시점에 팀은 문제를 인정하고 풀 운영을 일시 중지했습니다.

🚨 프로젝트: Arcadia Finance

⛓️ 체인: 이더리움, 낙천주의

품: 논리 오류

💸 손실 금액: ~$455,000