무엇?

어떻게?

Curve Finance에 따르면 Arbitrum에는 여전히 취약할 수 있는 풀이 있습니다. 그들은 예방적인 이유로 사용자들에게 가능한 한 빨리 유동성을 제거할 것을 권고합니다.

왜?

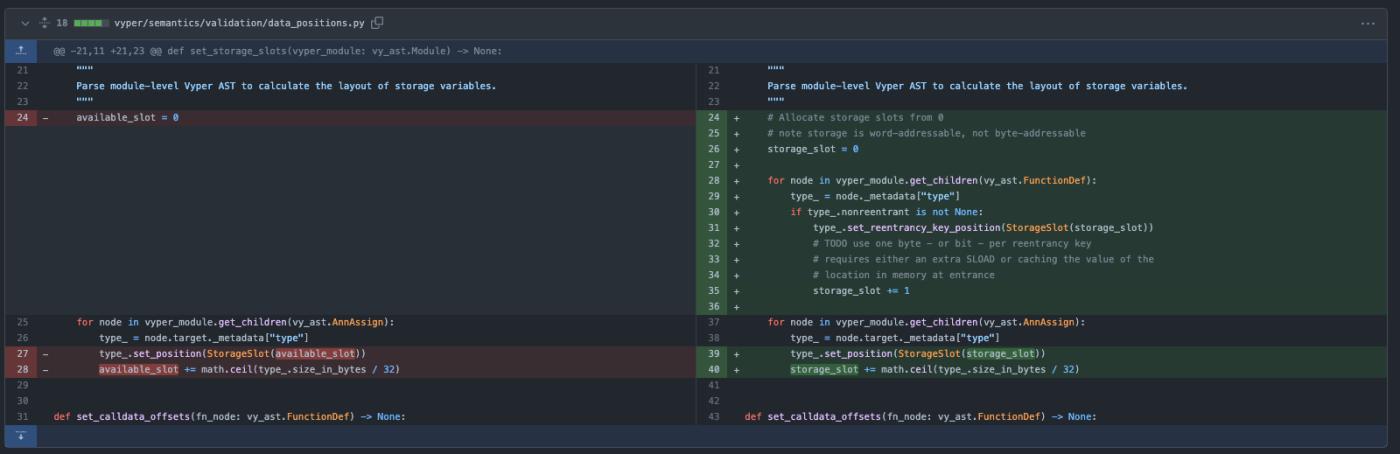

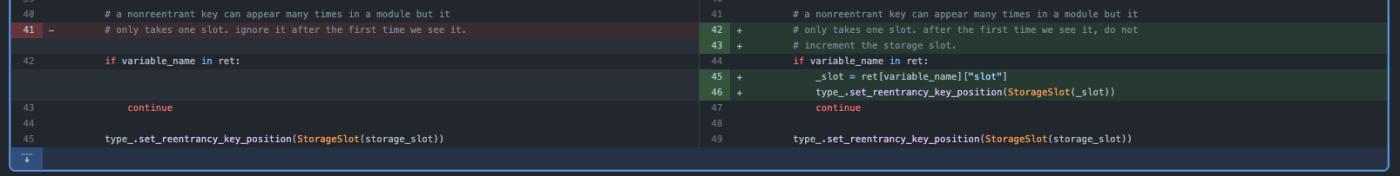

커브 풀은 Vyper 프로그래밍 언어를 사용하여 개발되었으며 이 취약점은 Vyper 컴파일러 내에 존재합니다.

이 취약점으로 인해 Vyper에 내장된 비재진입 데코레이터에 의해 보호되는 기능에도 불구하고 공격자가 재진입을 수행할 수 있습니다.

결론

공격자는 취약한 버전을 사용하여 Vyper의 버그 수정과 대상 계약을 주의 깊게 조사하여 Curve에 상당한 손실을 입혔습니다.