이번 주 보안 다이제스트에서 DeFi 시장은 62,000,000달러 이상의 손실을 입었습니다. 특히 중요한 것은 Curve Finance 재진입 공격으로, 지난주 CoinsPaid가 겪은 손실을 능가하는 5,900만 달러를 초과하는 손실을 초래하여 큰 관심을 받았습니다.

🚨 프로젝트: 커브 파이낸스

⛓️ 체인: 이더리움, BSC

🔥 유형: 재진입 공격

💸 손실 금액: $59,000,000

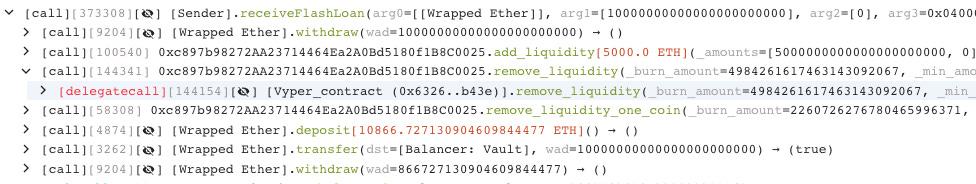

지난 주, Curve Finance에 대한 59,000,000달러 규모의 재진입 공격으로 DeFi 시장이 흔들렸습니다. 공격이 발생한 직후 Verichain의 보안 연구원들은 공격의 근본 원인을 분석한 포괄적인 글을 신속하게 게시했습니다. 곡선 풀에 사용되는 Vyper 컴파일러의 취약점으로 인해 비재진입 데코레이터 보호에도 불구하고 재진입 공격이 가능해졌습니다. 이는 Vyper 버전 0.2.15와 0.3.0 사이에 검사가 누락되어 기능에 대한 별도의 재진입 잠금 슬롯을 허용하고 공격을 방지하지 못했기 때문입니다.

여기에서 전체 글을 읽어보세요: https://blog.verichains.io/p/curve-pools-hack-59-million-lost

🚨 프로젝트: 메트로놈 DAO

⛓️ 체인: 이더리움

품목: 가격조작

💸 손실 금액: $1,600,000

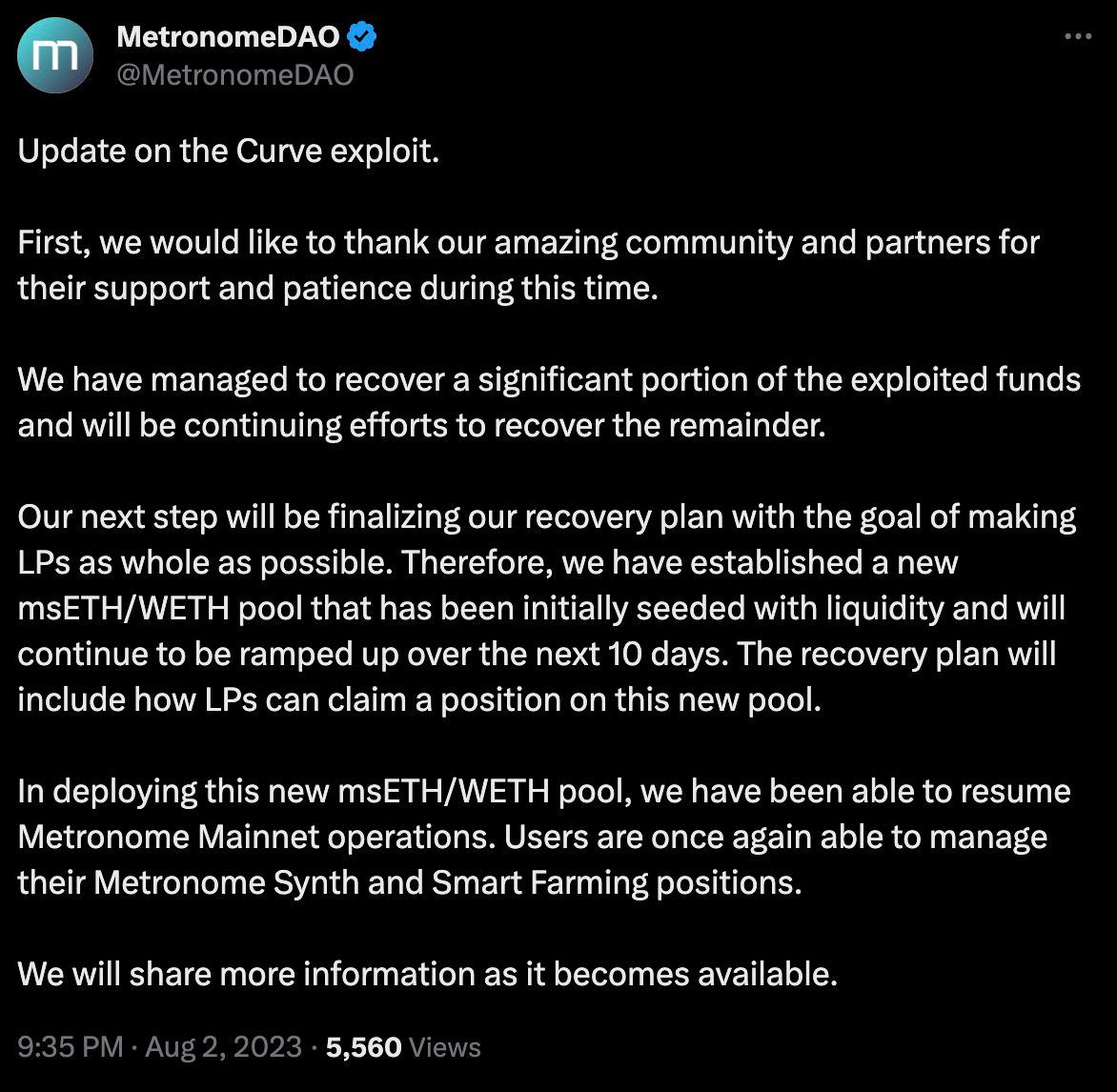

지난 주 두 번째로 큰 공격에서 Metronome DAO는 Vyper 프로그래밍 언어 버전 0.2.15의 읽기 전용 재진입을 통해 1,600,000달러에 대한 공격을 받았습니다. 인출하기 전에 "add_liquidity" 함수를 반복적으로 호출함으로써 해커는 쌍 청산의 불균형을 악용하여 취약점으로부터 이익을 얻을 수 있었습니다. 이로 인해 해커는 영향을 받는 Vyper 버전의 결함으로 인해 시스템을 유리하게 조작할 수 있었습니다.

이 글을 쓰는 시점에 이 프로젝트는 활용된 자금의 상당 부분을 회수했으며 더 많은 자금을 회수할 계획입니다.

🚨 프로젝트: 미확인

⛓️ 체인: Arbitrum

품목: 가격조작

💸 손실 금액: ~$845,000

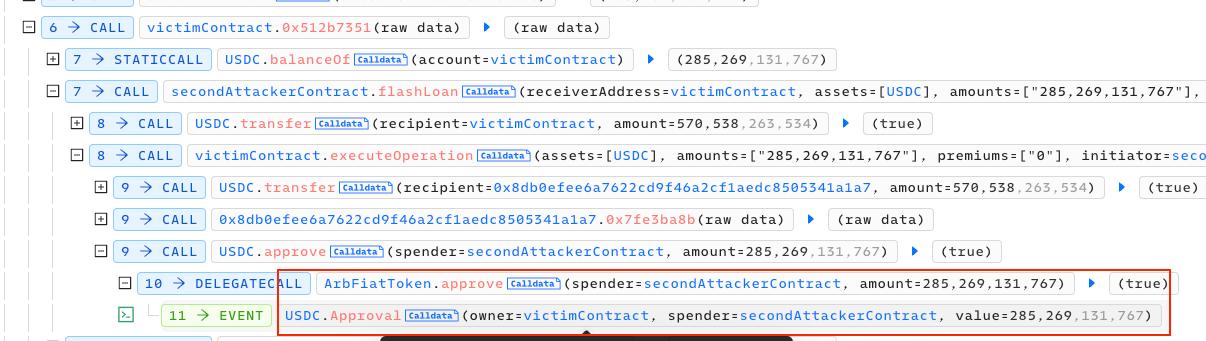

플래시 대출 메커니즘의 구성이 충분하지 않아 확인되지 않은 계약이 $845,000에 대한 공격을 받았고, 플래시 대출이 상환된 후 공격자가 토큰을 인출할 수 있었습니다. 이 함수를 호출하는 계약은 사용자 입력의 유효성을 적절하게 검증하지 못합니다. 이 취약점은 잠재적인 공격자가 사기성 플래시 대출 계약을 작성하고 승인 프로세스를 시작하여 시스템을 악용할 수 있는 기회를 제공합니다.

🚨 프로젝트: 리트 스왑

⛓️ 체인: 베이스

품목: 가격조작

💸 손실 금액: $620,000

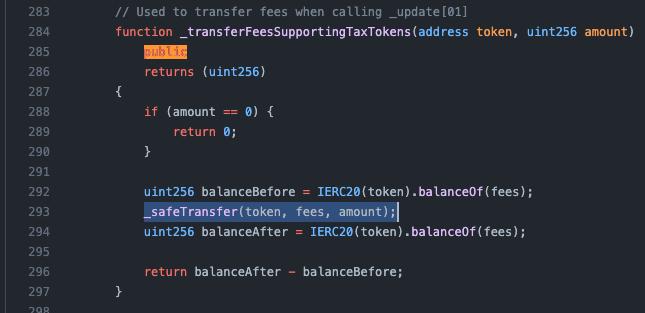

Coinbase L2의 DeFi 프로젝트인 LeetSwap, Base는 베이스 체인의 LeetSwapPairV2 계약에 "_transferFeesSupportingTaxTokens()"라는 공개 함수 내에 심각한 취약점이 포함되어 있어 $620,000에 대한 공격을 받았습니다. 이 취약점으로 인해 누구나 해당 기능을 시작할 수 있게 되었고, 그 결과 계약 내의 모든 토큰 잔액이 지정된 수수료 지갑으로 이전되었습니다. 이 조치로 인해 계약 내 유동성 균형이 중단되었습니다. 공격자는 기회를 포착하여 작은 토큰을 교환함으로써 이러한 불균형을 이용했으며, 이는 손상된 유동성 구조로 인해 상당한 이익을 얻었습니다.

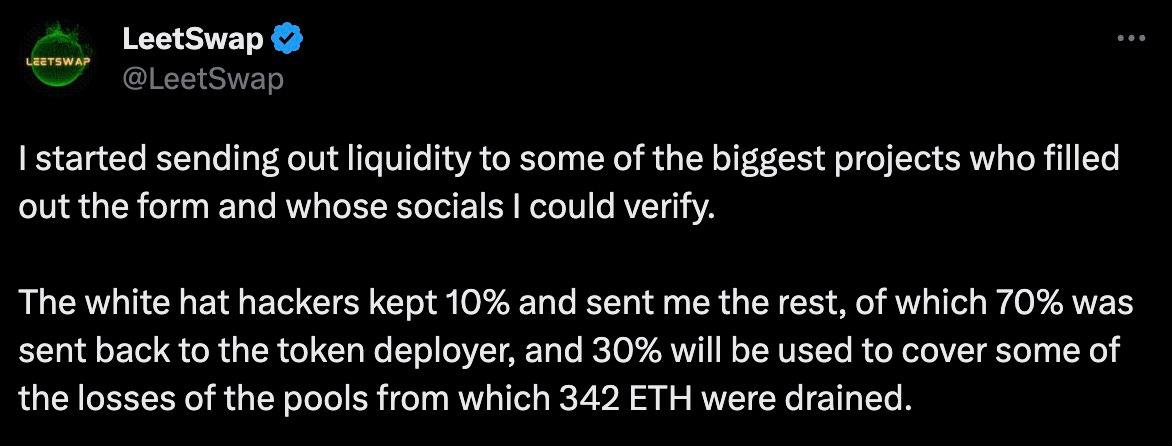

가장 최근의 프로젝트 업데이트에서 그들은 자금의 안전한 회수에 대한 보상으로 10%의 화이트햇 수수료를 성공적으로 확보했습니다.

🚨 프로젝트: Uwerx

⛓️ 체인: 이더리움

품목: 가격조작

💸 손실 금액: $324,000

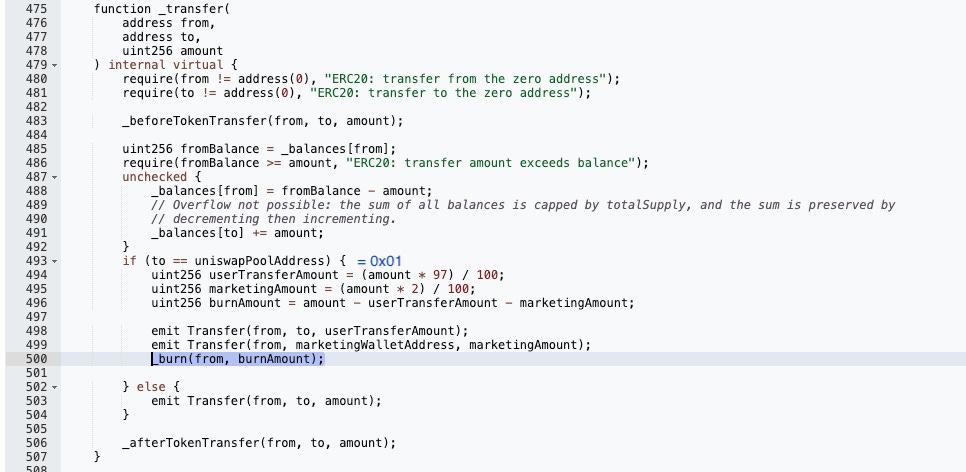

Uwerx DEX에서 $324,000가 도난당했습니다. 이런 상황에서 사용자가 특정 토큰을 판매하면 WERX 계약은 전송에 2%의 수수료를 적용하고 1%를 소각합니다. 그러나 uniswapPoolAddress가 0x01로 설정되는 문제로 인해 레코딩 프로세스가 실패합니다. 이 결함을 악용하여 해커는 "skim()" 함수를 실행하여 토큰을 데드 주소인 0x00으로 전송할 수 있게 하여 결과적으로 Uniswap 풀의 유동성에 불균형을 초래합니다.

해커는 취약점을 이용하여 일련의 단계를 실행합니다. 먼저 20,000 ETH의 플래시 대출을 시작하고 이를 500만 WERX로 교환합니다. 그 후 해커는 스킴 작업을 수행하기 전에 440만 달러 상당의 WERX를 Uniswap 풀로 전송합니다. 이후 해커는 남은 623,000개의 WERX 토큰을 데드 주소 0x00으로 교환합니다. 이러한 행동의 결과로 해커는 이 익스플로잇을 통해 174 ETH의 수익을 창출했습니다.