Vào khoảng 11 giờ đêm qua , cơ quan phân tích on-Chuỗi Lookonchain đã phát hiện một giao dịch bất thường. Sau khi một địa chỉ nhất định (0xA7A1c66168cC0b5fC78721157F513c89697Df10D) nhận được khoảng 1,67 triệu EIGEN từ địa chỉ đội ngũ của Eigenlayer, nó đã bán hết với giá 3,3 đô la Mỹ, rút ra khoảng 5,51 triệu đô la.

Sau khi giao dịch bị lộ, cộng đồng nảy sinh nghi ngờ - EIGEN vừa dỡ bỏ hạn chế chuyển nhượng vài ngày trước và đội ngũ đã trắng trợn phá hủy thị trường như thế này?

Vào khoảng 5h30 sáng nay, EigenLayer đã đưa ra câu trả lời chính thức cho những thắc mắc cộng đồng .

Một sự cố riêng lẻ đã xảy ra vào sáng nay. Email của một nhà đầu tư về việc chuyển token đến địa chỉ lưu ký đã bị kẻ tấn công độc hại chiếm đoạt. Kết quả là 1.673.645 EIGEN đã bị chuyển nhầm sang địa chỉ của kẻ tấn công. Những kẻ tấn công đã bán những EIGEN bị đánh cắp này thông qua nền tảng giao dịch phi tập trung và chuyển stablecoin sang sàn giao dịch tập trung. Chúng tôi đang liên lạc với các nền tảng này và cơ quan thực thi pháp luật. Một số quỹ đã bị đóng băng.

Sự gián đoạn này không ảnh hưởng đến hệ thống Eigenlayer. Không có lỗ hổng nào được biết đến trong giao thức hoặc hợp đồng token. Sự cố lần không liên quan gì đến bất kỳ chức năng Chuỗi của EigenLayer.

Chúng tôi vẫn đang điều tra tình huống này và sẽ tiếp tục tiết lộ thêm thông tin khi có sẵn.

Bản thân cuộc tấn công không phức tạp Yu Xian, một chuyên gia bảo mật có tiếng và là người sáng lập SlowMist, đã đưa ra một phân tích rất chi tiết về Personal X.

Về bản thân cuộc tấn công, kẻ tấn công có thể đã được tính toán trước từ lâu. Địa chỉ của kẻ tấn công lần đầu tiên nhận được 1 EIGEN và gần 26 giờ sau nhận được 1673644 EIGEN, cả hai đều từ địa chỉ đa chữ ký 3/5 (0x87787389BB2Eb2EC8Fe4aA6a2e33D671d925A60f). Sau đó, hơn một giờ sau, nhiều hoạt động rửa tiền khác nhau bắt đầu. Gas đến từ ChangeNow và EIGEN thu được bất hợp pháp chủ yếu được chuyển đổi thành USDC/USDT và được rửa chủ yếu thông qua các nền tảng như HitBTC.

Theo tuyên bố chính thức, lý do khiến kẻ tấn công thành công là do “email đã bị xâm phạm”. Người ta ước tính rằng trong nội dung email, địa chỉ ví dự kiến nhận EIGEN cần gửi đã bị thay thế bằng địa chỉ của kẻ tấn công, khiến nhóm dự án phải nhập EIGEN vào địa chỉ của kẻ tấn công. Ngay cả khi 1 EIGEN được gửi trước, kẻ tấn công cũng có thể đánh 1 EIGEN đến địa chỉ nhận dự kiến sau khi nhận được 1 EIGEN, khiến người nhận dự định nghĩ rằng toàn bộ quy trình là chính xác... Tất nhiên, đây chỉ là phỏng đoán và các chi tiết có thể được tiết lộ chính thức.

Tuy nhiên, sự cố bảo mật "thông thường" này đã bộc lộ một vấn đề khác nghiêm trọng hơn - tại sao các nhà đầu tư EigenLayer lại có thể nhận được token EIGEN ngay bây giờ? Và tại sao địa chỉ nhận (dù là nhà đầu tư hay hacker) có thể bán trực tiếp mà không bị hạn chế sau khi nhận EIGEN?

Trong mô hình kinh tế token được EigenLayer tiết lộ trước đây, “giới hạn khóa vị thế một năm” đã được nhấn mạnh rõ ràng bằng màu đen và trắng liên quan đến thị phần của những người đóng góp sớm và nhà đầu tư.

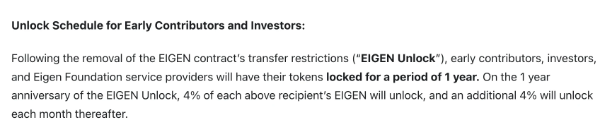

Sau khi các hạn chế chuyển nhượng trong hợp đồng EIGEN được gỡ bỏ, token của những người đóng góp sớm, nhà đầu tư và nhà cung cấp dịch vụ của Eigen Foundation sẽ bị khóa trong một năm. Sau một năm, 4% EIGEN của mỗi người nhận sẽ được mở khóa và thêm 4% sẽ được mở khóa mỗi tháng sau đó.

Là một dự án " cấp Thiên Vương " với quy mô tài chính hơn 100 triệu, TVL đứng ra mắt trong toàn bộ hệ sinh thái và sàn giao dịch hàng đầu đang cạnh tranh để ra mắt nó... Thật khó để tưởng tượng rằng EigenLayer đã không chọn sử dụng giao thức phân phối token hiện đã hoàn thiện cũng như giao thức riêng của nó. Thay vì triển khai mở khóa token hợp đồng, token chuyển mã thông báo đến địa chỉ của nhà đầu tư ngay sau khi hạn chế chuyển khoản được dỡ bỏ là khá "không có trí tuệ"...

Đánh giá từ hành vi bán của hacker, những địa chỉ này không chịu bất kỳ hạn chế hoạt động cứng nào sau khi nhận được token. Nói cách khác, EigenLayer dường như đang trông cậy vào các VC để "khóa vị thế một cách có đạo đức"...

Điều đáng phẫn nộ hơn nữa là EigenLayer dường như đã nhận được email từ một "nhà đầu tư" (thực chất là hacker) về việc thay đổi địa chỉ, nhưng thay vì xác nhận chéo qua điện thoại hoặc các phương tiện khác, EigenLayer đã trực tiếp phát hành tiền để tạo coin. Điều này dẫn đến việc tin tặc đã đánh cắp được hàng triệu đô la…

Nhìn chung, toàn bộ sự việc này có rất nhiều sai sót, miễn là EigenLayer đã triển khai các thông số kỹ mở khóa token thông thường và miễn là chất lượng hoạt động của đội ngũ EigenLayer dù chỉ đủ tiêu chuẩn một chút, thì sự cố hack này sẽ không thể xảy ra và EigenLayer sẽ không xảy ra. không được Cộng đồng tố cáo họ bằng lời nói và bằng văn bản là "Grass Team".

Từ góc độ kỹ thuật, gói mở rộng tường thuật " reStake " đổi mới của EigenLayer phá vỡ ranh giới của các dịch vụ xác minh nút , sử dụng AVS để mở rộng gói dịch vụ xác minh nút ban đầu chỉ được sử dụng để duy trì sự đồng thuận mạng cho oracle, sắp xếp và cầu nối xuyên chuỗi chờ những cảnh chi tiết hơn. Điều này có ý nghĩa lâu dài đối với hệ sinh thái Ethereum và thậm chí toàn bộ thị trường crypto.

Nhưng công nghệ thuộc về công nghệ, và hoạt động thuộc về hoạt động. Từ tranh cãi trước đây về việc "các thành viên đội ngũ yêu cầu airdrop từ các dự án sinh thái" cho đến "tranh cãi về việc mở khóa" ngày nay, những hoạt động thái quá này của EigenLayer đang dần làm mất lòng tin cộng đồng. Đối với bất kỳ công trình nào dù lớn đến đâu thì đây cũng là một dấu hiệu cực kỳ nguy hiểm.