Trước đó, Beosin đã tiến hành phân tích toàn diện chuỗi sự kiện của vụ việc Bybit, và hiện tại, các hacker đang "rửa tiền" số tiền bị đánh cắp, đồng thời Bybit đã thu được khoảng 446.869 ETH (trị giá khoảng 12,3 tỷ USD) thông qua các kênh như vay nợ, tiền gửi của khách hàng lớn và mua ETH, hiện Bybit đã gần như bù đắp được lỗ hổng tài chính do vụ tấn công hacker gây ra. Nhóm Beosin cũng đang phối hợp với nhóm Bybit để phân tích diễn biến sự việc.

Tổng quan về vụ tấn công hacker vào Bybit

Bybit là một sàn giao dịch phái sinh tiền điện tử hàng đầu toàn cầu, được thành lập vào năm 2018, có trụ sở chính tại Singapore và trung tâm hoạt động tại Dubai, Các Tiểu Vương Quốc Ả Rập Thống Nhất, ngoài ra còn có giấy phép VASP tại Síp, Kazakhstan, Georgia và các quốc gia khác. Sàn giao dịch này tập trung vào việc cung cấp các dịch vụ như hợp đồng tương lai, hợp đồng quyền chọn, giao dịch spot cho tiền điện tử, với mục tiêu xây dựng một nền tảng giao dịch tài sản kỹ thuật số an toàn, hiệu quả và minh bạch cho người dùng.

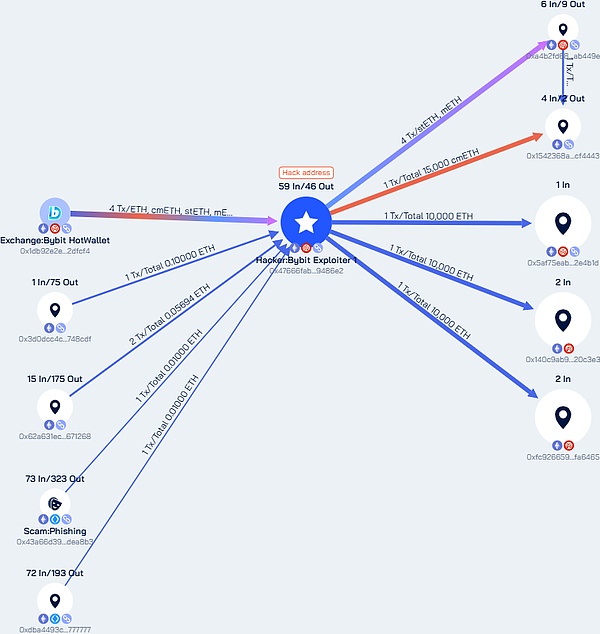

Vào lúc 22:56 ngày 21 tháng 2, Sàn giao dịch tiền điện tử Bybit đã bị tấn công hacker, quy mô tấn công rất lớn, với tổng tài sản trị giá khoảng 14,4 tỷ USD (khoảng 104 tỷ NDT) gồm hơn 400.000 ETH và stETH đã bị chuyển đến địa chỉ không xác định.

Theo phân tích của nhóm an ninh Beosin, tài sản bị đánh cắp chủ yếu bao gồm:

401.347 ETH (trị giá khoảng 11,2 tỷ USD)

8.000 mETH (trị giá khoảng 23 triệu USD)

90.375,5479 stETH (trị giá khoảng 2,5 tỷ USD)

15.000 cmETH (trị giá khoảng 44 triệu USD)

Phân tích chi tiết diễn biến sự kiện

Dựa trên thông tin công bố của Bybit, các hacker đã xâm nhập vào máy tính của nhân viên nội bộ Bybit bằng một cách nào đó, sau đó đã thay đổi nội dung hiển thị trên giao diện người dùng (UI) trước, trong khi người ký xác nhận rằng URL của Safe là chính xác, thực tế họ đã ký vào một giao dịch độc hại do hacker cẩn thận thiết kế, giao dịch này thực chất là thay đổi logic hợp đồng của ví Safe, qua đó cho phép hacker hoàn toàn kiểm soát ví này. Do hacker đã kiểm soát được máy tính của nhân viên, có thể lấy được chữ ký cuối cùng của giao dịch, nên có thể gửi giao dịch lên chuỗi. Sau khi giao dịch được đóng gói và phát sóng, hacker đã hoàn toàn kiểm soát được ví này. Sau đó, hacker đã chuyển toàn bộ tài sản trong ví ra ngoài.

Chi tiết kỹ thuật và dòng thời gian của quá trình tấn công

1. Khôi phục dòng thời gian của cuộc tấn công

Trước ngày 21 tháng 2 năm 2025:

Nhóm hacker Lazarus có thể đã lẩn trốn trong các thiết bị của thành viên nhóm Bybit thông qua các phần mềm độc hại, chuẩn bị cho cuộc tấn công tiếp theo

Ngày 21 tháng 2 năm 2025:

Hacker đã thay đổi giao diện trước của ví Safe đa chữ ký mà nhóm Bybit truy cập, lừa những người ký xác nhận giao dịch độc hại, thay đổi logic hợp đồng của ví tiền lạnh ETH thành hợp đồng độc hại do hacker kiểm soát, từ đó hoàn toàn kiểm soát được ví này.

Vào UTC 2025-02-21 14:16:11, ví nóng của sàn giao dịch Bybit có hơn 14,6 tỷ USD ETH và stETH chảy về địa chỉ của hacker 0x47666fab8bd0ac7003bce3f5c3585383f09486e2, trở thành vụ trộm cắp tiền điện tử lớn nhất trong lịch sử.

Vào UTC 2025-02-21 14:44:00, đồng sáng lập Bybit Ben Zhou đã xác nhận sự cố này trong thời gian sớm nhất, cho biết ví tiền lạnh chính thức của Bybit bị hacker tấn công, và bắt đầu xử lý khẩn cấp các vấn đề an ninh liên quan.

Chúng tôi đã tiến hành theo dõi và phân tích sâu về số tiền bị đánh cấp trong vụ tấn công hacker vào Bybit. Nghiên cứu cho thấy, một trong những địa chỉ lắng đọng tiền bị đánh cấp là

0x36ed3c0213565530c35115d93a80f9c04d94e4cb.

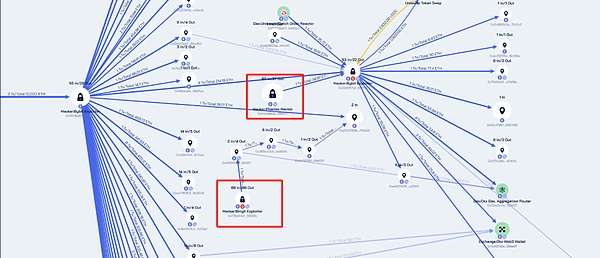

Vào UTC 2025-02-22 06:28:23, địa chỉ này đã chuyển 5.000 ETH đến địa chỉ phân chia 0x4571bd67d14280e40bf3910bd39fbf60834f900a. Sau đó, tiền được chia thành các khoản từ vài chục đến vài trăm ETH và chuyển đến nhiều địa chỉ khác nhau, với tần suất vài phút một lần. Đáng chú ý là, một phần tiền sau nhiều lần chuyển đổi đã thử sử dụng Chainflip để chuyển sang chuỗi BTC tới địa chỉ bc1qlu4a33zjspefa3tnq566xszcr0fvwz05ewhqfq, cho thấy hacker đang cố gắng sử dụng các thao tác chuyển chuỗi để tiếp tục che giấu dòng chảy tiền.

Ngoài ra, trong quá trình theo dấu vết rửa tiền của vụ tấn công Bybit, chúng tôi còn phát hiện một số địa chỉ trùng với địa chỉ rửa tiền của các vụ tấn công vào Bingx và Phemex, nghi ngờ các vụ tấn công này do cùng một nhóm thực hiện hoặc sử dụng cùng một kênh rửa tiền, các địa chỉ trùng lặp là:

0x33d057af74779925c4b2e720a820387cb89f8f65

0xd555789b146256253cd4540da28dcff6e44f6e50.

Phát hiện quan trọng này càng khẳng định giả thuyết của chúng tôi trước đó dựa trên tính chất tương tự của cuộc tấn công và sự kiện WazirX, đó là vụ tấn công hacker vào Bybit rất có thể liên quan đến nhóm Lazarus.

Ngày 23 tháng 2 năm 2025:

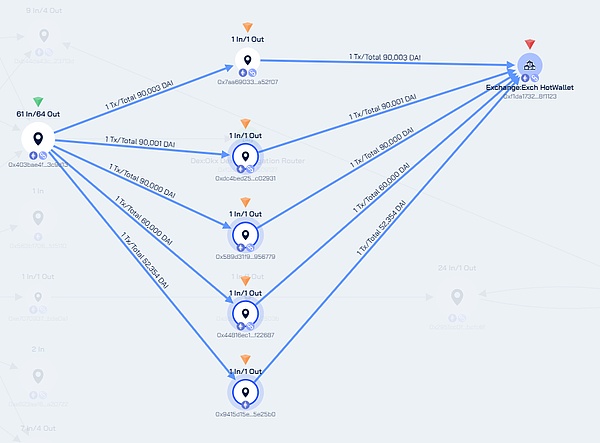

Mô hình rửa tiền của hacker Bybit đã ổn định, chủ yếu sử dụng THORChain để chuyển tài sản sang chuỗi BTC, và sử dụng sàn phi tập trung (DEX) OKX để trao đổi thành DAI rồi tiếp tục lưu chuyển.

2. Phân tích các kỹ thuật tấn công

a. Phương thức khai thác lỗ hổng (như tấn công lừa đảo và kỹ thuật kỹ thuật xã hội, thay đổi giao diện người dùng, triển khai hợp đồng độc hại).

Tấn công lừa đảo và kỹ thuật kỹ thuật xã hội

Kẻ tấn công đã xâm nhập vào máy tính của nhân viên nội bộ Bybit thông qua tấn công lừa đảo (như giả mạo email hoặc liên kết độc hại). Sử dụng các kỹ thuật kỹ thuật xã hội, kẻ tấn công có thể giả vờ là nhân viên nội bộ hoặc đối tác, lừa nhân viên nhấp vào liên kết độc hại hoặc tải về phần mềm độc hại, từ đó cài đặt được backdoor.

Thay đổi giao diện người dùng

Kẻ tấn công đã thay đổi giao diện trước của ví đa chữ ký Safe, tạo ra trang web giao dịch giả mạo, lừa những người ký xác nhận giao dịch độc hại. Những người ký xác nhận, mặc dù thấy URL "Safe" là đúng, nhưng thực tế đã ký vào giao dịch có nội dung bị thay đổi, dẫn đến logic hợp đồng độc hại được nhúng vào.

Triển khai hợp đồng độc hại

Trước khi tấn công, kẻ tấn công đã triển khai hợp đồng độc hại (địa chỉ: 0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516), và sử dụng DELEGATECALL để ghi logic độc hại vào STORAGE[0x0] của hợp đồng Safe. Hợp đồng độc hại này chứa các hàm hậu môn (như sweepETH và sweepERC20) để chuyển tài sản ra khỏi ví tiền lạnh.

b. Cách kẻ tấn công vượt qua hệ thống kiểm soát rủi ro (như giả mạo IP hoặc trang web, mô phỏng hành vi ký giao dịch bình thường, v.v.).

Giả mạo trang web và thông báo giao dịch

Kẻ tấn công đã thay đổi giao diện trước của ví đa chữ ký Safe, tạo ra trang web thông báo giao dịch có vẻ hợp pháp, khiến những người ký xác nhận nhầm tưởng. Những người ký trên ví phần cứng chỉ thấy nội dung giao dịch không đầy đủ, không thể xác minh tính chính xác của nội dung giao dịch, dẫn đến "ký mù".

Mô phỏng hành vi người dùng bình thường

Sau khi xâm nhập vào thiết bị của nhân viên, kẻ tấn công đã mô phỏng hành vi hoạt động bình thường của người dùng (như đăng nhập, ký xác nhận, v.v.), tránh được việc hệ thống kiểm soát rủi ro phát hiện ra hành vi bất thường. Thông qua giả mạo địa chỉ IP hoặc sử dụng máy chủ proxy, kẻ tấn công đã che giấu nguồn gốc thực sự, từ đó tránh được việc kiểm tra danh sách đen IP của hệ thống kiểm soát rủi ro.

Nhóm Lazarus đã sử dụng các nền tảng như Tornado Cash, Sinbad và Railgun để làm mờ và rửa tiền.

Tornado Cash đã bị Văn phòng Kiểm soát Tài sản Nước ngoài (OFAC) của Bộ Tài chính Hoa Kỳ áp đặt lệnh trừng phạt vào năm 2022 vì đã được sử dụng để giúp Nhóm Lazarus rửa tiền, và sau đó tổ chức này đã tạm ngừng sử dụng bộ trộn tiền này. Tuy nhiên, kể từ tháng 3 năm 2024, Nhóm Lazarus một lần nữa lại sử dụng Tornado Cash để rửa tiền quy mô lớn. Đáng chú ý là, đối với vụ việc liên quan đến Bybit, chúng tôi đã sẵn sàng, và ngay khi các khoản tiền liên quan đi vào bộ trộn tiền Tornado.cash, Beosin sẽ ngay lập tức khởi động phân tích xuyên suốt dòng tiền. Nhóm công tác chuyên biệt đã được trang bị phiên bản mới nhất của thuật toán phân tích xuyên suốt Tornado Cash và có nhiều chuyên gia phân tích giàu kinh nghiệm trong các vụ việc tương tự tham gia, đảm bảo có thể theo dõi hiệu quả dòng tiền và hỗ trợ các hoạt động tiếp theo.

Sinbad đã bị OFAC xác định là công cụ rửa tiền chính của Nhóm Lazarus, đặc biệt là trong vụ việc CoinEX bị đánh cắp, tổ chức này đã chuyển số lượng lớn tài sản bị đánh cắp sang Sinbad để thực hiện hoạt động trộn tiền.

Railgun cũng là kênh quan trọng để Nhóm Lazarus rửa tiền. Vào đầu năm 2023, Cục Điều tra Liên bang (FBI) đã báo cáo rằng Nhóm Lazarus đã rửa hơn 60 triệu USD tiền bất hợp pháp thông qua Railgun.

c. Rửa tiền thông qua giao dịch OTC ngoài sàn

Sau khi đánh cắp tài sản tiền mã hóa, Nhóm Lazarus thường áp dụng quy trình rửa tiền gồm các bước: Chuyển tiền qua nhiều cầu nối xuyên chuỗi, sử dụng bộ trộn tiền để che giấu nguồn gốc tiền, sau đó rút tiền về các nhóm địa chỉ cụ thể và sử dụng giao dịch OTC ngoài sàn để chuyển đổi tài sản tiền mã hóa thành tiền pháp định.

Dữ liệu thống kê cho thấy các sàn giao dịch như Paxful, Noones, MEXC, KuCoin, ChangeNOW, FixedFloat và LetsExchange đều từng nhận được tiền liên quan đến Nhóm Lazarus. Ngoài rửa tiền trên chuỗi, tổ chức này cũng thường xuyên sử dụng giao dịch ngoài sàn để trốn tránh sự giám sát. Các báo cáo trước đây cho thấy, kể từ năm 2022, nhà giao dịch ngoài sàn Yicong Wang đã lâu dài cung cấp dịch vụ rửa tiền cho Nhóm Lazarus, giúp tổ chức này chuyển đổi hàng triệu USD tài sản tiền mã hóa bị đánh cắp thành tiền mặt thông qua chuyển khoản ngân hàng. Trong quá trình rửa tiền, Nhóm Lazarus thể hiện một mô hình hoạt động rất hệ thống, với cách thức đa tầng và phi tập trung này càng làm tăng thêm độ khó trong việc theo dõi dòng tiền.

Các nền tảng tài sản tiền mã hóa có thể thực hiện phòng ngừa trước, ứng phó trong và truy vết sau như thế nào

1. Phòng ngừa trước

a. Tăng cường an ninh quy trình ký nhiều chữ ký, sử dụng mạng và thiết bị chuyên dụng để thực hiện xem xét và ký duyệt, tránh thiết bị bị hacker kiểm soát trở thành lỗ hổng để xâm nhập vào mạng nội bộ;

b. Khi nhân viên ký duyệt kiểm tra nội dung ký, cần so sánh rõ ràng nội dung ký hiển thị trong quy trình với nội dung hiển thị trong ví, nếu phát hiện bất thường, phải ngay lập tức dừng quy trình ký và triển khai ứng phó khẩn cấp;

c. Có thể thông qua hệ thống quản lý rủi ro để theo dõi thời gian thực tình hình vận động tiền trong ví lạnh và ví nóng, kịp thời cảnh báo các hành vi bất thường;

d. Khi dữ liệu ký nhiều chữ ký được gửi lên chuỗi, có thể chỉ định chỉ có một số địa chỉ cố định mới có thể thực hiện việc gửi dữ liệu ký, kiểm soát quyền gửi giao dịch và ký duyệt trong nội bộ doanh nghiệp.

2. Ứng phó trong lúc xảy ra sự cố

a. Chia sẻ thông tin tình báo về mối đe dọa: Thông qua mạng lưới an ninh Beosin để cảnh báo nhanh chóng.

b. Cơ chế ứng phó khẩn cấp: Sau khi phát hiện giao dịch bất thường, nhanh chóng khởi động ứng phó khẩn cấp, đánh giá ngay xem có cần tạm dừng nạp/rút tiền của khách hàng hay không, đồng bộ thông tin với cộng đồng, sử dụng sức mạnh của cả cộng đồng an ninh để ngăn chặn dòng chảy của tài sản bị đánh cắp;

c. Phân tích truy nguồn tấn công: Kết hợp dữ liệu trên chuỗi và nhật ký ngoài chuỗi để truy tìm nguồn gốc tấn công và hướng dòng tiền.

d. Hỗ trợ đóng băng tài sản: Phối hợp với các cơ quan tài chính và thực thi pháp luật để đóng băng tài sản bị đánh cắp.

3. Truy vết và kiểm điểm sau sự cố

a. Sơ đồ dòng tiền: Sử dụng công cụ Beosin Trace để trực quan hóa đường đi của tiền rửa.

b. Ghi nhãn chống rửa tiền (AML): Beosin nhanh chóng ghi nhãn tất cả các ví liên quan đến hacker là "hacker" và cảnh báo tất cả các hoạt động chuyển tiền, chặn đường hacker rửa tiền thông qua nền tảng khách hàng của Beosin.

c. Hỗ trợ chứng cứ pháp lý: Cung cấp bằng chứng trên chuỗi đáp ứng tiêu chuẩn pháp lý.

Cảnh báo và hướng cải thiện cho ngành từ sự kiện này:

Sự kiện Bybit đã phơi bày những lỗ hổng trong quản lý an ninh tài sản của ngành tiền mã hóa, đồng thời cũng đã báo động cho toàn ngành. Dưới đây là một số启示quan trọng từ sự kiện này:

Nâng cao an ninh quy trình ký nhiều chữ ký

Quản lý tài sản bằng ký nhiều chữ ký là phương pháp phổ biến trong ngành, nhưng an ninh của nó vẫn cần được tăng cường. Trong sự kiện này, hacker đã xâm nhập vào quy trình làm việc của hệ thống ký an toàn Safe và thực hiện lừa đảo ký duyệt cũng như sửa đổi dữ liệu ký. Do đó, an ninh của hệ thống ký là then chốt, cần phải thông qua nâng cấp kỹ thuật và quản lý quyền hạn nghiêm ngặt để phòng ngừa các cuộc tấn công tương tự.

Tăng cường kiểm tra và giám sát trong khâu ký duyệt

Trong quá trình ký duyệt, người vận hành cần cẩn thận kiểm tra nội dung ký, ví dụ khi ký duyệt ví lạnh cần so sánh với nội dung hiển thị ở phía trước, để phát hiện các bất thường tiềm ẩn. Ngoài ra, khuyến nghị mô phỏng thực hiện giao dịch sau khi ký duyệt, xác nhận kết quả thực hiện phù hợp với dự kiến trước khi phát sóng giao dịch. Mặc dù trong sự kiện này, hacker đã trực tiếp lấy được nội dung ký và phát sóng giao dịch, nhưng bước này vẫn có thể hiệu quả phòng ngừa các loại tấn công khác.

Thành lập liên minh ngành, phối hợp ứng phó với mối đe dọa an ninh

Thành lập liên minh VASP (Nhà cung cấp dịch vụ tài sản ảo), các thành viên liên minh chia sẻ thông tin về các sự kiện quan trọng và thông tin đe dọa an ninh mới nhất, tập hợp sức mạnh của toàn ngành để ứng phó với các cuộc tấn công của hacker và hoạt động rửa tiền. Cơ chế phối hợp này có thể nâng cao năng lực phòng vệ của toàn ngành.

Tăng cường xây dựng tuân thủ, phòng ngừa rủi ro rửa tiền

Các giao thức phi tập trung và nền tảng VASP cần tăng cường xây dựng tuân thủ, tránh bị hacker lợi dụng để rửa tiền. Một khi nền tảng bị cơ quan quản lý dán nhãn là thực thể có rủi ro cao, sẽ ảnh hưởng nghiêm trọng đến hoạt động nạp/rút tiền bình thường của người dùng. Do đó, sàn giao dịch và nền tảng phi tập trung cần hoàn thiện cơ chế chống rửa tiền (AML) và biết khách hàng của mình (KYC) để đảm bảo hoạt động tuân thủ.

Tiếp tục cải thiện cơ chế an ninh và tuân thủ

An ninh và tuân thủ là một quá trình động, cần không ngừng cập nhật theo các mối đe dọa và phát triển công nghệ mới nhất. Các thành viên trong ngành cần giữ cảnh giác, định kỳ kiểm tra và nâng cấp các biện pháp an ninh, đồng thời tích cực tham gia xây dựng và hoàn thiện các tiêu chuẩn ngành.

Sự kiện Bybit không chỉ là sự phơi bày lỗ hổng an ninh, mà còn là thử thách đối với hệ thống an ninh và tuân thủ của toàn ngành. Chỉ có thông qua nâng cấp kỹ thuật, tối ưu hóa quy trình, hợp tác liên ngành và xây dựng tuân thủ, mới có thể hiệu quả ứng phó với các mối đe dọa an niện mạng ngày càng phức tạp, bảo vệ an toàn tài sản của người dùng và thúc đẩy sự phát triển lành mạnh của ngành.