Tác giả: Liz & Lisa

Biên tập: Sherry

bối cảnh

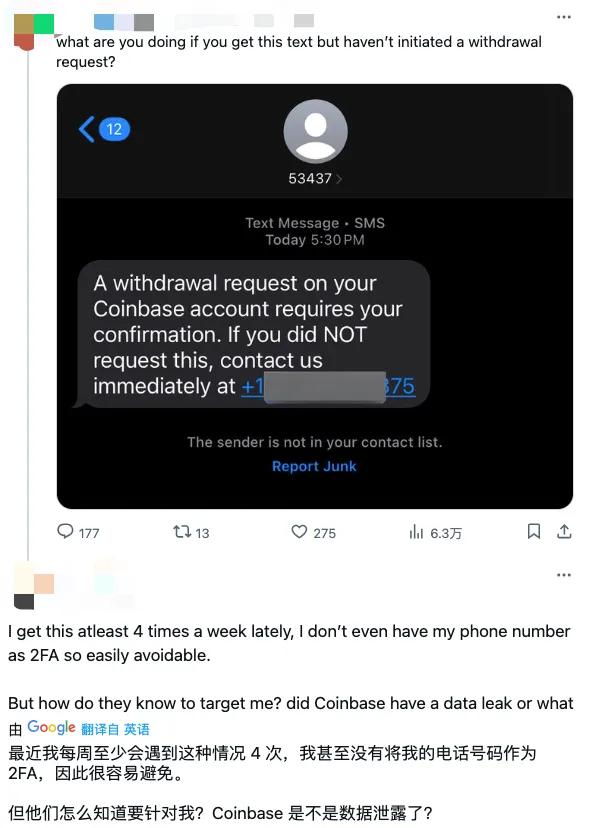

Trong lĩnh vực tài sản crypto , các cuộc tấn công kỹ thuật xã hội đang trở thành mối đe dọa lớn đối với tính bảo mật của tiền của người dùng. Kể từ năm 2025, lượng lớn các vụ lừa đảo kỹ thuật xã hội nhắm vào người dùng Coinbase tiếp tục xuất hiện, thu hút sự chú ý rộng rãi của cộng đồng. Không khó để nhận thấy từ các cuộc thảo luận của cộng đồng rằng những vụ việc như vậy không phải là trường hợp cá biệt mà là một loại lừa đảo có tính chất dai dẳng và có tổ chức.

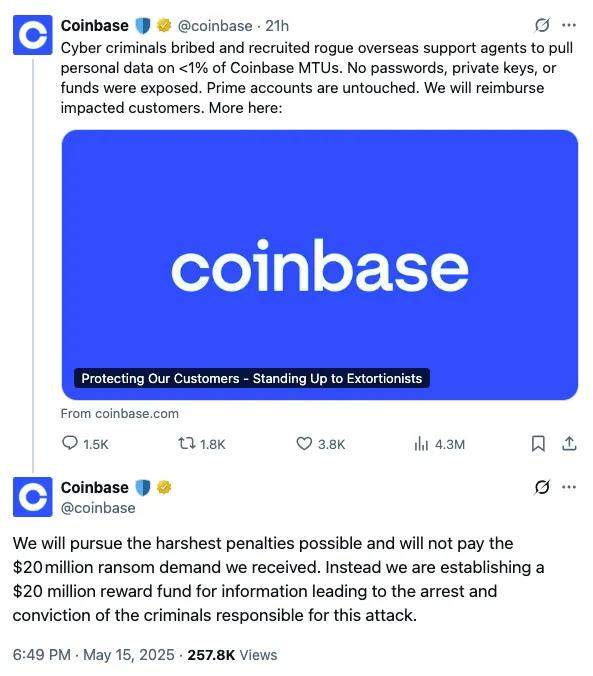

Vào ngày 15 tháng 5, Coinbase đã đưa ra thông báo xác nhận suy đoán trước đó rằng có một "bóng ma" trong Coinbase. Có thông tin cho biết Bộ Tư pháp Hoa Kỳ (DOJ) đã mở cuộc điều tra về vụ rò rỉ dữ liệu.

Bài viết này sẽ tiết lộ những phương pháp chính mà kẻ lừa đảo sử dụng bằng cách tổng hợp thông tin do nhiều nhà nghiên cứu bảo mật và nạn nhân cung cấp, đồng thời khám phá cách xử lý hiệu quả những vụ lừa đảo như vậy theo quan điểm của cả nền tảng và người dùng.

( https://x.com/coinbase/status/1922967576209998133 )

Phân tích lịch sử

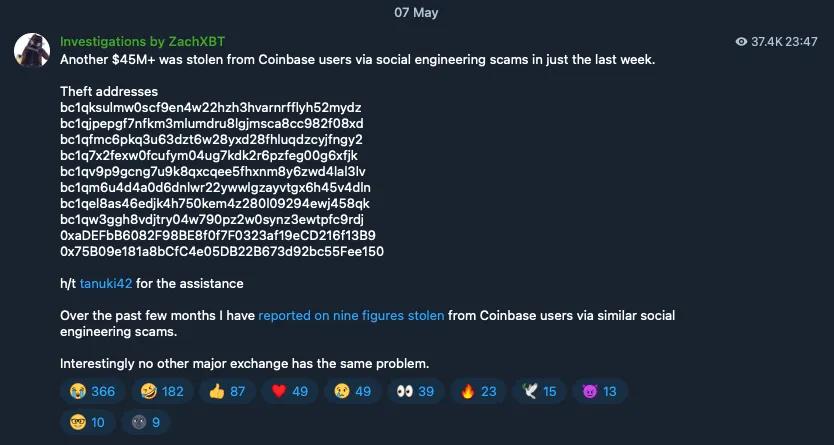

“Hơn 45 triệu đô la đã bị đánh cắp từ người dùng Coinbase thông qua các vụ lừa đảo kỹ thuật xã hội chỉ trong tuần qua”, Thám tử Zach Chuỗi viết trong bản cập nhật Telegram vào ngày 7 tháng 5.

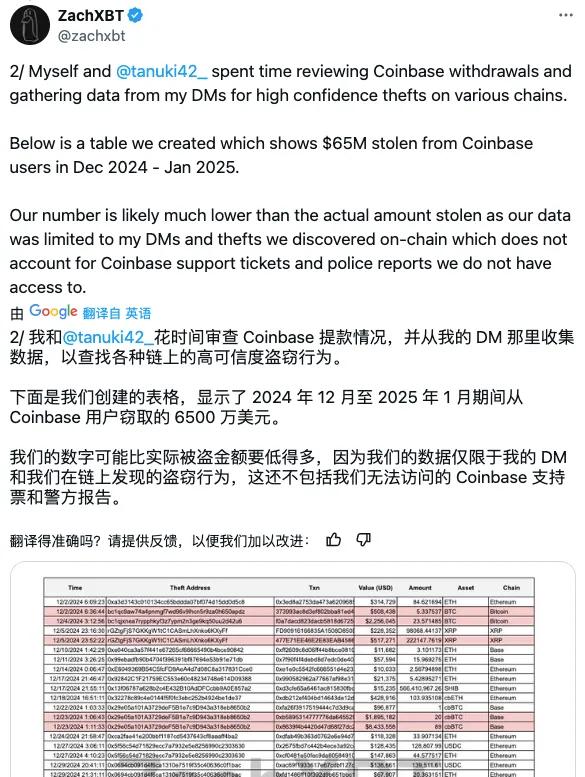

Trong năm qua, Zach đã tiết lộ lần vụ trộm cắp tài sản của người dùng Coinbase trên kênh Telegram và nền tảng X của mình, khiến một số nạn nhân mất hàng chục triệu đô la. Zach đã công bố một cuộc điều tra chi tiết vào tháng 2 năm 2025, nêu rằng tổng số tiền bị đánh cắp do các vụ lừa đảo tương tự chỉ tính riêng từ tháng 12 năm 2024 đến tháng 1 năm 2025 đã vượt quá 65 triệu đô la Mỹ và tiết lộ rằng Coinbase đang phải đối mặt với cuộc khủng hoảng "gian lận kỹ thuật xã hội" nghiêm trọng. Những cuộc tấn công như vậy vẫn tiếp tục xâm phạm đến tính bảo mật tài sản của người dùng với mức thiệt hại trung bình hàng năm là 300 triệu đô la Mỹ. Ông cũng lưu ý:

Các băng nhóm cầm đầu loại gian lận này có thể được chia thành hai loại chính: một là những kẻ tấn công cấp thấp (skids) từ vòng tròn COM, và loại còn lại là các tổ chức tội phạm mạng có trụ sở tại Ấn Độ;

Các băng nhóm lừa đảo chủ yếu nhắm vào người dùng Mỹ, với các phương pháp chuẩn hóa và quy trình hùng biện chín chắn;

Số tiền mất mát thực tế có thể cao hơn nhiều so với số liệu thống kê hiển thị trên chuỗi, vì nó không bao gồm thông tin chưa được tiết lộ như phiếu dịch vụ khách hàng của Coinbase và hồ sơ báo cáo của cảnh sát không thể truy cập được.

(https://x.com/zachxbt/status/1886411891213230114)

Phương pháp lừa đảo

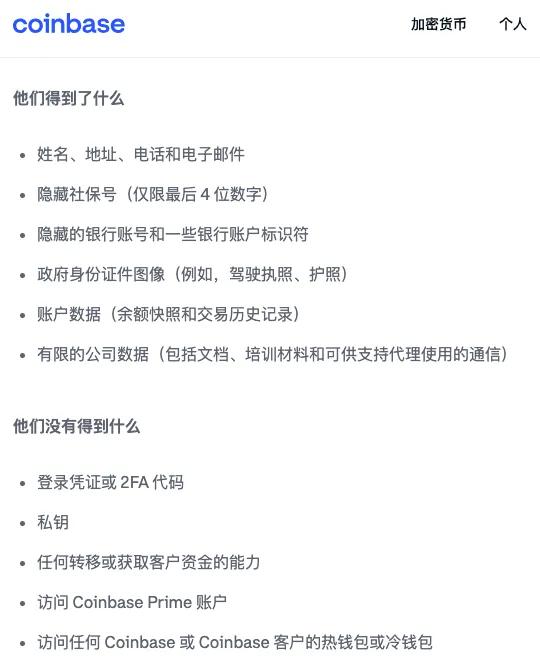

Trong sự cố lần, hệ thống kỹ thuật của Coinbase không bị hack. Những kẻ lừa đảo đã lợi dụng quyền hạn của nhân viên nội bộ để lấy thông tin nhạy cảm của một số người dùng. Thông tin này bao gồm: tên, địa chỉ, thông tin liên lạc, dữ liệu tài khoản, ảnh chứng minh thư, v.v. Mục tiêu cuối cùng của những kẻ lừa đảo là sử dụng kỹ thuật xã hội để hướng dẫn người dùng chuyển tiền.

( https://www.coinbase.com/blog/protecting-our-customers-standing-up-to-extortionists )

Phương pháp tấn công kiểu này đã thay đổi phương pháp Phishing truyền thống "gieo lưới rộng" và chuyển sang "tấn công chính xác", có thể được gọi là hình thức lừa đảo kỹ thuật xã hội "được thiết kế riêng". Con đường điển hình để phạm tội là như sau:

1. Liên hệ với người dùng với tư cách là "dịch vụ khách hàng chính thức"

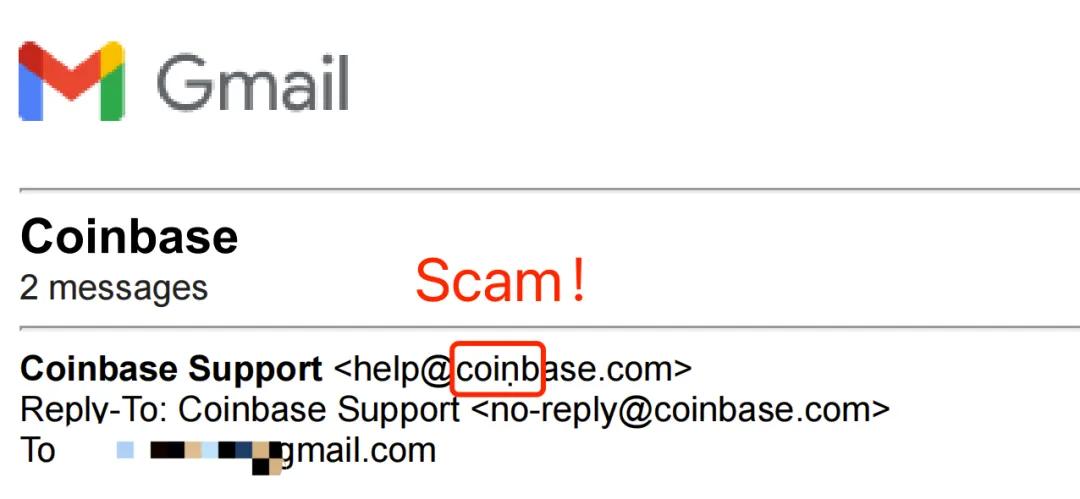

Những kẻ lừa đảo sử dụng hệ thống điện thoại ngụy tạo(PBX) để mạo danh bộ phận dịch vụ khách hàng của Coinbase và gọi cho người dùng để nói rằng "tài khoản của họ đã bị đăng nhập bất hợp pháp" hoặc "phát hiện có giao dịch rút tiền bất thường" để tạo ra bầu không khí khẩn cấp. Sau đó, chúng gửi email hoặc tin nhắn văn bản giả Phishing trong đó số lệnh làm việc giả mạo hoặc liên kết "quy trình khôi phục" và hướng dẫn người dùng thực hiện hành động. Các liên kết này có thể trỏ đến các giao diện Coinbase sao chép và thậm chí có thể gửi email có vẻ như từ tên miền chính thức , một số trong đó sử dụng các kỹ thuật chuyển hướng để bỏ qua các biện pháp bảo vệ an ninh.

2. Hướng dẫn người dùng tải Coinbase Wallet

Những kẻ lừa đảo sẽ hướng dẫn người dùng chuyển tiền vào một "ví an toàn" với lý do "bảo vệ tài sản". Họ cũng sẽ hỗ trợ người dùng cài đặt Coinbase Wallet và chỉ dẫn họ chuyển tài sản ban đầu được lưu trữ trên Coinbase sang ví mới tạo.

3. Khiến người dùng sử dụng Cụm từ hạt giống do kẻ lừa đảo cung cấp

Không giống như các "Cụm từ hạt giống gian lận" truyền thống, những kẻ lừa đảo trực tiếp cung cấp một tập hợp Cụm từ hạt giống do chính chúng tạo ra, dụ dỗ người dùng sử dụng chúng như "ví mới chính thức".

4. Kẻ lừa đảo ăn cắp tiền

Nạn nhân dễ bị mắc bẫy khi họ lo lắng, bồn chồn và tin tưởng vào "dịch vụ chăm sóc khách hàng" - theo quan điểm của họ, ví mới "chính thức cung cấp" đương nhiên an toàn hơn ví cũ "bị nghi ngờ đã bị hack". Do đó, sau khi tiền được chuyển vào ví mới này, những kẻ lừa đảo có thể ngay lập tức chuyển tiền đi. Không phải chìa khóa, không phải tiền xu của bạn. —— Khái niệm này đã được chứng minh một cách rõ ràng trong các cuộc tấn công kỹ thuật xã hội.

Ngoài ra, một số email Phishing tuyên bố rằng "do phán quyết của vụ kiện tập thể, Coinbase sẽ di chuyển hoàn toàn sang ví tự lưu trữ" và yêu cầu người dùng hoàn tất việc di chuyển tài sản trước ngày 1 tháng 4. Dưới áp lực thời gian eo hẹp và gợi ý tâm lý về "hướng dẫn chính thức", người dùng có nhiều khả năng hợp tác với hoạt động này hơn.

( https://x.com/SteveKBark/status/1900605757025882440 )

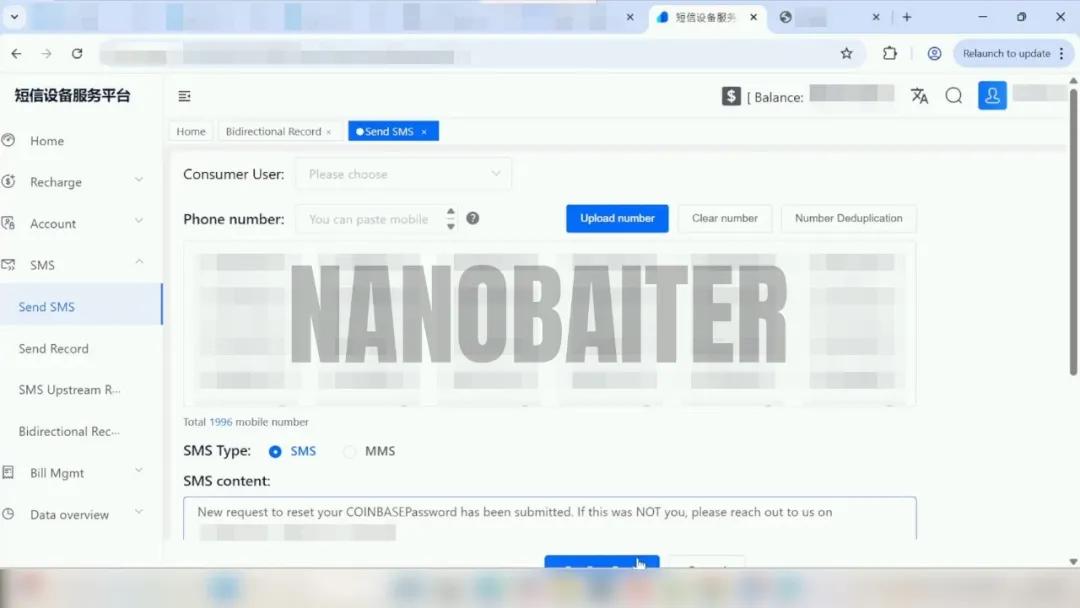

Theo @NanoBaiter, những cuộc tấn công này thường được lên kế hoạch và thực hiện một cách có tổ chức:

Chuỗi công cụ gian lận hoàn thiện : kẻ lừa đảo sử dụng hệ thống PBX (như FreePBX và Bitrix24) ngụy tạo số điện thoại đến và mô phỏng các cuộc gọi dịch vụ khách hàng chính thức. Khi gửi email Phishing, chúng sẽ sử dụng @spoofmailer_bot trong Telegram để mạo danh địa chỉ email chính thức của Coinbase và đính kèm "Hướng dẫn khôi phục tài khoản" để hướng dẫn chuyển tiền.

Nhắm mục tiêu chính xác : Những kẻ lừa đảo dựa vào dữ liệu người dùng bị đánh cắp được mua từ các kênh Telegram và Dark Web (chẳng hạn như "5k COINBASE US2", "100K_USA-gemini_sample"), nhắm vào người dùng Coinbase ở Hoa Kỳ làm mục tiêu chính. Chúng thậm chí còn sử dụng ChatGPT để xử lý dữ liệu bị đánh cắp, phân tách và sắp xếp lại số điện thoại, tạo hàng loạt tệp TXT, sau đó gửi tin nhắn lừa đảo qua phần mềm phát tán.

Quy trình gian lận diễn ra mạch lạc : Từ các cuộc gọi điện thoại, tin nhắn văn bản đến email, đường đi của hành vi gian lận thường liền mạch và mạch lạc. Các cụm từ Phishing phổ biến bao gồm "tài khoản đã nhận được yêu cầu rút tiền", "mật khẩu đã được đặt lại", "tài khoản có thông tin đăng nhập bất thường", v.v., liên tục khiến nạn nhân thực hiện "xác minh bảo mật" cho đến khi quá trình chuyển ví hoàn tất.

Phân tích MistTrack

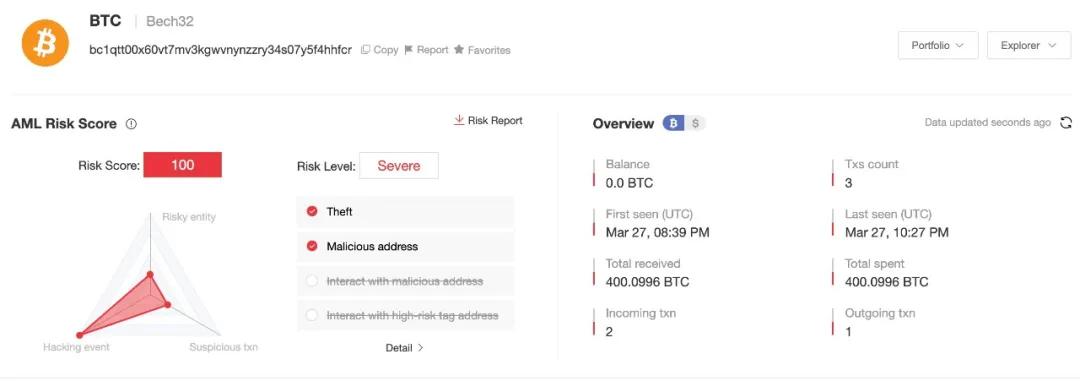

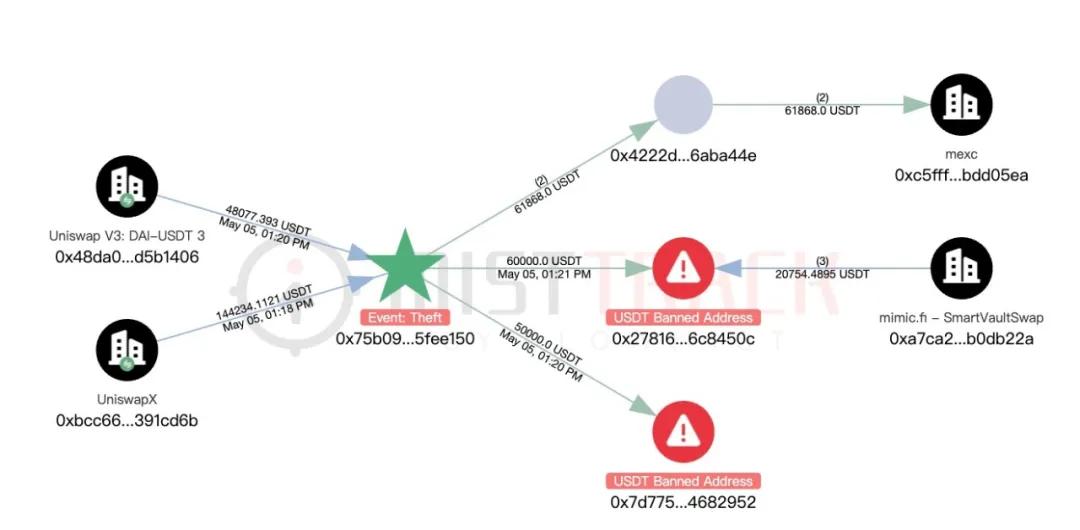

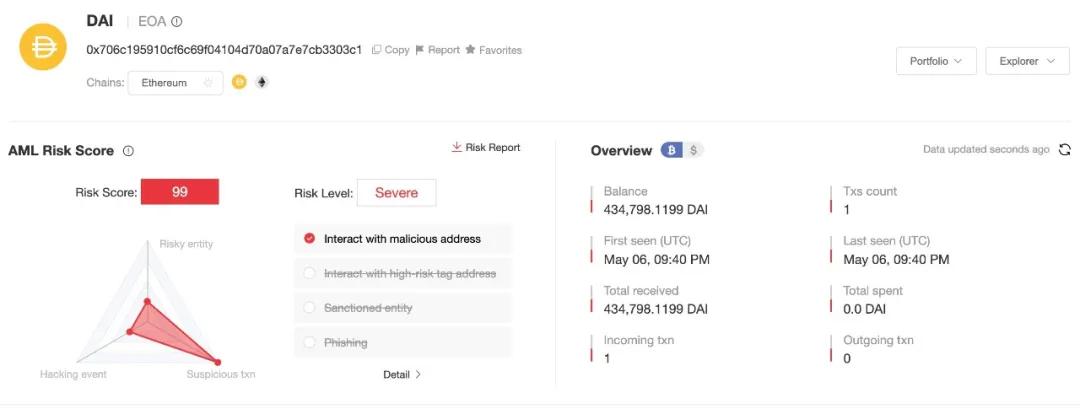

Chúng tôi đã sử dụng hệ thống theo dõi và chống rửa tiền Chuỗi MistTrack (https://misttrack.io/) để phân tích một số địa chỉ của những kẻ lừa đảo mà Zach đã tiết lộ và chúng tôi nhận được thông qua biểu mẫu của mình, và phát hiện ra rằng những kẻ lừa đảo này có khả năng hoạt động Chuỗi rất mạnh. Sau đây là một số thông tin quan trọng:

Mục tiêu tấn công của những kẻ lừa đảo bao gồm nhiều loại tài sản do người dùng Coinbase nắm giữ. Thời gian hoạt động của các địa chỉ này tập trung từ tháng 12 năm 2024 đến tháng 5 năm 2025 và tài sản mục tiêu chủ yếu là BTC và ETH. BTC hiện là mục tiêu chính của gian lận, với nhiều địa chỉ kiếm được lợi nhuận một lần lên tới hàng trăm BTC, chỉ với một giao dịch duy nhất trị giá hàng triệu đô la.

Sau khi lấy được tiền, những kẻ lừa đảo nhanh chóng sử dụng một loạt các quy trình rửa tiền để trao đổi và chuyển giao tài sản. Các chế độ chính như sau:

Tài sản ETH thường được chuyển đổi nhanh chóng thành Dai hoặc USDT thông qua Uniswap , sau đó phân tán và chuyển đến nhiều địa chỉ mới, với một số tài sản được đưa vào nền tảng giao dịch tập trung;

BTC chủ yếu Chuỗi sang Ethereum thông qua THORChain , Chainflip hoặc Defiway Bridge, sau đó được chuyển đổi thành Dai hoặc USDT để tránh rủi ro theo dõi.

Nhiều địa chỉ lừa đảo vẫn ở trạng thái "tĩnh" sau khi nhận được Dai hoặc USDT và chưa được chuyển đi.

Để tránh nguy cơ địa chỉ của bạn tương tác với các địa chỉ đáng ngờ và do đó phải đối mặt với rủi ro tài sản bị đóng băng , người dùng được khuyên nên sử dụng hệ thống theo dõi và chống rửa tiền trên Chuỗi MistTrack (https://misttrack.io/) để thực hiện phát hiện rủi ro đối với địa chỉ mục tiêu trước khi giao dịch nhằm tránh hiệu quả các mối đe dọa tiềm ẩn.

Biện pháp đối phó

nền tảng

Các biện pháp bảo mật chính thống hiện nay thiên về "lớp kỹ thuật" bảo vệ, nhưng gian lận kỹ thuật xã hội thường bỏ qua các cơ chế này và tấn công trực tiếp vào lỗ hổng tâm lý và hành vi của người dùng. Do đó, nền tảng này được khuyến nghị tích hợp giáo dục người dùng, đào tạo bảo mật và thiết kế khả năng sử dụng để thiết lập tuyến phòng thủ bảo mật "hướng đến con người".

Định kì đẩy mạnh nội dung giáo dục chống gian lận : Nâng cao khả năng chống Phishing của người dùng thông qua cửa sổ bật lên của ứng dụng, giao diện xác nhận giao dịch, email, v.v.

Tối ưu hóa mô hình kiểm soát rủi ro và giới thiệu "xác định hành vi bất thường tương tác" : Hầu hết các vụ lừa đảo kỹ thuật xã hội sẽ khiến người dùng hoàn thành sê-ri các thao tác (như chuyển giao, thay đổi danh sách trắng, ràng buộc thiết bị, v.v.) trong một thời gian ngắn. Nền tảng này phải xác định các kết hợp tương tác đáng ngờ (chẳng hạn như "tương tác thường xuyên + địa chỉ mới + số tiền rút lớn") dựa trên mô hình Chuỗi hành vi và kích hoạt thời gian hủy bỏ hoặc cơ chế xem xét thủ công.

Chuẩn hóa các kênh dịch vụ khách hàng và cơ chế xác minh : Những kẻ lừa đảo thường mạo danh dịch vụ khách hàng để gây nhầm lẫn cho người dùng. Nền tảng này nên thống nhất các mẫu điện thoại, tin nhắn SMS và email, đồng thời cung cấp "cổng xác minh dịch vụ khách hàng" để làm rõ kênh liên lạc chính thức duy nhất nhằm tránh nhầm lẫn.

người sử dụng

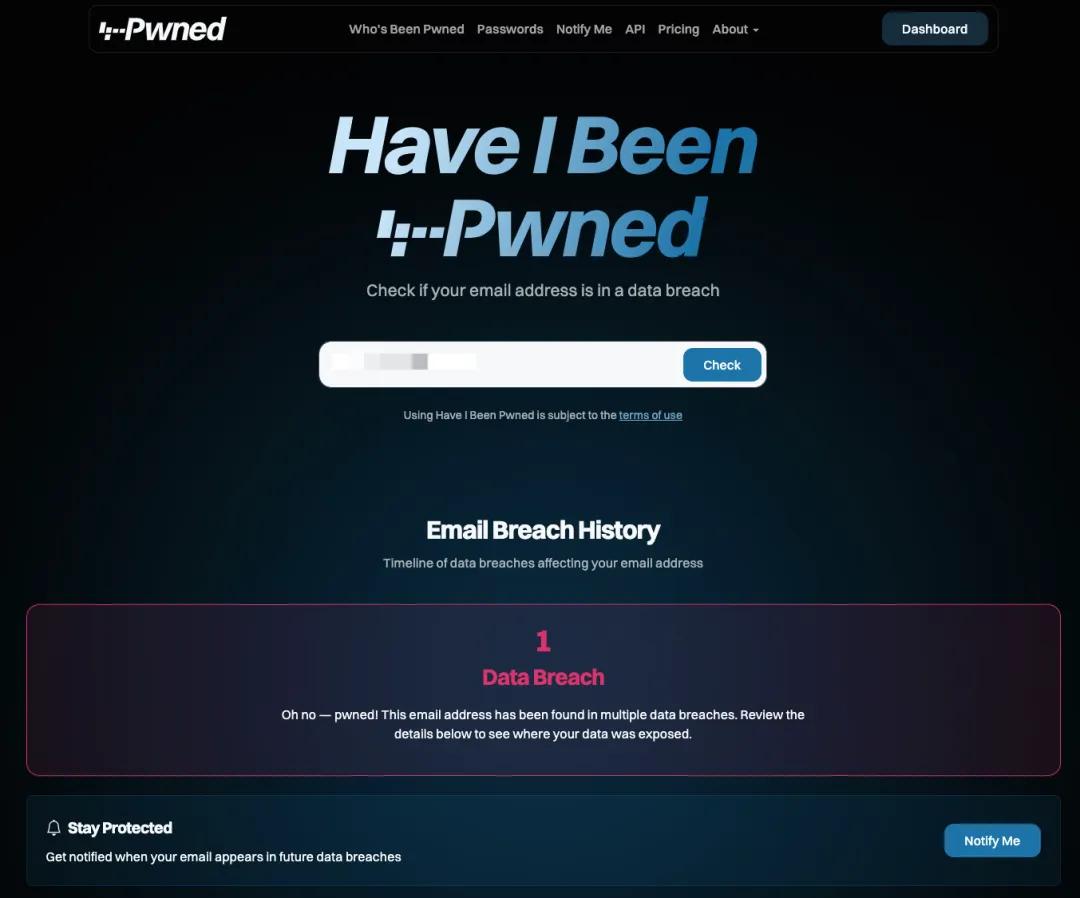

Thực hiện chiến lược cô lập danh tính : Tránh chia sẻ cùng một địa chỉ email hoặc số điện thoại di động trên nhiều nền tảng để giảm thiểu rủi ro chung. Bạn có thể sử dụng công cụ truy vấn rò rỉ để định kì kiểm tra xem địa chỉ email có bị rò rỉ hay không.

( https://haveibeenpwned.com/ )

Bật danh sách trắng chuyển tiền và cơ chế làm mát lệnh rút tiền : cài đặt sẵn các địa chỉ đáng tin cậy để giảm rủi ro mất tiền trong các tình huống khẩn cấp.

Tiếp tục chú ý đến thông tin bảo mật : Tìm hiểu về những diễn biến mới nhất trong các phương pháp tấn công thông qua các công ty bảo mật, phương tiện truyền thông, nền tảng giao dịch và các kênh khác, đồng thời luôn cảnh giác. Hiện tại, nền tảng tấn công Phishing Web3 do SlowMist , @DeFiHackLabs và @realScamSniffer tạo ra sắp ra mắt. Nền tảng này sẽ mô phỏng nhiều kỹ thuật Phishing điển hình, bao gồm đầu độc kỹ thuật xã hội, Phishing chữ ký, tương tác hợp đồng độc hại, v.v. và kết hợp các trường hợp thực tế được thu thập trong các cuộc thảo luận lịch sử của chúng tôi để liên tục cập nhật nội dung kịch bản. Cho phép người dùng cải thiện khả năng nhận dạng và phản ứng của họ trong hoàn cảnh không rủi ro .

Chú ý đến rủi ro ngoại tuyến và bảo vệ quyền riêng tư : rò rỉ thông tin cá nhân cũng có thể gây ra các vấn đề về an toàn cá nhân.

Đây không phải là nỗi lo vô căn cứ. Kể từ đầu năm nay, người hành nghề /người dùng crypto đã gặp phải nhiều sự cố đe dọa đến sự an toàn cá nhân của họ. Do lần dữ liệu bị rò rỉ bao gồm tên, địa chỉ, thông tin liên lạc, dữ liệu tài khoản, ảnh thẻ căn cước, v.v., người dùng có liên quan cũng cần phải cảnh giác và chú ý đến vấn đề an toàn khi ngoại tuyến.

Tóm lại, hãy hoài nghi và tiếp tục xác minh. Bất cứ khi nào có hoạt động khẩn cấp, hãy đảm bảo yêu cầu bên kia chứng minh danh tính và xác minh độc lập thông qua các kênh chính thức để tránh đưa ra quyết định không thể thay đổi dưới áp lực. Để biết thêm lời khuyên về bảo mật và phương pháp tấn công mới, hãy xem Sổ tay tự bảo vệ Blockchain Dark Forest ( https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/).

Tóm tắt

Sự cố lần một lần nữa cho thấy đối diện các phương thức tấn công kỹ thuật xã hội ngày càng tinh vi, ngành này vẫn còn nhiều thiếu sót rõ ràng trong việc bảo vệ dữ liệu và tài sản của khách hàng. Điều đáng chú ý là ngay cả khi các vị trí có liên quan trên nền tảng không có thẩm quyền tài chính và thiếu nhận thức cũng như năng lực bảo mật đầy đủ thì hậu quả nghiêm trọng vẫn có thể xảy ra do rò rỉ hoặc phá hoại ngoài ý muốn. Khi nền tảng tiếp tục mở rộng, tính phức tạp của việc quản lý an toàn nhân sự cũng tăng lên và trở thành một trong rủi ro khó khắc phục nhất trong ngành. Do đó, trong khi tăng cường cơ chế bảo mật trên Chuỗi, nền tảng cũng phải xây dựng một cách có hệ thống "hệ thống phòng thủ kỹ thuật xã hội" bao gồm nhân sự nội bộ và các dịch vụ thuê ngoài để đưa rủi ro của con người vào chiến lược bảo mật tổng thể.

Ngoài ra, khi phát hiện cuộc tấn công không phải là sự cố riêng lẻ mà là mối đe dọa có tổ chức, quy mô lớn và liên tục, nền tảng phải phản ứng ngay lập tức, chủ động kiểm tra các lỗ hổng tiềm ẩn, nhắc nhở người dùng thực hiện các biện pháp phòng ngừa và kiểm soát phạm vi thiệt hại. Chỉ bằng cách thực hiện các biện pháp kép ở cấp độ kỹ thuật và tổ chức, chúng ta mới có thể thực sự duy trì được lòng tin và lợi nhuận trong hoàn cảnh an ninh ngày càng phức tạp.