Đại lý trí tuệ nhân tạo có thể trở thành lỗ hổng bảo mật tiếp theo trong lĩnh vực crypto

Các đại lý trí tuệ nhân tạo đang ngày càng sâu rộng trong ngành tài chính (bao gồm lĩnh vực tiền điện tử), nhưng ngành này vẫn chưa nhận thức được những nguy cơ bảo mật tiềm ẩn. Hiện tại, các đại lý trí tuệ nhân tạo trong lĩnh vực tiền điện tử đang được tích hợp rộng rãi vào ví, robot giao dịch và trợ lý trên chuỗi để tự động hóa các nhiệm vụ và đưa ra quyết định theo thời gian thực.

Mặc dù chưa hình thành khung tiêu chuẩn, nhưng "Giao thức ngữ cảnh mô hình" (MCP) đang dần trở thành công nghệ cốt lõi của nhiều đại lý AI. Nếu blockchain dựa vào các hợp đồng thông minh để xác định "điều gì sẽ xảy ra", thì các đại lý AI sẽ quyết định "làm thế nào để xảy ra" thông qua MCP.

MCP có thể hoạt động như một lớp điều khiển để quản lý hành vi của các đại lý AI, bao gồm việc gọi công cụ, thực thi mã và phản hồi đầu vào người dùng. Nhưng tính linh hoạt này cũng tạo ra một mặt tấn công nguy hiểm - các plugin độc hại có thể che phủ lệnh, làm ô nhiễm dữ liệu đầu vào hoặc dẫn dụ đại lý thực hiện các hoạt động có hại.

Anthropic được hỗ trợ bởi Amazon và Google đã đưa ra MCP vào ngày 25/11/2024 để kết nối các trợ lý AI với các hệ thống dữ liệu. Nguồn: Anthropic

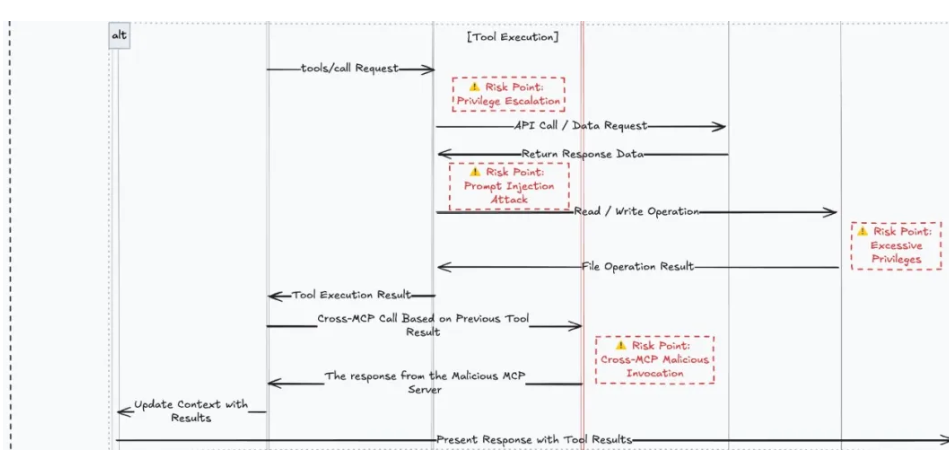

Các vector tấn công MCP phơi bày những lo ngại bảo mật của đại lý AI

Theo dữ liệu của VanEck, tính đến cuối năm 2024, số lượng đại lý AI trong ngành crypto đã vượt quá 10.000, dự kiến sẽ vượt quá một triệu vào năm 2025. Cơ quan bảo mật SlowMist đã phát hiện ra bốn vector tấn công mà các nhà phát triển cần cảnh giác, tất cả đều được thực hiện thông qua các plugin (các đại lý MCP mở rộng khả năng thông qua plugin, cho dù là để lấy dữ liệu giá, thực hiện giao dịch hay xử lý các nhiệm vụ hệ thống):

- Nhiễm độc dữ liệu: Dẫn dụ người dùng thực hiện các thao tác sai lệch. Thông qua việc thao túng hành vi người dùng, tạo ra các mối quan hệ phụ thuộc giả mạo, và nhúng logic độc hại ở giai đoạn đầu của quy trình.

- Tấn công chèn JSON: Plugin lấy thông tin từ các nguồn dữ liệu cục bộ (có thể là độc hại) thông qua các lệnh gọi JSON. Có thể dẫn đến rò rỉ dữ liệu, thay đổi lệnh, hoặc vượt qua cơ chế xác thực bằng cách đưa vào đầu vào bị nhiễm độc.

- Ghi đè hàm cạnh tranh: Ghi đè các hàm hệ thống hợp pháp bằng mã độc. Vừa ngăn chặn việc thực thi các thao tác bình thường, vừa nhúng các lệnh che giấu để phá hỏng logic hệ thống và che giấu dấu vết tấn công.

- Tấn công gọi chéo MCP: Thông qua việc mã hóa thông tin sai hoặc các gợi ý lừa đảo, dẫn dụ đại lý AI tương tác với các dịch vụ bên ngoài chưa được xác minh. Mở rộng mặt tấn công bằng cách liên kết nhiều hệ thống, tạo ra các cơ hội khai thác thêm.

Sơ đồ trình tự hiển thị các vector tấn công chéo MCP và điểm rủi ro tiềm ẩn. Nguồn: SlowMist

Nhà đồng sáng lập SlowMist "Quái vật" giải thích với Cointelegraph: "Nhiễm độc mô hình AI đòi hỏi phải chèn dữ liệu độc hại vào các mẫu huấn luyện để nhúng vào các tham số mô hình, còn việc nhiễm độc đại lý và MCP chủ yếu diễn ra ở giai đoạn tương tác mô hình thông qua các thông tin độc hại bổ sung. Về mức độ đe dọa và phạm vi quyền, việc nhiễm độc đại lý nguy hiểm hơn nhiều so với việc nhiễm độc mô hình AI độc lập."

Tiền điện tử đối mặt với mối đe dọa bảo mật MCP

Mặc dù việc áp dụng MCP trong lĩnh vực crypto vẫn còn ở giai đoạn đầu, nhưng các vector tấn công mà SlowMist phát hiện trong quá trình kiểm toán các dự án tiền phát hành đã chứng minh rủi ro là có thật. Quái vật nhớ lại một lần kiểm toán phát hiện ra lỗ hổng có thể dẫn đến việc lộ private key - điều này sẽ là một đòn giáng mạnh đối với bất kỳ dự án crypto hay nhà đầu tư nào.

Giám đốc điều hành Fhenix, Guy Itzhaki, chỉ ra: "Mở hệ thống cho các plugin của bên thứ ba có nghĩa là mở rộng mặt tấn công ra ngoài phạm vi kiểm soát. Các plugin thường được thực thi như một đường dẫn mã đáng tin nhưng lại thiếu bảo vệ sandbox, điều này có thể dẫn đến việc nâng cấp quyền, chèn phụ thuộc, ghi đè hàm, và nghiêm trọng nhất là rò rỉ dữ liệu một cách âm thầm."

Xây dựng tuyến phòng thủ an ninh khẩn cấp

"Phát triển nhanh, thử nghiệm sai - sau đó bị tấn công" - đây là rủi ro thực tế mà các nhà phát triển phải đối mặt khi để vấn đề bảo mật cho phiên bản sau. Giám đốc điều hành Secret Foundation, Lisa Loud, nhấn mạnh: "Trong môi trường crypto minh bạch, việc xây dựng hệ thống plugin phải ưu tiên bảo mật. Các chuyên gia SlowMist khuyến nghị các nhà phát triển thực hiện xác thực plugin nghiêm ngặt, làm sạch đầu vào, nguyên tắc quyền tối thiểu và đánh giá hành vi định kỳ."

Loud cho rằng việc thực hiện các kiểm tra bảo mật như vậy "không khó", chỉ là "phức tạp và tốn thời gian". Nhưng khi các đại lý AI ngày càng được áp dụng rộng rãi trong cơ sở hạ tầng crypto, tầm quan trọng của việc chủ động bảo vệ an ninh không thể nói quá.

Mặc dù khung MCP đã mở khóa các chức năng mới mạnh mẽ cho các đại lý AI, nhưng nếu thiếu sự kiểm soát nghiêm ngặt đối với plugin và hành vi hệ thống, những "trợ thủ đắc lực" này có thể trở thành các phương tiện tấn công gây nguy hiểm đến ví crypto, quỹ và an ninh dữ liệu.