Khi màn đêm buông xuống ở Las Vegas, trong một bữa trưa riêng tư thuộc hội nghị Bitcoin 2025, các chuyên gia kỳ cựu crypto thể hiện một vẻ mặt trầm buồn hiếm thấy. Không khí không còn ngập tràn sự hào nhoáng và lộng lẫy của đêm đó, mà thay vào đó là một nỗi lo lắng sâu sắc hơn: điện toán lượng tử, từng được coi là Sự lật đổ của tương lai xa, đang đến gần với tốc độ đáng báo động, ánh sáng lạnh lẽo của nó đã phủ bóng đen lên hệ thống crypto tưởng chừng như bất khả xâm phạm Bitcoin . Các cảnh báo cho rằng những máy tính lượng tử mạnh mẽ có thể bẻ private key của Bitcoin trong vòng vài năm, gây nguy hiểm cho khoảng 42 tỷ đô la Bitcoin và có khả năng gây ra một cuộc "thanh lý" trên toàn thị trường.

Đây không phải là lời nói quá. Nghiên cứu gần đây từ đội ngũ trí tuệ nhân tạo lượng tử của Google càng làm tăng thêm lo ngại, cho thấy rằng tài nguyên lượng tử cần thiết để phá vỡ thuật toán crypto RSA được sử dụng rộng rãi ít hơn 20 lần so với ước tính trước đây. Mặc dù Bitcoin sử dụng thuật toán chữ ký số đường cong Elliptic (ECDSA) thay vì RSA, cả hai đều đối mặt với mối đe dọa tiềm tàng từ các thuật toán lượng tử trong nền tảng toán học của chúng. Lời kêu gọi khẩn thiết từ người đồng sáng lập Casa, Jameson Lopp, vẫn còn vang vọng: "Cộng đồng Bitcoin cần đạt được sự đồng thuận và tìm ra phương pháp giảm thiểu trước khi mối đe dọa lượng tử thực sự phát triển thành một cuộc khủng hoảng hiện hữu."

Chúng ta còn cách bao xa so với một tương lai có thể bị "phá hủy" bởi điện toán lượng tử? Đây không chỉ là vấn đề công nghệ, mà còn là vấn đề về lòng tin, sự giàu có, và thậm chí là số phận của một ngành công nghiệp mới nổi.

"Bóng ma lượng tử" đang gõ cửa crypto Bitcoin như thế nào?

Để hiểu được mối đe dọa mà điện toán lượng tử gây ra cho Bitcoin, trước tiên chúng ta phải xem xét nền tảng bảo mật Bitcoin—ECDSA. Nói một cách đơn giản, khi bạn tạo một ví Bitcoin, một cặp khóa được tạo ra: một private key(mà bạn phải giữ bí mật tuyệt đối) và một khóa công khai (có thể được công khai). Khóa công khai được sử dụng trong sê-ri các phép toán băm để tạo ra Bitcoin. Trong một giao dịch, bạn ký điện tử giao dịch bằng private key. Những người khác trên mạng có thể sử dụng khóa công khai của bạn để xác minh rằng chữ ký thực sự đến từ bạn và thông tin giao dịch không bị giả mạo. Đối với máy tính cổ điển, việc suy ra private key từ khóa công khai được cho rằng bất khả thi về mặt toán học, và đây chính là nền tảng bảo mật Bitcoin.

Tuy nhiên, sự ra đời của máy tính lượng tử, đặc biệt là thuật toán Shor do Peter Shor đề xuất năm 1994, đã hoàn toàn thay đổi tình hình này. Thuật toán Shor có thể giải quyết hiệu quả các bài toán phân tích thừa số nguyên tố của các số lớn và logarit rời rạc, chính xác là nền tảng toán học của tính bảo mật của các hệ mật mã khóa công khai như RSA và ECDSA. Một khi máy tính lượng tử đủ mạnh được chế tạo và hoạt động ổn định, về mặt lý thuyết, nó có thể sử dụng thuật toán Shor để nhanh chóng tính toán private key tương ứng từ một khóa công khai đã biết.

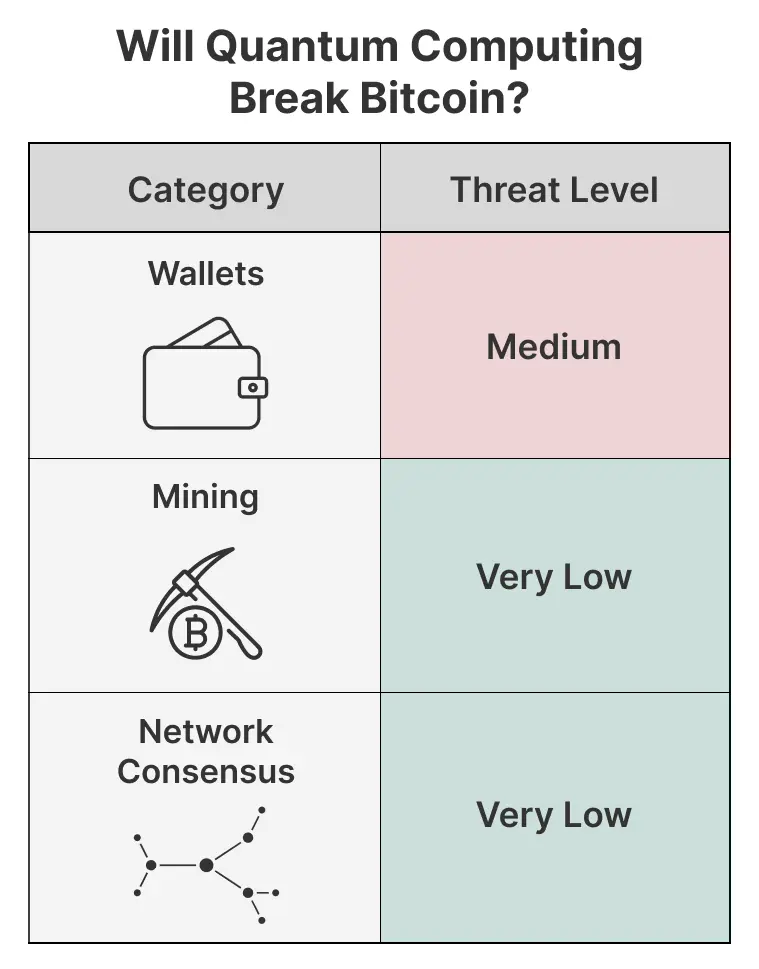

Bitcoin nào sẽ là những Bitcoin đầu tiên bị ảnh hưởng bởi cuộc tấn công lượng tử? Những địa chỉ trực tiếp để lộ khóa công khai của chúng sẽ là những địa chỉ bị ảnh hưởng đầu tiên. Ví dụ điển hình nhất là các địa chỉ P2PK (Pay-to-Public- Key ) được sử dụng trong những ngày đầu Bitcoin , trong đó chính địa chỉ hoặc các giao dịch liên quan trực tiếp tiết lộ khóa công khai. Người ta ước tính rằng hàng triệu Bitcoin(một ước tính khoảng 1,9 triệu đến 2 triệu) vẫn đang ở trạng thái ngủ đông trong các địa chỉ này, trong đó một số Bitcoin "khởi nguồn" ban đầu được cho là thuộc về Satoshi Nakamoto . Hơn nữa, các địa chỉ P2PKH (Pay-to-Public- Key-Hash) phổ biến hơn, mặc dù tương đối an toàn vì bản thân địa chỉ là một hàm băm của khóa công khai, nhưng lại tiết lộ khóa công khai của chúng trong dữ liệu giao dịch sau khi giao dịch được thực hiện tại địa chỉ đó. Nếu các địa chỉ này được sử dụng lại (tức là các giao dịch được gửi lần từ cùng một địa chỉ), khóa công khai của chúng vẫn bị lộ, cũng gây ra rủi ro. Theo các phân tích trước đây của Deloitte và các tổ chức khác, Bitcoin có khóa công khai bị lộ do tái sử dụng địa chỉ và các lý do khác có thể lên đến hàng triệu. Ngay cả với các địa chỉ Taproot (P2TR) mới hơn, bất chấp việc giới thiệu các tối ưu hóa kỹ thuật như chữ ký Schnorr, khóa công khai hoặc các biến thể của nó vẫn có thể bị suy đoán trong một số trường hợp, khiến chúng không hoàn toàn miễn nhiễm với các mối đe dọa lượng tử.

Tóm lại, tổng lượng Bitcoin lắng đọng tại các địa chỉ dễ bị tổn thương có thể chiếm một tỷ lệ nhất định trong tổng lượng cung ứng Bitcoin . Các ước tính trước đây (chẳng hạn như vào năm 2022) cho rằng khoảng 4 đến 6 triệu Bitcoin đang gặp rủi ro cao. Tính toán sơ bộ theo giá Bitcoin hiện tại (ví dụ, giả sử 70.000 đô la mỗi đồng), số lượng này có thể trị giá từ 280 tỷ đến 420 tỷ đô la. Đây có thể là lời giải thích hợp lý hơn cho cảnh báo rủi ro"42 tỷ đô la" - nó không đề cập đến một con số chính xác, mà là một cảnh báo về rủi ro tiềm tàng đối với một lượng tài sản khổng lồ.

Điều đáng lo ngại hơn nữa là cái gọi là "Tấn công tầm ngắn". Khi bạn thực hiện một giao dịch Bitcoin, khóa công khai của bạn sẽ được phát sóng trên toàn mạng cùng với thông tin giao dịch, chờ sự xác nhận của thợ đào. Quá trình này thường mất từ 10 đến 60 phút. Nếu một máy tính lượng tử có thể giải private key từ khóa công khai được phát sóng trong khoảng thời gian ngắn này, nó có thể tạo ra một giao dịch mới và chuyển Bitcoin của bạn trước với mức phí cao hơn. Một khi cuộc tấn công này trở thành hiện thực, hầu hết mọi loại giao dịch Bitcoin sẽ phải đối mặt với mối đe dọa ngay lập tức.

Cuộc đua chế tạo phần cứng lượng tử: một bước nhảy vọt nhanh chóng từ lý thuyết đến thực tế.

Trong một thời gian dài, việc chế tạo một máy tính lượng tử có khả năng chạy thuật toán Scholl để phá vỡ các hệ thống mã hóa thực tế được cho rằng là một giấc mơ không thể đạt được. Tuy nhiên, những tiến bộ gần đây rất đáng kể, đặc biệt là trong việc cải thiện chất lượng, số lượng và khả năng sửa lỗi của các qubit. Chìa khóa để thực sự đo lường khả năng phá vỡ mã hóa của một máy tính lượng tử không chỉ đơn thuần là số lượng qubit vật lý, mà là số lượng và chất lượng của các "qubit logic" có khả năng thực thi các thuật toán phức tạp một cách đáng tin cậy.

Trong một nghiên cứu cập nhật được công bố vào đầu năm 2025, Craig Gidney, một nhà nghiên cứu thuộc đội ngũ trí tuệ nhân tạo lượng tử của Google, đã chỉ ra rằng việc phá vỡ crypto RSA 2048 bit (thường được sử dụng trong bảo mật mạng truyền thống) có thể không còn cần đến hàng chục triệu qubit vật lý như ước tính trước đây, mà chỉ cần "ít hơn một triệu qubit nhiễu", và có thể được thực hiện trong "ít hơn một tuần". Sự giảm đáng kể trong ước tính này được cho là nhờ những tiến bộ trong tối ưu hóa thuật toán và kỹ thuật sửa lỗi, chẳng hạn như các phép toán phần dư xấp xỉ, lưu trữ qubit logic hiệu quả hơn và thanh lọc "trạng thái kỳ diệu". Mặc dù Gidney nhấn mạnh rằng một máy tính lượng tử như vậy vẫn cần đáp ứng các điều kiện nghiêm ngặt (chẳng hạn như hoạt động ổn định trong năm ngày liên tiếp và tỷ lệ lỗi cổng cực thấp), vượt xa trình độ công nghệ hiện tại, nhưng điều này chắc chắn làm giảm "khoảng cách bảo mật lượng tử" được nhận thức. Về thuật toán ECDSA (đường cong secp256k1) được Bitcoin sử dụng, mặc dù không có dữ liệu công khai nào về tài nguyên lượng tử chính xác cần thiết để phá vỡ nó so với ước tính mới nhất cho RSA-2048, nhưng quan điểm chung trong cộng đồng mật mã học là, do cấu trúc toán học của nó, máy tính lượng tử có thể dễ dàng phá vỡ ECDSA hơn RSA.

Ở cấp độ phần cứng, các ông lớn đang cạnh tranh gay gắt để bắt kịp. Lộ trình lượng tử của IBM rất tham vọng, với bộ xử lý "Osprey" đã có 433 qubit vật lý và "Condor" đạt mức thử nghiệm 1121 qubit vật lý. Quan trọng hơn, IBM đang tập trung vào việc cải thiện chất lượng qubit và khả năng sửa lỗi. Bộ xử lý "Heron" (133 qubit) hiện là ưu tiên phát triển do tỷ lệ lỗi thấp hơn, và họ dự định ra mắt hệ thống "Kookaburra" với 1386 qubit vật lý vào năm 2025, đạt được hiệu năng quy mô lớn hơn thông qua kết nối đa chip. Mục tiêu dài hạn hơn của họ là đạt được hệ thống "Starling" với 200 qubit logic chất lượng cao vào năm 2029, dự kiến sẽ thực hiện tới 100 lần phép toán cổng lượng tử.

Google cũng đang nỗ lực không ngừng, với chip "Willow" (được cho là có 105 qubit vật lý) dự kiến ra mắt vào đầu năm 2025. Đội ngũ nghiên cứu mô tả đây là "nguyên mẫu thuyết phục về các qubit logic mở rộng" và đã đạt được tiến bộ "dưới ngưỡng" trong việc sửa lỗi lượng tử, một bước quan trọng hướng tới việc đạt được điện toán lượng tử chịu lỗi.

Vào năm 2025, Quantum gây chấn động dư luận khi tuyên bố hệ thống điện toán lượng tử "Helios" của họ sẽ được bán thương mại vào cuối năm đó, có khả năng hỗ trợ "ít nhất 50 qubit logic độ chính xác cao". Nếu được hiện thực hóa hoàn toàn, thông báo này sẽ là một cột mốc quan trọng trong quá trình chuyển đổi của điện toán lượng tử từ nghiên cứu thử nghiệm sang khả năng tính toán thực tiễn, đặc biệt là trong các lĩnh vực ứng dụng cụ thể. Vào tháng 5 năm 2025, công ty cũng đã chứng minh độ chính xác dịch chuyển lượng tử qubit logic đạt kỷ lục, củng cố hơn nữa địa vị dẫn đầu của mình trong việc chế tạo các qubit logic chất lượng cao.

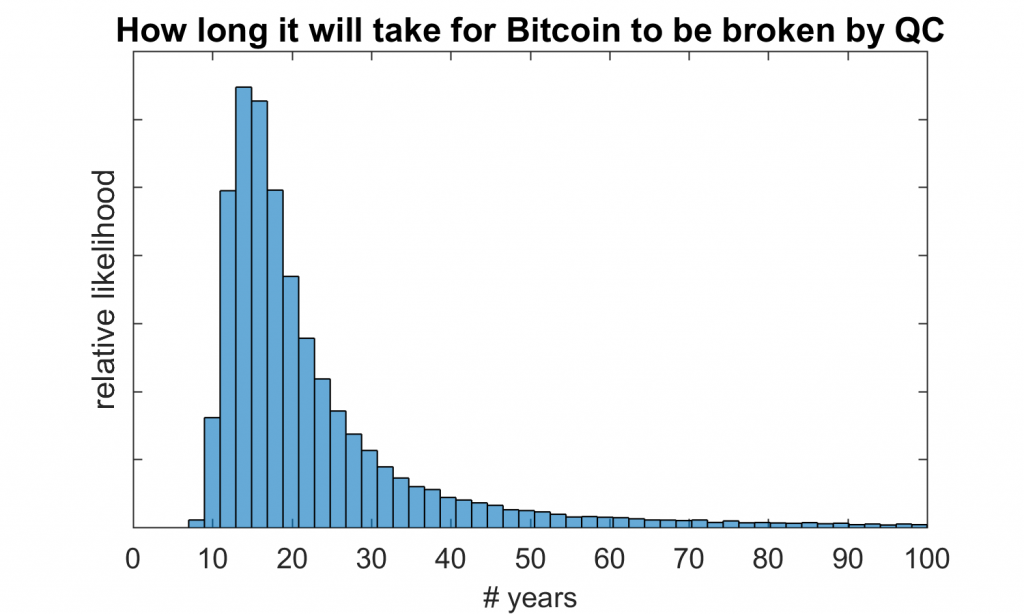

Tuy nhiên, các chuyên gia vẫn còn tranh cãi về thời điểm xuất hiện các máy tính lượng tử có khả năng chịu lỗi và đe dọa Bitcoin. Một số ước tính lạc quan (hoặc bi quan, tùy thuộc vào quan điểm) cho rằng nó có thể xuất hiện trong vòng 3 đến 5 năm tới, trong khi những người khác cho rằng sẽ mất ít nhất một thập kỷ hoặc hơn. Điều quan trọng là, mối đe dọa từ máy tính lượng tử không phải là một sự thay đổi đột ngột "bật/tắt", mà là một quá trình có xác suất tăng dần. Mỗi bước tiến trong phần cứng và mỗi sự tối ưu hóa thuật toán đều đang âm thầm rút ngắn thời gian đếm ngược.

"Cuộc phản công lượng tử" của Bitcoin: Một chiến lược phòng ngừa hay một ngõ cụt?

Đối diện mối đe dọa lượng tử ngày càng rõ rệt, cộng đồng Bitcoin không hề bất lực. Cộng đồng mật mã học từ lâu đã nghiên cứu "mật mã hậu lượng tử" (PQC), các thuật toán mật mã mới cho rằng là có khả năng chống lại các cuộc tấn công từ các thuật toán lượng tử đã biết. Sau nhiều năm lựa chọn, Viện Tiêu chuẩn và Công nghệ Quốc gia (NIST) đã công bố đợt thuật toán PQC tiêu chuẩn đầu tiên, chủ yếu bao gồm CRYSTALS-Kyber để đóng gói khóa, và CRYSTALS-Dilithium, FALCON, và SPHINCS+ cho chữ ký số.

Đối với Bitcoin, các lược đồ chữ ký dựa trên hàm băm (HBS), chẳng hạn như SPHINCS+, được coi là những ứng cử viên sáng giá vì tính bảo mật của chúng không dựa vào các bài toán toán học vẫn cần thử nghiệm trên quy mô lớn (như mật mã mạng lưới), mà dựa cho rằng khả năng chống va chạm của các hàm băm đã được nghiên cứu kỹ lưỡng. SPHINCS+ là phi trạng thái (so với các tiền thân của nó như XMSS), điều này đặc biệt quan trọng đối với bản chất phân tán của blockchain. Tuy nhiên, chữ ký dựa trên hàm băm thường gặp phải những thách thức như kích thước chữ ký lớn và thời gian tạo và xác minh khóa dài, điều này có thể gây áp lực lên hiệu quả giao dịch và dung lượng lưu trữ của blockchain Bitcoin. Việc tích hợp các thuật toán PQC này mà không làm mất đi các đặc điểm cốt lõi Bitcoin là một thách thức kỹ thuật đáng kể.

Thách thức lớn hơn nằm ở việc chuyển đổi Bitcoin từ chuẩn ECDSA hiện có sang chuẩn PQC mới. Điều này không chỉ đơn thuần là sửa đổi mã nguồn; nó đòi hỏi một nâng cấp cơ bản cho giao thức Bitcoin và một quá trình chuyển đổi suôn sẻ cho hàng triệu người dùng và hàng trăm tỷ đô la tài sản trên toàn thế giới.

Vấn đề đầu tiên là lựa chọn phương pháp nâng cấp: soft fork hay hard fork? Soft fork tương thích với nút cũ và thường được cho rằng là ít rủi ro hơn, nhưng khả năng triển khai các chức năng PQC phức tạp có thể bị hạn chế. Mặt khác, hard fork không tương thích với các quy tắc cũ, và tất cả người tham gia phải nâng cấp, nếu không sẽ dẫn đến sự phân tách blockchain , điều này thường đi kèm với những tranh cãi lớn và rủi ro chia rẽ cộng đồng trong lịch sử Bitcoin .

Thứ hai là cơ chế chuyển đổi. Làm thế nào người dùng có thể chuyển Bitcoin được lưu trữ trong địa chỉ cũ (ECDSA) sang địa chỉ mới chống lượng tử (QR) một cách an toàn? Quá trình này cần được thiết kế vừa an toàn vừa thuận tiện, đồng thời ngăn chặn các phương thức tấn công mới xuất hiện trong thời gian chuyển đổi.

Trong bài viết được bàn luận rộng rãi của mình, "Phản đối việc cho phép máy tính lượng tử khôi phục Bitcoin ", nhà tư tưởng hàng đầu về Bitcoin, Jameson Lopp, đã đưa ra nhận xét sâu sắc về vấn đề này. Ông cho rằng rằng việc cho phép những người có tỷ lệ băm lượng tử "khôi phục" (thực chất là đánh cắp) Bitcoin không được bảo vệ bởi PQC sẽ tương đương với việc phân phối lại của cải cho một số ít các ông trùm công nghệ, làm suy yếu nghiêm trọng tính công bằng và uy tín của Bitcoin. Ông thậm chí còn đề xuất một ý tưởng gây tranh cãi: thiết lập một "ngày hết hạn" sau đó Bitcoin không được chuyển đổi sang địa chỉ QR có thể bị coi là "đốt " hoặc không thể chi tiêu vĩnh viễn bởi giao thức. Bitcoin thừa nhận đây là một sự đánh đổi khó khăn, có khả năng dẫn đến việc mất mát tài sản của một số người dùng (đặc biệt là những địa chỉ đã không hoạt động trong một thời gian dài hoặc đã mất private key), và thậm chí gây ra hard fork, nhưng ông cho rằng đó là một "liều thuốc đắng" cần thiết để bảo vệ tính toàn vẹn lâu dài và giá trị cốt lõi của mạng Bitcoin .

Một nhà phát triển khác, Agustin Cruz, đã đề xuất một Đề án hard fork cụ thể có tên là QRAMP (Quantum Resistant Address Migration Protocol). Đề án này chủ trương thiết lập một thời hạn di chuyển bắt buộc, trong đó Bitcoin không được di chuyển trước thời hạn sẽ bị coi là "bị đốt", từ đó "buộc" toàn bộ hệ sinh thái phải nhanh chóng chuyển sang trạng thái an toàn trước mối đe dọa lượng tử. Đề án cực đoan như vậy cho thấy sự chia rẽ tiềm tàng trong cộng đồng về các phương án giải quyết mối đe dọa lượng tử, và khó khăn trong việc đạt được sự đồng thuận theo mô hình quản trị phi tập trung.

Ngoài việc nâng cấp lên địa chỉ PQC, việc liên tục khuyến khích và củng cố thực tiễn tốt nhất là "không tái sử dụng địa chỉ" có thể giảm thiểu rủi ro ở một mức độ nào đó, nhưng cuối cùng đây chỉ là biện pháp tạm thời và không thể loại bỏ mối đe dọa từ các thuật toán lượng tử đối với chính ECDSA.

Cuộc đấu tranh sinh thái: Giữa sự trì trệ và nhu cầu thay đổi

Đối diện rủi ro hệ thống đáng kể như vậy, hệ sinh thái Bitcoin đã chuẩn bị như thế nào? Một số dự án chuỗi công khai mới nổi, chẳng hạn như Quantum Resistant Ledger (QRL), đã tích hợp các tính năng PQC ngay từ đầu, trong khi các dự án như Algorand đang tích cực khám phá các giải pháp tích hợp PQC. Giống như những con thuyền ánh sáng, chúng đang cố gắng dẫn đầu làn sóng mật mã hậu lượng tử.

Tuy nhiên, Bitcoin, một gã khổng lồ, lại cực kỳ khó và chậm chạp trong việc sửa đổi bất kỳ giao thức cốt lõi nào do giá trị vốn hóa thị trường khổng lồ, lượng người dùng rộng lớn và các nguyên tắc phi tập trung và chống kiểm duyệt đã ăn sâu vào hệ thống. Mặc dù sự hiểu biết của cộng đồng nhà phát triển về mối đe dọa lượng tử đang ngày càng sâu sắc hơn, và các cuộc thảo luận liên quan (như bài viết của Lopp, Đề án QRAMP và các cuộc tìm hiểu lẻ tẻ trên danh sách gửi thư bitcoin-dev) đang diễn ra, nhưng một lộ trình nâng cấp rõ ràng và được đồng thuận rộng rãi dường như còn rất xa vời. Hiện tại, thiếu thông tin công khai rõ ràng từ sàn giao dịch Bitcoin chính thống, nhà cung cấp dịch vụ ví hoặc các nhóm khai thác lớn về kế hoạch chuyển đổi PQC của họ, phản ánh rằng quá trình chuyển đổi PQC của Bitcoin đang ở giai đoạn nghiên cứu lý thuyết và thảo luận ban đầu hơn là một triển khai kỹ thuật sắp xảy ra.

Tình huống này đã đặt Bitcoin vào thế khó xử: "quá lớn để sụp đổ, nhưng lại quá chậm để phát triển." Hiệu ứng mạng lưới mạnh mẽ và khả năng nhận diện thương hiệu là hệ thống bảo vệ của nó, nhưng trước sự đổi mới công nghệ nhanh chóng, sự ổn định này đôi khi có thể biến thành sự trì trệ.

"Thanh lý lượng tử": Nó không chỉ đơn thuần là mất chìa khóa.

Điều gì sẽ xảy ra nếu Bitcoin không hoàn thành quá trình chuyển đổi PQC trước khi máy tính lượng tử có khả năng thực hiện các cuộc tấn công thực sự? Hậu quả sẽ nghiêm trọng hơn nhiều so với việc chỉ một số người dùng mất Bitcoin.

Một cuộc tấn công lượng tử quy mô lớn có thể kích hoạt "sự kiện thanh lý" thị trường trước tiên. Khi niềm tin lung lay, việc bán tháo hoảng loạn có thể gây ra sự sụp đổ thảm khốc về giá Bitcoin. Làn sóng chấn động này sẽ không chỉ giới hạn ở Bitcoin mà còn có khả năng lan rộng ra toàn bộ thị trường crypto , thậm chí tạo ra hiệu ứng domino đối với các tổ chức tài chính truyền thống có mức rủi ro lượng lớn với không gian crypto .

Tác động sâu sắc hơn nằm ở sự sụp đổ của niềm tin. Bitcoin được ca ngợi là "vàng kỹ thuật số" chủ yếu là do tính bảo crypto được cho là "bất khả phá vỡ". Nếu nền tảng này dễ dàng bị phá vỡ bởi điện toán lượng tử, thì tất cả các câu chuyện về giá trị và các kịch bản ứng dụng được xây dựng dựa trên nó sẽ phải đối mặt với những thách thức nghiêm trọng. Niềm tin của công chúng vào tài sản kỹ thuật số có thể giảm xuống mức thấp nhất.

So với rủi ro bảo mật Bitcoin đã biết khác (như Tấn công 51%, các lỗ hổng phần mềm nghiêm trọng và các quy định toàn cầu ngày càng thắt chặt), tính độc đáo của mối đe dọa lượng tử nằm ở Sự lật đổ của nó. Mặc dù Tấn công 51% có thể gây ra tình trạng chi tiêu kép hoặc kiểm duyệt giao dịch, nhưng việc đánh cắp trực tiếp private key là rất khó; các lỗ hổng phần mềm có thể được vá; và áp lực pháp lý chủ yếu ảnh hưởng đến việc tuân thủ và phạm vi ứng dụng. Tuy nhiên, nếu một cuộc tấn công lượng tử được thực hiện, nó sẽ là một "cuộc tấn công giảm chiều" vào hệ thống crypto hiện có, đe dọa trực tiếp đến quyền sở hữu cuối cùng của tài sản.

Nhìn lại lịch sử mật mã học, từ nâng cấp từ DES lên AES, và sau đó là sự từ bỏ dần thuật toán băm SHA-1, mỗi cuộc chuyển đổi lớn của các hệ thống mật mã đều là một quá trình dài, kéo dài nhiều năm hoặc thậm chí nhiều thập kỷ, dưới sự lãnh đạo của cơ quan tập trung (như chính phủ và các tổ chức tiêu chuẩn). Mặc dù mô hình quản trị phi tập trung của Bitcoin mang lại cho nó khả năng phục hồi mạnh mẽ và khả năng chống kiểm duyệt, nhưng nó có vẻ do dự khi cần hành động nhanh chóng và thống nhất để giải quyết những thay đổi công nghệ toàn cầu.

Kết luận: Khám phá con đường phía trước trong bí ẩn lượng tử

Điện toán lượng tử, thanh gươm Damocles treo lơ lửng trên Bitcoin , vẫn chưa chắc chắn khi nào sẽ rơi xuống, nhưng sự hiện diện đáng sợ của nó đã hiện hữu rõ rệt. Nó đặt ra thách thức sâu sắc và lâu dài nhất đối với toàn bộ thế giới mật mã học, đặc biệt là lĩnh vực crypto mà Bitcoin đại diện.

Cộng đồng Bitcoin đang đối mặt với một thử thách chưa từng có: làm thế nào để duy trì các nguyên tắc cốt lõi phi tập trung, chống kiểm duyệt và luật pháp hóa mã nguồn, đồng thời thực hiện một nâng cấp hệ thống mật mã cơ bản của mình. Đây không chỉ là cuộc chạy đua với sự phát triển của máy tính lượng tử, mà còn là một dự án kỹ thuật hệ thống phức tạp liên quan đến nghiên cứu và tiêu chuẩn hóa thuật toán PQC, đổi mới giao thức Bitcoin, xây dựng sự đồng thuận trong cộng đồng và sự chuyển đổi phối hợp của hệ sinh thái toàn cầu.

Con đường phía trước đầy rẫy những bất trắc. Liệu đó có phải là một sự tiến hóa thành công, biến mối đe dọa lượng tử thành chất xúc tác cho sự đổi mới công nghệ và mở ra một kỷ nguyên hậu lượng tử an toàn hơn? Hay cuối cùng nó sẽ chìm vào quên lãng giữa bình minh của điện toán lượng tử do khó khăn trong việc đạt được sự đồng thuận và những thách thức của việc chuyển đổi? Bánh xe lịch sử vẫn tiếp tục quay, và câu trả lời có thể ẩn giấu trong mỗi quyết định, mỗi lần sửa đổi mã nguồn và mỗi cuộc tranh luận sôi nổi trong cộng đồng Bitcoin trong vài năm tới. Đây chắc chắn sẽ là một câu chuyện chưa hoàn chỉnh về sự đổi mới, rủi ro và khả năng phục hồi, và mỗi chúng ta, dù là người tham gia hay người quan sát, đều đang đứng trước ngưỡng cửa của sự chuyển đổi trọng đại này.