Tổng quan

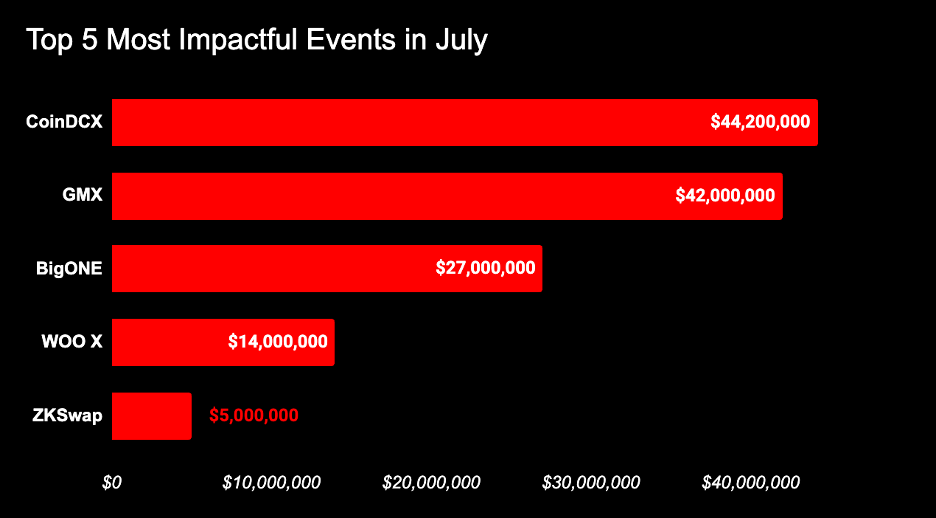

Vào tháng 7 năm 2025, các sự cố bảo mật Web3 đã gây ra tổng thiệt hại khoảng 147 triệu đô la. Trong đó Kho lưu trữ tấn công Blockchain SlowMist (https://hacked.slowmist.io), đã xảy ra 13 vụ tấn công, gây thiệt hại khoảng 140 triệu đô la, trong đó 42,48 triệu đô la đóng băng hoặc trả lại. Các sự cố này là do lỗ hổng hợp đồng, tấn công Chuỗi cung ứng và xâm phạm tài khoản. Hơn nữa, theo Scam Sniffer, một nền tảng chống gian lận Web3, đã có 9.143 nạn nhân của các cuộc tấn công Phishing trong tháng này, gây thiệt hại 7,09 triệu đô la.

(https://dune.com/scam-sniffer/july-2025-scam-sniffer-scam-report)

Các sự cố an ninh lớn

CoinDCX

Vào ngày 19 tháng 7 năm 2025, ZachXBT, một thám tử Chuỗi, đã đăng trên kênh cá nhân của mình: “Có vẻ như nền tảng giao dịch tập trung CoinDCX của Ấn Độ có thể đã bị tấn công cách đây khoảng 17 giờ, gây thiệt hại khoảng 44,2 triệu đô la, nhưng sự cố này vẫn chưa được tiết lộ cho cộng đồng tính đến nay.”

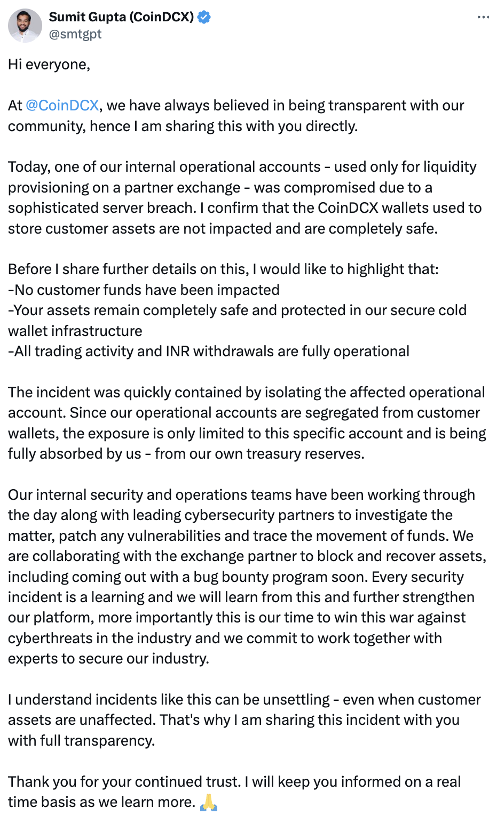

Ngay sau đó, đồng sáng lập, Sumit Gupta, đã phản hồi trên X. Trong phản hồi của mình, Sumit tiết lộ rằng ví bị tấn công là một tài khoản hoạt động nội bộ chỉ được sử dụng để cung cấp thanh khoản. Tiền của khách hàng không bị ảnh hưởng vì chúng được lưu trữ trong ví lạnh an toàn. Giao dịch và rút tiền sẽ trở lại bình thường, và mọi tổn thất phát sinh do vụ tấn công sẽ được bù đắp bằng quỹ dự trữ của CoinDCX.

(https://x.com/smtgpt/status/1946597988660645900)

Vào ngày 31 tháng 7, FinanceFeeds đưa tin một kỹ sư phần mềm tại CoinDCX đã bị bắt vì tội hỗ trợ một cuộc tấn công. Những kẻ tấn công đã cài đặt phần mềm độc hại vào máy tính của kỹ sư này dưới vỏ bọc một công việc bán thời gian, trả cho anh ta một mức lương cao. Phần mềm độc hại, một keylogger tinh vi, cho phép kẻ tấn công lấy được thông tin đăng nhập và truy cập vào hệ thống nội bộ của CoinDCX, cuối cùng dẫn đến lần việc.

GMX

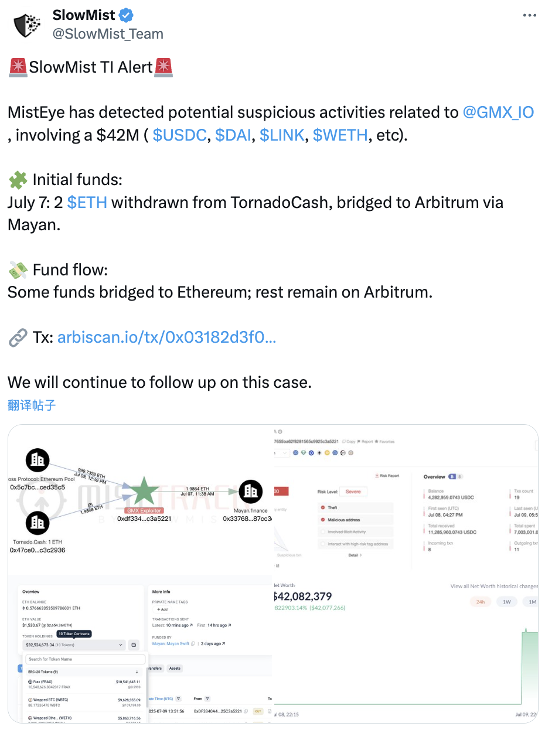

Vào ngày 9 tháng 7 năm 2025, nền tảng giao dịch phi tập trung GMX đã bị tấn công, dẫn đến thiệt hại hơn 42 triệu đô la tài sản , theo hệ thống giám sát bảo mật SlowMist . Đội ngũ bảo mật SlowMist đã phân tích rằng cốt lõi của cuộc tấn công lần là kẻ tấn công đã khai thác hai tính năng: hệ thống Keeper cho phép đòn bẩy khi thực hiện lệnh và cập nhật giá trung bình toàn cầu trong quá trình short, nhưng không cập nhật trong quá trình đóng lệnh bán khống. Thông qua một cuộc tấn công tái nhập, kẻ tấn công đã tạo ra một vị thế đầu cơ giá xuống lớn, thao túng giá đầu cơ giá xuống trung bình toàn cầu và quy mô vị thế đầu cơ giá xuống toàn cầu, và do đó trực tiếp làm tăng giá GLP để thu lợi nhuận. Để biết phân tích chi tiết, hãy xem Phân tích vụ tấn công GMX: Trốn thoát ngay lập tức 42 triệu đô la .

(https://x.com/SlowMist_Team/status/1942949653231841352)

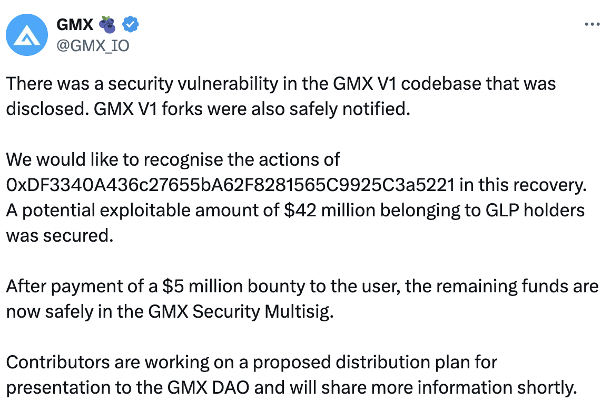

Vào ngày 11 tháng 7, GMX đã đưa ra một tuyên bố trên X, nêu rõ lần cố bảo mật bắt nguồn từ lỗ hổng bảo mật trong cơ sở mã GMX V1. Lỗ hổng đã được tiết lộ và nhánh GMX V1 đã được thông báo. Để ghi nhận những nỗ lực của hacker Mũ trắng , GMX đã trao cho anh ta khoản tiền thưởng 5 triệu đô la, đảm bảo số tiền 42 triệu đô la đã được sử dụng trong vụ tấn công trước đó.

(https://x.com/GMX_IO/status/1943654914749534380)

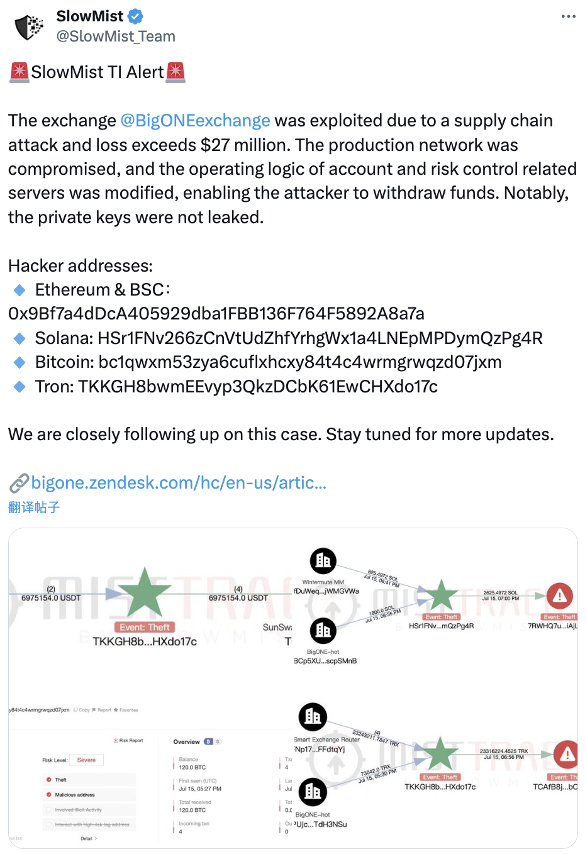

BigONE

Vào ngày 16 tháng 7 năm 2025, đội ngũ bảo mật SlowMist đã theo dõi nền tảng giao dịch crypto BigONE, nơi chịu thiệt hại hơn 27 triệu đô la do một cuộc tấn công Chuỗi cung ứng. Những kẻ tấn công đã xâm nhập vào mạng lưới sản xuất của nền tảng và sửa đổi logic vận hành của các máy chủ kiểm soát tài khoản và rủi ro, cho phép chuyển tiền. Vào ngày 24 tháng 7, BigONE đã đăng một bản cập nhật về sự cố trên X, tuyên bố lần không có private key nào bị xâm phạm và chính thức sẽ chịu mọi tổn thất.

(https://x.com/SlowMist_Team/status/1945346830222680330)

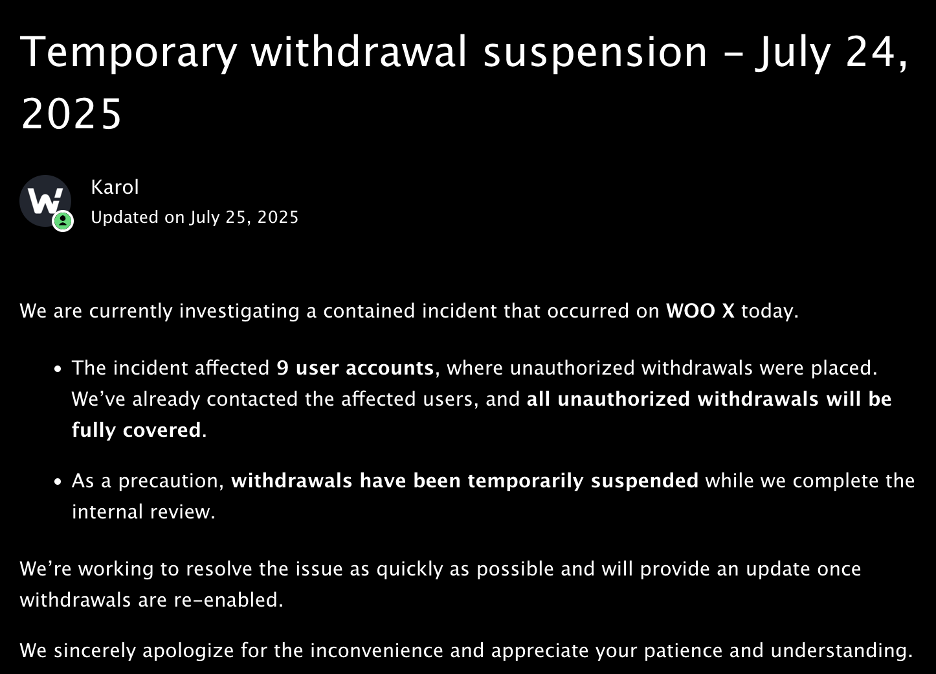

WOO X

Vào ngày 24 tháng 7 năm 2025, nền tảng giao dịch crypto WOO X đã tạm dừng hoạt động rút tiền do lỗ hổng bảo mật, dẫn đến việc rút tiền trái phép khoảng 14 triệu đô la từ chín tài khoản người dùng. Các thông tin chính thức cho thấy vụ việc bắt nguồn từ một cuộc tấn công Phishing nhắm vào các thành viên đội ngũ . Kẻ tấn công đã giành được quyền truy cập hạn chế vào hoàn cảnh phát triển nền tảng giao dịch thông qua thiết bị của đội ngũ , bỏ qua một số biện pháp bảo mật và điều phối việc rút tiền trái phép từ chín tài khoản này.

(https://support.woox.io/hc/en-us/articles/49178783818777-Temporary-withdrawal-suspension-July-24-2025)

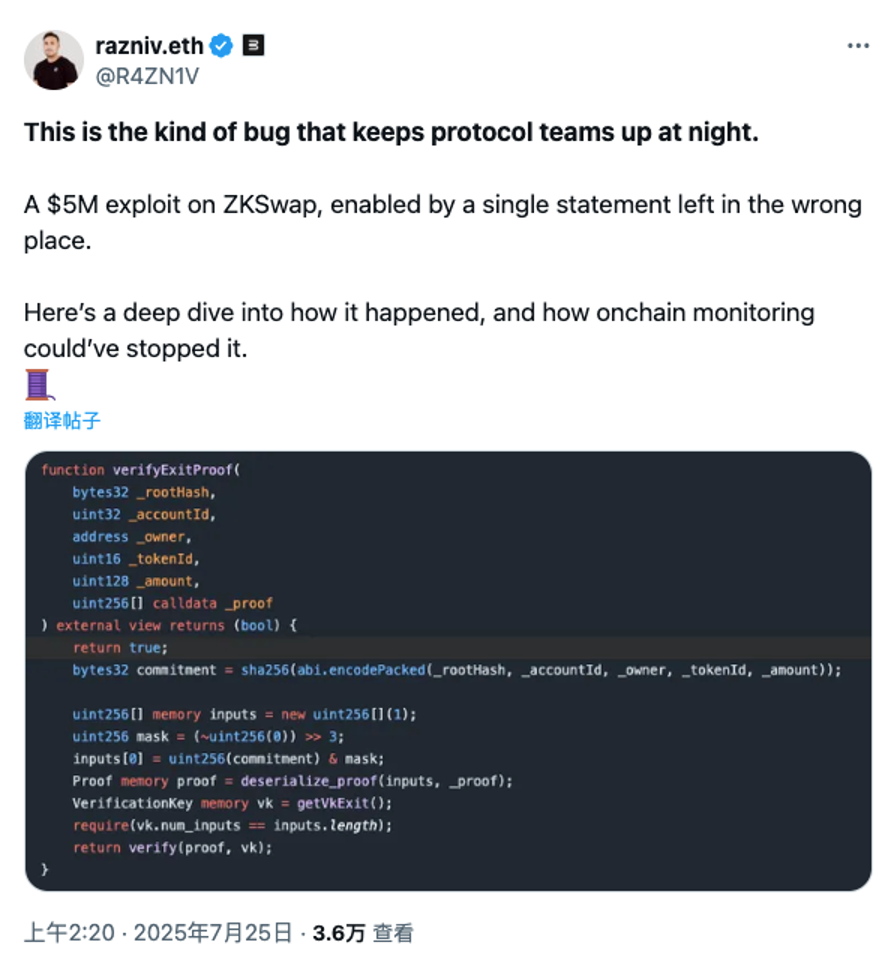

ZKSwap

Vào ngày 9 tháng 7 năm 2025, cầu nối xuyên chuỗi Ethereum Layer 1 của ZKSwap đã bị tấn công. Kẻ tấn công đã khai thác cơ chế rút khẩn cấp của cầu nối, gây ra thiệt hại khoảng 5 triệu đô la. Phân tích cho thấy cơ chế chịu trách nhiệm xác minh Bằng chứng không tri thức thực tế không thực hiện việc xác minh. Sai sót nghiêm trọng này cho phép kẻ tấn công tùy ý ngụy tạo bằng chứng rút tiền, qua đó vượt qua các biện pháp bảo mật cốt lõi cầu nối xuyên chuỗi.

(https://x.com/R4ZN1V/status/1948448167734673838)

Phân tích tính năng và khuyến nghị bảo mật

Lỗ hổng hợp đồng vẫn là hướng tấn công chính trong các sự cố bảo mật blockchain trong tháng 7, với các cuộc tấn công chủ yếu nhắm vào nền tảng giao dịch tập trung và trong đó tài chính phi tập trung . Các sự cố bảo mật liên quan đến nền tảng giao dịch tập trung gây ra tổng thiệt hại 85,2 triệu đô la, chiếm 60,8% tổng thiệt hại từ các vụ tấn công trong tháng đó. Đội ngũ bảo mật SlowMist nhắc nhở các nhà phát triển rằng khi tích hợp các tính năng phức tạp như cơ chế đòn bẩy và oracle vào các giao thức DeFi, họ nên đặc biệt chú ý đến tính nhất quán của trạng thái toàn cầu và xác minh đầy đủ các điều kiện biên để tránh rủi ro hệ thống do sai lệch logic tương tác. Nền tảng giao dịch tập trung cũng nên cải thiện hơn nữa các tiêu chuẩn kiểm toán và tính minh bạch của hệ thống để tăng cường khả năng phòng thủ bảo mật tổng thể của họ.

Ngoài các cuộc tấn công Chuỗi , rủi ro bảo mật trong các tình huống sử dụng hàng ngày không thể bị bỏ qua:

Tháng này, một vụ trộm cắp tài sản khác đã xảy ra do mua ví phần cứng qua các kênh chính thức , khiến nạn nhân mất 4,35 BTC. Đội ngũ Bảo mật SlowMist đã giải thích phương pháp này trong Hướng dẫn dành cho Người mới bắt đầu về Bảo mật Web3 để Tránh các Cạm bẫy trong Ví phần cứng . Độc giả quan tâm có thể nhấn để xem.

Gần đây, các vụ Phishing giả mạo cuộc họp Zoom cũng thường xuyên xảy ra: người dùng nhấn liên kết độc hại để vào phòng họp ngụy tạo, nơi video bình thường nhưng âm thanh bị tắt. Sau đó, họ được "bộ phận hỗ trợ kỹ thuật" của kẻ tấn công hướng dẫn tải xuống các bản sửa lỗi, cuối cùng dẫn đến tổn thất tài sản. Hiện tại, nền tảng diễn tập Phishing Web3 Unphishable (https://unphishable.io/) đã ra mắt cấp độ "Mô phỏng Phishing đảo cuộc họp trực tuyến Zoom giả mạo", người dùng có thể hoàn thành và đăng ký để nâng cao nhận thức về bảo mật và khả năng bảo vệ của mình.

Twitter: https://twitter.com/BitpushNewsCN

Nhóm thảo luận BitPush TG: https://t.me/BitPushCommunity

Đăng ký Bitpush TG: https://t.me/bitpush