Tổng quan về vụ trộm cầu nối xuyên chuỗi

Từ năm 2022 đến năm 2024, lĩnh vực cầu nối xuyên chuỗi đã trải qua một số sự cố bảo mật nghiêm trọng gây chấn động toàn ngành. Đáng chú ý nhất trong đó bao gồm cuộc tấn công Cầu nối Ronin vào tháng 3 năm 2022, gây thiệt hại 625 triệu đô la; cuộc tấn công Cầu nối Binance vào tháng 10 cùng năm, gây thiệt hại 570 triệu đô la; cuộc tấn công Cầu nối Wormhole vào tháng 2, gây thiệt hại 320 triệu đô la; cuộc tấn công Cầu nối Nomad vào tháng 8, gây thiệt hại 190 triệu đô la; cuộc tấn công Cầu nối Harmony Horizon vào tháng 6, gây thiệt hại 100 triệu đô la; và cuộc tấn công Orbit Chain vào tháng 1 năm 2024, gây thiệt hại 81,5 triệu đô la.

Dữ liệu này cho thấy rõ một thực tế phũ phàng: năm 2022 là một "thời khắc đen tối" đối với bảo mật cầu nối xuyên chuỗi, với thiệt hại lên tới hơn 1,8 tỷ đô la chỉ trong một năm. Những cuộc tấn công này không chỉ gây ra thiệt hại kinh tế khổng lồ, mà quan trọng hơn, còn phơi bày những lỗ hổng cơ bản trong thiết kế kiến trúc bảo mật của cơ sở hạ tầng Chuỗi chéo hiện tại.

Ronin Bridge: Tội ác hoàn hảo của kỹ thuật xã hội

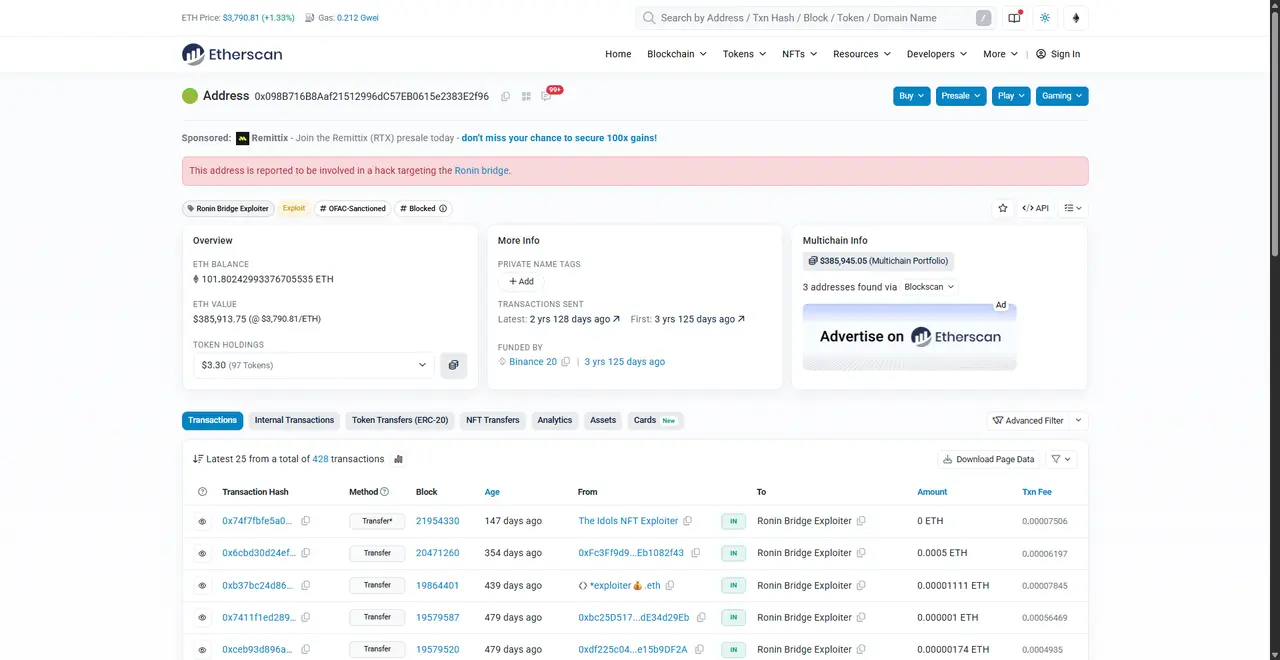

Vào ngày 23 tháng 3 năm 2022, Ronin Bridge, nền tảng hỗ trợ Axie Infinity , trò chơi blockchain phổ biến nhất thế giới, đã hứng chịu cuộc tấn công cầu nối xuyên chuỗi nghiêm trọng nhất trong lịch sử crypto . Thông qua một cuộc tấn công kỹ thuật xã hội được dàn dựng tỉ mỉ, những kẻ tấn công đã đánh cắp 173.600 ETH và 25,5 triệu USDC, tổng cộng hơn 625 triệu đô la. Cuộc tấn công lần không chỉ lập kỷ lục lịch sử tổn thất giao dịch đơn lẻ mà còn chứng minh tính dễ bị tổn thương của các cơ chế đa chữ ký truyền thống đối diện các cuộc tấn công có tổ chức và được lên kế hoạch trước.

Phishing bằng giáo mác nâng cao với các đòn tấn công chính xác

Theo báo cáo chính thức sau sự cố của Sky Mavis, vụ tấn công bắt nguồn từ một chiến dịch Phishing trực tuyến tinh vi, kéo dài nhắm vào nhân viên Sky Mavis. Những kẻ tấn công nhắm vào nhân viên Sky Mavis thông qua nhiều kênh mạng xã hội khác nhau, cuối cùng đã xâm nhập thành công hệ thống của một nhân viên. Báo cáo chính thức của Sky Mavis nêu rõ: "Nhân viên Sky Mavis liên tục bị nhắm mục tiêu bằng các cuộc tấn công Phishing trực tuyến tinh vi trên nhiều kênh mạng xã hội khác nhau, trong đó một nhân viên đã bị xâm nhập. Nhân viên này hiện không còn làm việc tại Sky Mavis nữa."

Sử dụng điểm truy cập ban đầu này, kẻ tấn công đã xâm nhập thành công vào toàn bộ cơ sở hạ tầng CNTT của Sky Mavis và chiếm được quyền truy cập vào nút xác minh. Cuộc tấn công này cho thấy tính chuyên nghiệp và khả năng đe dọa dai dẳng của một nhóm hacker cấp quốc gia.

Quyền tạm thời bị lãng quên: một sự giám sát quản lý nghiêm trọng

Chìa khóa thành công của cuộc tấn công là một sự ủy quyền tạm thời bị lãng quên . Báo cáo chính thức của Sky Mavis đã nêu chi tiết toàn bộ diễn biến của sự thiếu sót tai hại này:

Tháng 11 năm 2021 : Do lượng người dùng Axie Infinity tăng đột biến, Sky Mavis đã yêu cầu Axie DAO hỗ trợ phân phối các giao dịch miễn phí. Vì vậy, Axie DAO đã đưa Sky Mavis vào danh sách trắng, cho phép họ ký kết nhiều giao dịch thay mặt Axie DAO .

Tháng 12 năm 2021 : Mặc dù thỏa thuận đặc biệt này chính thức chấm dứt vào tháng 12, nhưng quyền truy cập danh sách trắng quan trọng không bao giờ bị thu hồi .

Ngày 23 tháng 3 năm 2022 : Kẻ tấn công đã phát hiện và khai thác quyền bị lãng quên này. Vào thời điểm đó, Sky Mavis chỉ kiểm soát bốn nút, không đủ ngụy tạo các giao dịch rút tiền giả mạo. Tuy nhiên, kẻ tấn công đã lợi dụng quyền danh sách trắng chưa bị thu hồi trên nút RPC miễn phí của Sky Mavis để lấy chữ ký từ nút Axie DAO , do đó đảm bảo năm nút cần thiết.

Sky Mavis thừa nhận: “Chuyện này xảy ra từ tháng 11 năm 2021, khi Sky Mavis yêu cầu Axie DAO hỗ trợ phân phối các giao dịch miễn phí… Việc này đã dừng lại vào tháng 12 năm 2021, nhưng quyền truy cập danh sách trắng vẫn không bị thu hồi. Sau khi kẻ tấn công chiếm được quyền truy cập vào hệ thống của Sky Mavis, chúng đã có thể lấy được chữ ký từ trình xác thực Axie DAO bằng cách sử dụng RPC miễn phí.”

Hậu quả tai hại của việc giám sát điểm mù

Thật đáng kinh ngạc, cuộc tấn công cầu nối xuyên chuỗi lớn nhất trong lịch sử lần đã hoàn toàn không bị phát hiện trong sáu ngày . Sky Mavis đã thừa nhận những sai sót nghiêm trọng trong hệ thống giám sát của mình trong báo cáo chính thức : " Chúng tôi không có hệ thống theo dõi phù hợp để giám sát dòng chảy lớn từ cầu nối, đó là lý do tại sao lỗ hổng bảo mật không được phát hiện ngay lập tức. "

Đội ngũ Sky Mavis không hề hay biết về vụ tấn công cho đến ngày 29 tháng 3 năm 2022, khi một người dùng báo cáo không thể rút 5.000 ETH từ cầu Ronin . Kẻ tấn công đã lợi dụng khoảng thời gian sáu ngày này và rút 173.600 ETH và 25,5 triệu USDC trong hai giao dịch .

Nâng cấp toàn diện các biện pháp bảo mật tiếp theo

Sau sự cố, Sky Mavis đã triển khai kế hoạch nâng cấp an toàn toàn diện:

- Mở rộng nút xác minh : Mở rộng 9 đến 11, với mục tiêu đạt 21 trong vòng ba tháng và mục tiêu dài hạn là hơn 100

- Kiến trúc Zero Trust : Thiết lập một khuôn khổ tổ chức Zero Trust hoàn chỉnh, Kháng thương

- Quan hệ đối tác an ninh chuyên nghiệp : Hợp tác với các công ty an ninh hàng đầu như CrowdStrike và Polaris Infosec

- Tiền thưởng lỗi cao : Cung cấp phần thưởng tiền thưởng lỗi lên tới 1 triệu đô la

- Quy trình nội bộ nghiêm ngặt : Thực hiện các quy trình an ninh nội bộ và đào tạo nhân viên chặt chẽ hơn

Sự cố này minh chứng rõ ràng cho thấy lỗ hổng của các cơ chế đa chữ ký truyền thống đối diện các cuộc tấn công kỹ thuật xã hội được dàn dựng tỉ mỉ. Việc kiểm soát quá tập trung nút xác thực, quản lý quyền không phù hợp dẫn đến việc không hủy bỏ được các ủy quyền tạm thời, thiếu giám sát theo thời gian thực đối với các giao dịch bất thường và việc đào tạo nhận thức bảo mật cho nhân viên chưa đầy đủ đều đóng vai trò then chốt trong thành công của kẻ tấn công.

- Cầu Wormhole: Hậu quả chết người của việc bỏ rơi mã nguồn

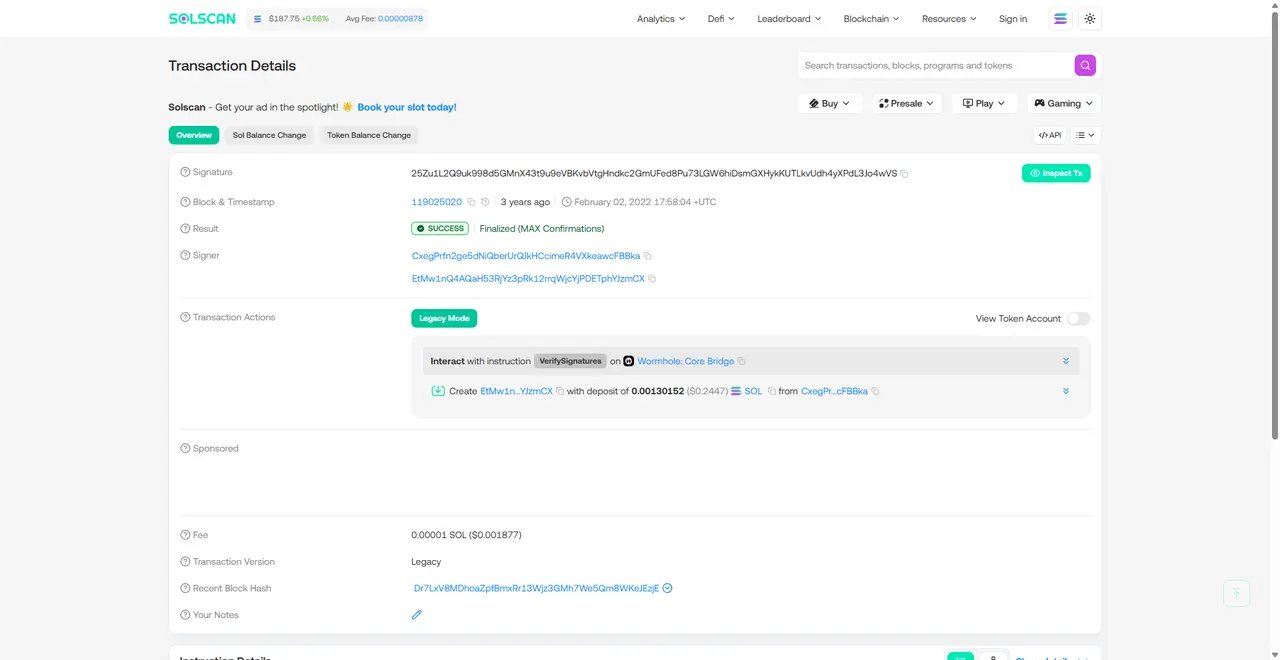

Vào lúc 17:58 ngày 2 tháng 2 năm 2022 (giờ UTC), Wormhole, cầu nối xuyên chuỗi phổ biến kết nối Ethereum và Solana , đã hứng chịu một cuộc tấn công lớn. Kẻ tấn công đã khai thác một hàm đã lỗi thời nhưng chưa bị xóa trong một hợp đồng thông minh để vượt qua cơ chế xác minh chữ ký và đúc 120.000 token wETH không được bảo mật, trị giá khoảng 320 triệu đô la. Cuộc tấn công lần không chỉ cho thấy hậu quả nghiêm trọng của việc quản lý mã kém mà còn phơi bày những thách thức to lớn trong việc duy trì tính bảo mật của các giao thức chuỗi Chuỗi phức tạp.

Chuẩn bị chuyên nghiệp trước khi tấn công

Theo phân tích dữ liệu Chuỗi , những kẻ tấn công đã chuẩn bị rất kỹ lưỡng trước khi tiến hành cuộc tấn công, thể hiện mức độ chuyên nghiệp cao:

Nguồn tài trợ : Kẻ tấn công đã lấy được 0,94 ETH từ sàn giao dịch riêng tư Tornado Cash làm phí giao dịch cần thiết để thực hiện cuộc tấn công và chuyển thêm 0,1 ETH đến một địa chỉ liên kết với một sàn giao dịch crypto quốc tế có tiếng , tiết lộ toàn bộ âm mưu chuyển tiền và rửa tiền.

Thời điểm phát hiện lỗ hổng : Trớ trêu thay, ngay vào ngày xảy ra cuộc tấn công, đội ngũ phát triển Wormhole đã đẩy một bản cập nhật mã lên GitHub để khắc phục một lỗ hổng bảo mật đã biết. Tuy nhiên, bản vá này chỉ được cập nhật trên GitHub chứ không được triển khai kịp thời trên hoàn cảnh production , tạo cơ hội cho kẻ tấn công khai thác.

Quy trình tấn công chính xác sáu bước

Những kẻ tấn công đã thực hiện một quy trình tấn công sáu bước cực kỳ phức tạp về mặt kỹ thuật:

Bước 1: Ngụy tạo hàm xác minh chữ ký. Kẻ tấn công trước tiên gọi hàm verify_signatures, đây là hàm cốt lõi của quy trình xác minh và chịu trách nhiệm đảm bảo tính xác thực của giao dịch. Trong hàm này, kẻ tấn công đưa vào một "tài khoản Sysvar" độc hại để đánh lừa hệ thống. Giao dịch cụ thể: https://solscan.io/tx/25Zu1L2Q9uk998d5GMnX43t9u9eVBKvbVtgHndkc2GmUFed8Pu73LGW6hiDsmGXHykKUTLkvUdh4yXPdL3Jo4wVS

Bước 2: Triển khai hàm xác minh ngụy tạo. Kẻ tấn công sử dụng "tài khoản sysvar" độc hại đã được chèn để chạy hàm verify_signatures ngụy tạo nhằm Sự lật đổ quy trình xác minh và chiếm quyền truy cập trái phép.

Bước 3: Khai thác lỗ hổng bảo mật của một hàm đã lỗi thời . Lỗ hổng nghiêm trọng nằm trong hàm load_current_index đã lỗi thời. Hàm này không thể xác minh "tài khoản Sysvar" được chèn vào có tương ứng với "sysvar hệ thống" thực tế hay không. Vì dữ liệu được lấy từ "sysvar" bởi lệnh hiện tại (L92) nằm dưới sự kiểm soát của kẻ tấn công, điều này cho phép kẻ tấn công thao túng quy trình xác minh mà không bị hạn chế.

Bước 4: Tạo một tin nhắn độc hại. Sau khi quá trình xác minh bị xâm phạm, kẻ tấn công sẽ gọi hàm post_vaa và sử dụng chữ ký "đã xác minh" thu được ở bước trước để tạo một tài khoản tin nhắn độc hại, chỉ định đúc 120.000 wETH. Giao dịch cụ thể: https://solscan.io/tx/2SohoVoPDSdzgsGCgKQPByKQkLAXHrYmvtE7EEqwKi3qUBTGDDJ7DcfYS7YJC2f8xwKVVa6SFUpH5MZ5xcyn1BCK

Bước 5: Thực hiện đúc độc hại. Kẻ tấn công gọi hàm complete_wrapped để xử lý dữ liệu chứa trong tài khoản tin nhắn độc hại được tạo ở bước post_vaa, và cuối cùng đúc thành công 120.000 token wETH. Giao dịch cụ thể: https://solscan.io/tx/2zCz2GgSoSS68eNJENWrYB48dMM1zmH8SZkgYneVDv2G4gRsVfwu5rNXtK5BKFxn7fSqX9BvrBc1rdPAeBEcD6Es

Bước 6: Sau khi các quỹ phức tạp được phân tán và đúc wETH, kẻ tấn công ngay lập tức bắt đầu một hoạt động chuyển tiền phức tạp:

- 16.879,39 ETH được chuyển đổi thành 269.356,66 SOL

- 1.866 ETH được chuyển đổi thành 4,9 triệu USDC

- 7.504 ETH đã được chuyển đổi thành 18 triệu USDC

- 18.044.852,11 USDC được chuyển đổi thành 122.049 SOL

Cuộc giải cứu chưa từng có của Jump Trading

Trong vòng 24 giờ sau khi phát hiện vụ tấn công, Jump Trading (công ty mẹ của Wormhole) đã đưa ra một quyết định bất ngờ: bơm 120.000 ETH vào giao thức Wormhole để bù đắp mọi tổn thất và đảm bảo an toàn cho tất cả người nắm giữ wETH. Jump Trading tuyên bố: "Chúng tôi tin tưởng vào tương lai đa chuỗi, và Wormhole là một cơ sở hạ tầng quan trọng. Đây là lý do tại sao chúng tôi thay thế 120.000 ETH để giữ nguyên các thành viên cộng đồng và hỗ trợ sự phát triển liên tục của Wormhole."

Mặc dù động thái này giúp tiết kiệm tiền cho người dùng, nhưng nó cũng phơi bày sự phụ thuộc quá mức của cơ sở hạ tầng cầu nối xuyên chuỗi hiện tại vào các thực thể tập trung. Giải pháp cuối cùng vẫn dựa vào nguồn vốn từ các thực thể tập trung, điều này hoàn toàn trái ngược với khái niệm phi tập trung.

Nguyên nhân gốc rễ của lỗ hổng bảo mật

Các vấn đề cốt lõi được phơi bày trong cuộc tấn công lần bao gồm:

- Giám sát quản lý mã : Tiếp tục sử dụng hàm đã lỗi thời load_current_index, được biết là có thể gây ra rủi ro bảo mật

- Xác thực đầu vào không đủ : Không xác minh được tính xác thực của địa chỉ tài khoản chính

- Lỗi trong quy trình triển khai : Các bản vá bảo mật không được triển khai vào hoàn cảnh sản xuất kịp thời

- Rủi ro phụ thuộc về kiến trúc : Quá phụ thuộc vào sự đảm bảo cuối cùng của một thực thể tập trung

Chìa khóa thành công của kẻ tấn công là khai thác các hàm đánh dấu trong Solana SDK. Các hàm này thiếu khả năng xác minh tính xác thực của địa chỉ tài khoản khi xử lý tài khoản sysvar:instructions, cho phép kẻ tấn công tạo tài khoản Sysvar giả và bỏ qua toàn bộ hệ thống xác minh.

- Harmony Horizon Bridge: Sự thỏa hiệp hoàn toàn của các khóa đa chữ ký

Vào ngày 23 tháng 6 năm 2022, Harmony Horizon Bridge, cầu nối xuyên chuỗi kết nối Ethereum, BSC và Harmony, đã bị tấn công tàn phá, gây thiệt hại hơn 100 triệu đô la. Lần tấn công sau đó được FBI quy cho Nhóm Lazarus Bắc Triều Tiên (APT38), cùng nhóm chịu trách nhiệm cho vụ tấn công Ronin Bridge trước đó. Thành công của vụ tấn công phần lớn là do những sai sót cơ bản trong thiết kế kiến trúc đa chữ ký.

Harmony Horizon Bridge sử dụng một thiết kế đa chữ ký có vẻ an toàn nhưng thực chất lại có nhiều lỗi nghiêm trọng: trong số năm nút xác thực, chỉ cần hai trong đó đồng ý thực hiện giao dịch. Thiết kế 2/5 này làm giảm đáng kể ngưỡng tấn công, cho phép kẻ tấn công kiểm soát hoàn toàn tài sản được kết nối chỉ bằng cách kiểm soát hai nút xác thực. Cuộc tấn công chính thức bắt đầu lúc 11:06 UTC ngày 23 tháng 6 năm 2022. Theo báo cáo điều tra chính thức của Harmony, kẻ tấn công đã lấy được private key của hai nút xác thực bằng một phương thức chưa xác định.

Chính thức của Harmony tiết lộ trong một tuyên bố sau đó: "Private key được lưu trữ crypto và crypto kép bằng cụm mật khẩu và dịch vụ quản lý khóa. Không một máy nào có thể truy cập nhiều khóa dạng văn bản thuần túy. Kẻ tấn công đã có thể truy cập và giải mã một số khóa trong đó , bao gồm cả những khóa được sử dụng để ký các giao dịch trái phép." Bất chấp biện pháp bảo vệ crypto có vẻ nghiêm ngặt, kẻ tấn công vẫn bẻ khóa thành công thông tin private key quan trọng.

Sử dụng hai private key do mình kiểm soát, kẻ tấn công đã thực hiện 14 giao dịch rút tiền xuyên Chuỗi trong vòng vài giờ, bao gồm Ethereum và Binance Smart Chain. Tài sản bị đánh cắp bao gồm khoảng 85.000 WETH, 41 triệu USDC, 11 triệu USDT, 6 triệu Dai , 6,4 triệu BUSD và token khác như SUSHI và Aave , trị giá hàng triệu đô la. Đầu tiên, kẻ tấn công tập trung tài sản bị đánh cắp vào địa chỉ 0x0d043128146654c7683fbf30ac98d7b2285ded00, sau đó bắt đầu một quy trình rửa tiền phức tạp.

Kẻ tấn công ngay lập tức chuyển đổi nhiều token thành ETH thông qua sàn giao dịch phi tập trung , sau đó phân tán khoảng 18.000 ETH đến 14 địa chỉ khác nhau. Cuối cùng, chúng đã rửa khoảng 85.700 ETH theo từng đợt bằng Tornado Cash. Vào tháng 1 năm 2023, FBI chính thức xác nhận lần tấn công do nhóm Lazarus của Triều Tiên thực hiện, xác nhận rằng các nhóm hacker do nhà nước bảo trợ đã xác định cầu nối xuyên chuỗi là mục tiêu chính.

Vấn đề cốt lõi mà cuộc tấn công lần phơi bày nằm ở ngưỡng đa chữ ký quá thấp. Thiết lập 2/5 đồng nghĩa với việc kẻ tấn công chỉ cần kiểm soát 40% số nút xác thực để kiểm soát hoàn toàn tài sản được bắc cầu, một ngưỡng tương đối dễ dàng đạt được đối với một kẻ tấn công có tổ chức tốt. Hơn nữa, mặc dù có nhiều lớp crypto, việc quản lý khóa đã bị kẻ tấn công xâm phạm, chứng tỏ các cơ chế bảo vệ private key hiện tại vẫn còn những lỗ hổng cơ bản. Việc 14 giao dịch bất thường không kích hoạt bất kỳ cảnh báo tự động nào cũng cho thấy sự thiếu sót nghiêm trọng trong các cơ chế giám sát.

- Binance Bridge: Một lỗ hổng nghiêm trọng trong Merkle Proofs

Vào ngày 6 tháng 10 năm 2022, cầu nối xuyên chuỗi, do Binance, sàn giao dịch crypto lớn nhất thế giới, vận hành, đã bị tấn công cực kỳ tinh vi, dẫn đến việc đánh cắp 2 triệu token BNB, trị giá khoảng 570 triệu đô la. Vụ tấn công lần rất phức tạp về mặt kỹ thuật, bao gồm việc khai thác độ sâu hệ thống xác minh bằng chứng Merkle và chứng minh sự hiểu biết sâu sắc của kẻ tấn công về các nguyên tắc mật mã cơ bản.

Cầu nối BSC kết nối BNB Beacon Chain (BEP2) và BNB Smart Chain (BEP20) và sử dụng hệ thống xác minh Merkle dựa trên cây Cosmos IAVL (Immutable AVL). Kẻ tấn công đầu tiên đã đăng ký làm người chuyển tiếp với BSC Token Hub và cam kết tiền ký quỹ 100 BNB. Điều này cho phép yêu cầu chuyển tiếp của kẻ tấn công được mạng lưới BSC chấp nhận, tạo tiền đề cho cuộc tấn công tiếp theo.

Cuộc tấn công xoay quanh một lỗ hổng tinh vi trong cách xử lý bằng chứng Merkle của thư viện IAVL. Trong một cây IAVL, phép tính băm của nút phụ thuộc vào sắp xếp nút con , thường tuân theo các quy tắc cụ thể. Tuy nhiên, việc triển khai của Binance Bridge không xử lý đúng các trường hợp ngoại lệ khi một nút có cả thuộc tính con trái và nút con phải. Kẻ tấn công đã khai thác lỗ hổng triển khai tinh vi này để ngụy tạo thành công bằng chứng Merkle cho khối 110217401.

Bằng chứng giả ngụy tạo , kẻ tấn công đã rút lần BNB, mỗi lần 1 triệu, tổng cộng 2 triệu BNB (khoảng 570 triệu đô la Mỹ). Số tiền này đã được chuyển đến địa chỉ 0x489A8756C18C0b8B24EC2a2b9FF3D4d447F79BEc. Sau khi phát hiện ra vụ tấn công, Binance đã thực hiện hành động chưa từng có tiền lệ: liên hệ với tất cả 26 nút và tạm dừng toàn bộ mạng lưới BSC trong khoảng chín giờ, một sự kiện cực kỳ bất thường trong lịch sử blockchain . Nhờ phản ứng nhanh chóng này, Binance đóng băng thành công khoảng 460 triệu đô la tiền bị đánh cắp, hạn chế thiệt hại thực tế xuống còn khoảng 110 triệu đô la Mỹ.

Lần tấn công đã phơi bày các vấn đề kỹ thuật, bao gồm việc triển khai cây IAVL không tính đến các trường hợp ngoại lệ liên quan đến thuộc tính nút kép, lỗi trong logic xác minh bằng chứng dẫn đến việc xác minh không đầy đủ đường dẫn cây Merkle đến băm gốc, và việc quá phụ thuộc vào các thư viện mã hóa bên ngoài mà không hiểu đầy đủ các hạn chế của chúng. Các vấn đề ở cấp độ hệ thống bao gồm việc dựa vào việc ra quyết định tập trung để dừng toàn bộ mạng, và thời gian phản hồi hạn chế của 26 nút xác thực, làm giảm hiệu quả ứng phó khẩn cấp. Sự cố lần cho thấy ngay cả sàn giao dịch lớn với năng lực kỹ thuật mạnh mẽ cũng có thể gặp phải điểm mù khi đối diện các cuộc tấn công mã hóa phức tạp.

- Cầu Nomad: Hiệu ứng cánh bướm của cấu hình gốc tin cậy

Vào ngày 1 tháng 8 năm 2022, Nomad Bridge, cầu nối Ethereum và Moonbeam, đã hứng chịu một trong những cuộc tấn công kỳ lạ nhất trong lịch sử crypto. Lần tấn công, khởi phát từ một lỗi cấu hình tưởng chừng như nhỏ nhặt, cuối cùng đã leo thang thành một vụ trộm tiền quy mô lớn, "tất cả mọi người đều liên quan", gây ra thiệt hại 190 triệu đô la. Sự cố này minh họa một cách hoàn hảo những hậu quả to lớn có thể phát sinh từ những lỗi nhỏ trong các hệ thống phức tạp và làm nổi bật tính chất "con dao hai lưỡi" của bản chất không cần cấp phép blockchain.

Nomad sử dụng cơ chế xác minh lạc quan để xác thực các thông điệp xuyên Chuỗi thông qua hệ thống "Trusted Root". Mỗi thông điệp xuyên Chuỗi hợp lệ sẽ cập nhật Trusted Root, trong khi các thông điệp không hợp lệ được đánh dấu là "không đáng tin cậy". Trong quá trình nâng cấp giao thức định kỳ, đội ngũ phát triển đã mắc phải một sai lầm tưởng chừng nhỏ nhặt nhưng tai hại: đặt giá trị Trusted Root thành 0x00. Vấn đề là 0x00 cũng là giá trị mặc định của Untrusted Root, nghĩa là hệ thống không thể phân biệt giữa thông điệp hợp lệ và không hợp lệ, và tất cả thông điệp đều được tự động đánh dấu là "đã xác minh".

Vào ngày 1 tháng 8 năm 2022, một người dùng (sau này được xác nhận là kẻ tấn công) đã phát hiện ra một điểm bất thường: họ đã gửi 0,01 WBTC từ Moonbeam đến cầu nối, nhưng lại nhận được 100 WBTC từ Ethereum. Tỷ lệ trao đổi 1:10.000 này ngay lập tức phơi bày một lỗ hổng nghiêm trọng trong hệ thống. Ngay khi giao dịch tấn công thành công đầu tiên được phát hiện, tình hình nhanh chóng trở nên mất kiểm soát. Đầu tiên, các kỹ thuật viên hiểu rõ lỗ hổng đã bắt đầu xây dựng các giao dịch tấn công thủ công. Sau đó, những người dùng khác phát hiện ra rằng họ có thể kiếm lợi nhuận chỉ bằng cách sao chép các giao dịch thành công và sửa đổi địa chỉ nhận. Cuối cùng, các bot MEV (Giá trị rút tối đa) đã tham gia, tự động hóa các giao dịch tương tự.

Trong "cuộc tấn công hoành tráng" kéo dài khoảng bốn giờ này, hơn 300 địa chỉ đã tham gia vào hàng nghìn giao dịch tấn công, gần như làm cạn kiệt hoàn toàn quỹ tài trợ của cầu nối Nomad. Vụ cướp quỹ "mọi người cùng tham gia" này trong đó một số hacker Mũ trắng , những kẻ sau đó đã tự nguyện hoàn trả khoảng 32 triệu đô la tiền quỹ và nhận được phần thưởng 10%. Đội ngũ Nomad cũng đã kêu gọi những người dùng khác đã nhận được tiền hoàn trả, hứa sẽ giữ lại phần thưởng 10%, nhưng phản hồi rất hạn chế.

Các vấn đề trực tiếp được phơi bày bởi cuộc tấn công lần bao gồm xung đột giá trị cấu hình, dẫn đến việc root đáng tin cậy và không đáng tin cậy sử dụng cùng một giá trị mặc định, việc kiểm tra trước khi nâng cấp không đầy đủ dẫn đến không phát hiện được các trường hợp ngoại lệ, và việc xem xét mã không đầy đủ đối với những thay đổi cấu hình tưởng chừng đơn giản. Vấn đề sâu xa hơn là việc cơ chế xác minh lạc quan quá phụ thuộc vào một root tin cậy duy nhất đã gây ra rủi ro hệ thống, trong khi bản chất không cần cấp phép của blockchain đã khuếch đại tổn thất trong trường hợp hệ thống gặp sự cố. Sự cố này đã trở thành một trường hợp kinh điển trong lịch sử bảo mật blockchain, minh họa cho việc ngay cả những lỗi tưởng chừng nhỏ trong các hệ thống phức tạp cũng có thể dẫn đến hậu quả thảm khốc.

- Orbit Chain: Sự sụp đổ mang tính hệ thống của private key đa chữ ký

Ngày 1 tháng 1 năm 2024 đánh dấu một khởi đầu đáng ngại cho bảo mật cầu nối xuyên chuỗi . Orbit Chain, một giao thức cầu nối xuyên chuỗi đa chuỗi , đã bị tấn công, gây thiệt hại 81,5 triệu đô la, trở thành sự cố bảo mật cầu nối xuyên chuỗi lớn đầu tiên trong năm 2024. Cuộc tấn công lần một lần nữa phơi bày lỗ hổng của các cơ chế đa chữ ký truyền thống đối diện các cuộc tấn công hệ thống. Ngay cả kiến trúc đa chữ ký 7/10 có vẻ an toàn hơn cũng dễ bị tấn công có tổ chức.

Orbit Chain sử dụng kiến trúc đa chữ ký với 10 nút xác thực, yêu cầu sự chấp thuận của 7 nút trong đó đó để thực hiện giao dịch. Về mặt lý thuyết, thiết kế 7/10 này sẽ cung cấp đủ bảo mật, vì kẻ tấn công sẽ cần kiểm soát 70% số nút xác thực để thực hiện thành công một cuộc tấn công. Tuy nhiên, vào ngày đầu tiên của năm mới 2024, một kẻ tấn công, bằng cách nào đó không được tiết lộ, đã lấy được private key của 7 trong số 10 nút xác thực, đạt chính xác ngưỡng tối thiểu sàn giao dịch.

Số tài sản bị đánh cắp bao gồm 48,1 triệu đô la Mỹ (USDT), 16,7 triệu đô la Mỹ (USDC), 8,3 triệu đô la Dai), 5,4 triệu đô la Mỹ (WBTC) và 3 triệu đô la Mỹ (ETH), cùng nhiều crypto phổ biến tài sản. Kẻ tấn công đã sử dụng một chiến lược rửa tiền tương tự như vụ tấn công Harmony Bridge, đầu tiên là chuyển tiền nhanh chóng đến nhiều địa chỉ để phân tán, sau đó sử dụng các dịch vụ trộn như Tornado Cash để rửa tiền, và cuối cùng sử dụng các dịch vụ Chuỗi chéo khác để tiếp tục chuyển tiền nhằm tránh bị theo dõi.

Vấn đề then chốt trong cuộc tấn công lần là việc rò rỉ đồng thời bảy private key , phơi bày những lỗ hổng hệ thống trong quản lý private key Orbit Chain . Mặc dù sử dụng kiến trúc đa chữ ký để giảm thiểu rủi ro, việc quản lý private key vẫn là một điểm rủi ro tập trung duy nhất. Các biện pháp kiểm soát bảo mật nội bộ không đầy đủ đã cho phép kẻ tấn công đồng thời lấy được private key của nhiều nút xác thực, trong khi việc thiếu giám sát thời gian thực và cơ chế tạm dừng tự động đối với các giao dịch bất thường đã cho kẻ tấn công đủ thời gian để hoàn tất việc chuyển tiền.

Sự cố lần chứng minh rằng ngay cả các kiến trúc đa chữ ký, với rào cản xâm nhập cao hơn, vẫn không thể bảo vệ hiệu quả trước các cuộc tấn công có tổ chức nếu chúng có lỗ hổng trong quản lý khóa và kiểm soát bảo mật nội bộ. Mặc dù các cơ chế đa chữ ký truyền thống phân tán rủi ro ở một mức độ nhất định, nhưng về cơ bản, chúng dựa trên giả định rằng phần lớn các trình xác thực sẽ không bị xâm phạm cùng lúc, một giả định thường không đúng khi đối diện với các cuộc tấn công hệ thống.

Quy kết sâu về lỗ cầu nối xuyên chuỗi

Qua phân tích sâu sắc sáu trường hợp chính được đề cập ở trên, chúng ta có thể thấy rằng các vấn đề bảo cầu nối xuyên chuỗi không phải là ngẫu nhiên, mà là kết quả tất yếu của những sai sót cơ bản trong kiến trúc kỹ thuật và mô hình bảo mật hiện tại. Những vấn đề này có thể được tóm tắt là những sai sót mang tính hệ thống ở một số cấp độ chính.

Lỗi quản lý private key là vấn đề nổi bật nhất trong mọi trường hợp, chiếm khoảng 55% các cuộc tấn công thành công. Cho dù đó là cuộc tấn công kỹ thuật xã hội vào Ronin Bridge, vụ bẻ khóa trên Harmony Horizon hay vụ rò rỉ hệ thống trên Orbit Chain , tất cả đều chỉ ra một vấn đề cốt lõi chung: kiến trúc đa chữ ký hiện tại quá phụ thuộc vào các thao tác thủ công và hệ thống quản lý khóa tập trung. Private key của trình nút thường được lưu trữ tập trung hoặc được quản lý bởi một đội ngũ duy nhất. Ngưỡng đa chữ ký thường quá thấp (ví dụ: 2 trên 5, 7 trên 10), thiếu cơ chế luân chuyển khóa hiệu quả và khả năng bảo vệ chống lại các cuộc tấn công kỹ thuật xã hội là không đủ. Nguyên nhân gốc rễ của những vấn đề này là mặc dù các lược đồ đa chữ ký truyền thống cung cấp một số mức độ phân tán rủi ro, nhưng chúng vẫn không thể loại bỏ hoàn toàn ảnh hưởng của lỗi của con người. Đặc biệt trong các tình huống chuỗi Chuỗi yêu cầu phản hồi nhanh, bảo mật thường bị ảnh hưởng đến hiệu quả hoạt động.

Lỗ hổng xác thực hợp đồng thông minh chiếm khoảng 30% các cuộc tấn công thành công, với các trường hợp như Wormhole và Binance Bridge đều thuộc loại này. Các đặc điểm của lỗ hổng này bao gồm khả năng bỏ qua logic xác minh chữ ký, xác thực đầu vào không đủ cho phép chèn dữ liệu độc hại, sử dụng các hàm đã lỗi thời hoặc có rủi ro đã biết và rủi ro liên quan đến tích hợp thư viện của bên thứ ba. Cầu nối xuyên chuỗi phải xử lý các thuật toán chữ ký, định dạng dữ liệu và cơ chế đồng thuận đa dạng trên blockchain . Tính không đồng nhất này làm tăng đáng kể khả năng xảy ra các lỗ hổng logic. Hơn nữa, tính phức tạp của các giao thức Chuỗi chéo khiến kiểm toán bảo mật toàn diện trở nên cực kỳ khó khăn và các trường hợp ngoại lệ thường không được chú ý cho đến khi bị kẻ tấn công phát hiện và khai thác.

Mặc dù lỗi quản lý cấu hình chỉ chiếm chiếm tỷ lệ tương đối nhỏ (khoảng 10%), nhưng tác động của chúng thường có thể rất nghiêm trọng. Trường hợp Nomad Bridge là một ví dụ điển hình. Những vấn đề này bao gồm cấu hình sai trong quá nâng cấp giao thức, thiết lập quyền không phù hợp hoặc không thu hồi được quyền tạm thời, xung đột trong cấu hình tham số chính và phạm vi kiểm thử không đầy đủ. Những lỗi tưởng chừng nhỏ nhặt này thường bị đội ngũ phát triển bỏ qua, nhưng trong hoàn cảnh Chuỗi chéo phức tạp, chúng có thể gây ra phản ứng dây chuyền và dẫn đến tổn thất đáng kể.

Lỗ hổng hệ thống chứng minh mật mã chiếm tỷ lệ khoảng 5% tổng số trường hợp, nhưng về mặt kỹ thuật, chúng cực kỳ phức tạp. Ngụy tạo chứng minh Merkle của Binance Bridge nằm trong nhóm này. Loại tấn công này đòi hỏi sự hiểu biết sâu sắc về các nguyên lý mật mã cơ bản, cho phép kẻ tấn công phát hiện và khai thác các lỗ hổng tinh vi trong hệ thống chứng minh. Mặc dù tương đối hiếm, nhưng những cuộc tấn công này thường khó ngăn chặn vì chúng khai thác các lỗ hổng toán học và mật mã thay vì các lỗi triển khai đơn giản.

Tình trạng ngành và sự tiến hóa công nghệ

Phân bố tổn thất theo thời gian cho thấy một xu hướng tiến hóa rõ ràng trong bảo mật cầu nối xuyên chuỗi. Năm 2022 đánh dấu năm đen tối nhất đối với bảo mật cầu nối xuyên chuỗi, với tổng thiệt hại khoảng 1,85 tỷ đô la, chiếm hơn 65% tổng thiệt hại trong ba năm qua. Năm 2023, tổng thiệt hại đạt khoảng 680 triệu đô la, giảm so với năm trước nhưng vẫn ở mức cao. Năm 2024, tổng thiệt hại đạt khoảng 240 triệu đô la, cho thấy sự cải thiện dần dần về nhận thức và năng lực bảo vệ an ninh của ngành.

Các phương thức tấn công cũng đang phát triển. Năm 2022 sẽ được đặc trưng bởi các cuộc tấn công quy mô lớn, chi phí cao, nhắm vào một điểm duy nhất, trong đó kẻ tấn công thường tập trung tấn công vào một mục tiêu duy nhất, có giá trị cao. Năm 2023 sẽ được đặc trưng bởi sự đa dạng hóa các phương thức tấn công, với tỷ lệ các cuộc tấn công kỹ thuật xã hội tăng đáng kể, cho thấy kẻ tấn công đang ngày càng khai thác điểm yếu của con người. Năm 2024 sẽ được đặc trưng bởi các cuộc tấn công có mục tiêu chính xác và bí mật hơn, trong đó kẻ tấn công cho thấy sự cải thiện đáng kể về trình độ kỹ thuật và tổ chức.

Đối diện bối cảnh bảo mật đầy thách thức, ngành công nghiệp đang khám phá nhiều giải pháp kỹ thuật khác nhau. Các cầu nối Bằng chứng không tri thức sử dụng công nghệ ZK-SNARK/STARK để đạt được xác minh không cần tin cậy, về cơ bản loại bỏ sự phụ thuộc vào nút xác minh tập trung. Kiến trúc tính toán bên long(MPC) làm tăng đáng kể ngưỡng cho các cuộc tấn công điểm đơn thông qua lưu trữ khóa private key và chữ ký phân tán. Xác minh chính thức sử dụng phương pháp toán học để chứng minh tính đúng đắn của logic hợp đồng thông minh, loại bỏ khả năng bỏ qua xác minh ở cấp độ mã. Giám sát thời gian thực và hệ thống treo tự động rút ngắn đáng kể thời gian phát hiện và phản hồi tấn công thông qua phát hiện giao dịch bất thường do AI điều khiển và cơ chế phản hồi khẩn cấp tự động.

Kết luận: Định nghĩa lại tương lai của bảo mật chuỗi Chuỗi

Phân tích chi tiết về sáu cuộc tấn công cầu nối xuyên chuỗi lớn cho thấy rõ những lỗ hổng cơ bản trong kiến trúc bảo mật của cơ sở hạ tầng xuyên Chuỗi hiện tại. Tổng thiệt hại 2,8 tỷ đô la không chỉ là một con số; nó đại diện cho tổn thất tài sản thực sự của hàng chục nghìn người dùng và phản ánh các vấn đề bảo mật hệ thống trên toàn bộ cơ sở hạ tầng Web3.

Vấn đề cơ bản mà cầu nối xuyên chuỗi hiện nay đang phải đối mặt nằm ở mô hình tin cậy còn nhiều thiếu sót. Hầu hết cầu nối xuyên chuỗi đều dựa trên giả định rằng một số lượng nhỏ các trình xác thực sẽ không hành động ác ý, khiến mô hình này cực kỳ dễ đối diện tấn công có tổ chức và có chủ đích. Mâu thuẫn giữa tính phức tạp và bảo mật cũng ngày càng trở nên rõ rệt. Cầu nối xuyên chuỗi phải xử lý tính không đồng nhất của nhiều blockchain, và tính phức tạp này vốn dĩ làm tăng rủi ro bảo mật. Hơn nữa, lợi nhuận tiềm năng cho kẻ tấn công vượt xa chi phí của các biện pháp bảo mật, tạo ra một trò chơi bất đối xứng và tạo ra khích lệ kinh tế mạnh mẽ cho các cuộc tấn công.

Một giải pháp thực sự đòi hỏi các phương pháp tiếp cận đồng thời ở cấp độ kỹ thuật, quản trị và kinh tế. Về mặt kỹ thuật, phương pháp mã hóa phải được sử dụng để loại bỏ hoàn toàn sự phụ thuộc vào lòng tin của con người. Xác minh chính thức phải được sử dụng để đảm bảo tính chính xác về mặt toán học của logic mã, và một hệ thống phòng thủ nhiều lớp phải được thiết lập thay vì dựa vào một cơ chế bảo mật duy nhất. Về mặt quản trị, các tiêu chuẩn bảo mật thống nhất trong ngành và các biện pháp thực hành tốt nhất phải được thiết lập, các cơ quan quản lý phải được khuyến khích phát triển các khuôn khổ tuân thủ có mục tiêu, và việc chia sẻ thông tin và hợp tác bảo mật giữa các dự án phải được tăng cường. Về mặt kinh tế, các cơ chế khích lệ kinh tế hợp lý hơn nên được thiết kế, và các quỹ bảo hiểm và bồi thường bảo mật trên toàn ngành nên được thiết lập để tăng chi phí tấn công trong khi giảm lợi nhuận.

Tương lai của cầu nối xuyên chuỗi không nên được xây dựng trên nền tảng mong manh của việc "cầu nguyện cho sự trung thực của các trình xác thực", mà nên dựa trên các đảm bảo mật mã rằng "ngay cả khi tất cả người tham gia cố gắng hành động ác ý, họ cũng không thể thành công". Chỉ bằng cách thiết kế lại cơ bản kiến trúc bảo mật chuỗi Chuỗi và thoát khỏi sự phụ thuộc vào niềm tin tập trung, chúng ta mới có thể thực sự đạt được khả năng tương tác đa chuỗi an toàn và đáng tin cậy. Trong thời điểm đầy thách thức này, các giải pháp Chuỗi chéo mang lại phi tập trung thực sự và bảo mật có thể chứng minh bằng toán học sẽ là ngọn hải đăng dẫn đường cho ngành công nghiệp thoát khỏi sự mù mờ về bảo mật.

Tương lai của Web3 phụ thuộc vào các lựa chọn bảo mật mà chúng ta thực hiện ngày hôm nay. Lịch sử đã chứng minh, với cái giá 2,8 tỷ đô la, rằng các mô hình bảo mật truyền thống không còn phù hợp phi tập trung. Đã đến lúc phải suy nghĩ lại và thiết kế lại hoàn toàn kiến trúc bảo mật chuỗi Chuỗi. Hãy cùng nhau xây dựng một hệ sinh thái đa chuỗi thực sự an toàn và đáng tin cậy.