Tác giả: Trung tâm ứng phó khẩn cấp về virus máy tính quốc gia

Vào ngày 29 tháng 12 năm 2020, nhóm khai thác LuBian đã hứng chịu một cuộc tấn hacker lớn, với tổng cộng 127.272,06953176 Bitcoin(giá trị vốn hóa thị trường khoảng 3,5 tỷ đô la vào thời điểm đó, hiện giá trị vốn hóa thị trường 15 tỷ đô la) bị đánh cắp. Người nắm giữ số Bitcoin khổng lồ này là Chen Zhi, chủ tịch Tập đoàn Prince của Campuchia.

Sau vụ hacker , Chen Zhi và Prince Group của ông đã đăng tin nhắn lên blockchain lần lần vào đầu năm 2021 và tháng 7 năm 2022, kêu gọi hacker hacker lại số Bitcoin bị đánh cắp và đề nghị trả tiền chuộc, nhưng không nhận được phản hồi.

Kỳ lạ thay, sau khi số Bitcoin khổng lồ này bị đánh cắp, nó vẫn nằm im lìm trong một địa chỉ ví Bitcoin do kẻ tấn công kiểm soát suốt bốn năm, gần như không hề bị động chạm. Điều này rõ ràng không phù hợp với hành vi điển hình của hacker luôn khao khát rút tiền và theo đuổi lợi nhuận; nó giống một hoạt động tinh vi được dàn dựng bởi một "tổ chức hacker quốc gia". Mãi đến tháng 6 năm 2024, số Bitcoin bị đánh cắp mới được chuyển đến một địa chỉ ví Bitcoin mới, và nó vẫn nằm im lìm kể từ đó.

Vào ngày 14 tháng 10 năm 2025, Bộ Tư pháp Hoa Kỳ đã công bố cáo buộc hình sự đối với Trần Chí và việc tịch thu 127.000 Bitcoin từ Trần Chí và Tập đoàn Prince của ông ta. Bằng chứng cho thấy số lượng Bitcoin khổng lồ mà chính phủ Hoa Kỳ tịch thu từ Trần Chí và Tập đoàn Prince của ông ta thực chất là Bitcoin từ nhóm khai thác LuBian đã bị hacker cắp bằng các biện pháp kỹ thuật từ năm 2020. Nói cách khác, chính phủ Hoa Kỳ có thể đã đánh cắp 127.000 Bitcoin do Trần Chí nắm giữ thông qua các kỹ thuật hacker ngay từ năm 2020; đây là một trường hợp điển hình của hoạt động "phản bội" do một nhóm hacker do nhà nước bảo trợ dàn dựng.

Báo cáo này nhìn nhận vấn đề từ góc độ kỹ thuật, truy tìm nguồn gốc kỹ thuật của sự cố để phân tích độ sâu các chi tiết kỹ thuật quan trọng. Báo cáo tập trung vào những chi tiết ẩn giấu trong vụ đánh cắp Bitcoin này, tái hiện toàn bộ dòng thời gian của cuộc tấn công và đánh giá các cơ chế bảo mật của Bitcoin, với hy vọng cung cấp những thông tin chi tiết có giá trị về bảo mật cho ngành công nghiệp crypto và người dùng.

I. Bối cảnh sự kiện

Nhóm khai thác LuBian, được thành lập vào đầu năm 2020, là một nhóm khai thác Bitcoin đang phát triển nhanh chóng với hoạt động chính tại Trung Quốc và Iran. Vào tháng 12 năm 2020, LuBian đã bị hacker nghiêm trọng, dẫn đến việc hơn 90% số Bitcoin nắm giữ bị đánh cắp. Tổng số tiền bị đánh cắp là 127.272,06953176 BTC, tương đương với con số 127.271 BTC được Bộ Tư pháp Hoa Kỳ tuyên bố trong khởi kiện.

Các nhóm khai thác LuBian hoạt động theo mô hình lưu trữ và phân phối phần thưởng khai thác tập trung. Bitcoin trong các địa chỉ nhóm không được lưu trữ trên sàn giao dịch tập trung được quản lý, mà được lưu trữ trong ví không quản lý. Về mặt kỹ thuật, ví không quản lý(còn được gọi là ví lạnh hoặc ví phần cứng) được cho rằng là nơi trú ẩn an toàn tối ưu cho tài sản crypto . Không giống như các tài khoản sàn giao dịch có thể bị đóng băng bằng một sắc lệnh, chúng giống như một kho tiền riêng tư chỉ thuộc về người nắm giữ, với khóa (private key) chỉ do người nắm giữ nắm giữ.

Là crypto Bitcoin , các địa chỉ trên Chuỗi của Bitcoin được sử dụng để xác định quyền sở hữu và dòng chảy của tài sản Bitcoin . Việc kiểm soát private key Chuỗi sẽ cấp quyền kiểm soát hoàn toàn đối với Bitcoin Bitcoin trong Chuỗi đó. Theo báo cáo từ các công ty phân tích Chuỗi , lượng Bitcoin khổng lồ do Chen Zhi nắm giữ, do chính phủ Hoa Kỳ kiểm soát, có sự trùng lặp cao với hacker công nhóm khai thác LuBian.

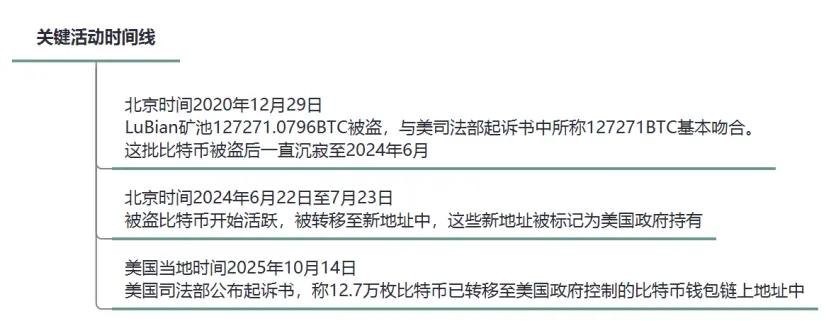

Hồ sơ dữ liệu on Chuỗi cho thấy vào ngày 29 tháng 12 năm 2020 (giờ Bắc Kinh), địa chỉ ví Bitcoin cốt lõi của LuBian đã trải qua một giao dịch chuyển tiền bất thường, với tổng số tiền chuyển là 127.272,06953176 BTC, về cơ bản phù hợp với con số 127.271 BTC được đề cập trong khởi kiện của Bộ Tư pháp Hoa Kỳ. Lô Bitcoin bị đánh cắp này vẫn nằm im cho đến tháng 6 năm 2024 sau giao dịch chuyển tiền bất thường này.

Từ ngày 22 tháng 6 đến ngày 23 tháng 7 năm 2024 (giờ Bắc Kinh), số Bitcoin bị đánh cắp đã được chuyển đến một địa chỉ trực Chuỗi mới và vẫn được giữ nguyên kể từ đó. Arkham, một nền tảng theo dõi blockchain có tiếng của Hoa Kỳ, đã đánh dấu những địa chỉ cuối cùng này do chính phủ Hoa Kỳ nắm giữ. Hiện tại, chính phủ Hoa Kỳ chưa tiết lộ trong khởi kiện cách họ có được private key địa chỉ Bitcoin trực tuyến khổng lồ của Chuỗi Zhi.

Hình 1: Dòng thời gian của các hoạt động chính

II. Phân tích Chuỗi tấn công

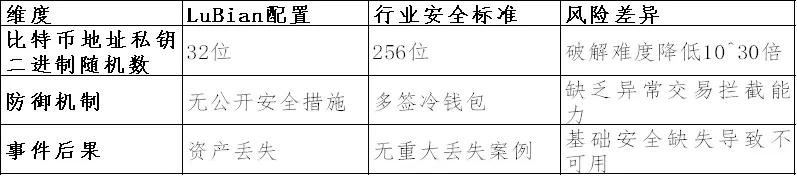

Như đã biết, số ngẫu nhiên là nền tảng của bảo mật crypto trong thế giới blockchain . Bitcoin sử dụng công nghệ crypto bất đối xứng; private key Bitcoin là số nhị phân ngẫu nhiên 256 bit, về mặt lý thuyết có thể bị bẻ khóa trong 2256 lần, điều này gần như không thể. Tuy nhiên, nếu private key nhị phân 256 bit này không được tạo hoàn toàn ngẫu nhiên—ví dụ: trong đó 224 bit tuân theo một mẫu có thể dự đoán được, chỉ còn lại 32 bit được tạo ngẫu nhiên—thì độ mạnh private key sẽ giảm đi đáng kể và có thể bị tấn công bằng phương pháp brute-force lần trong 2^32 (khoảng 4,29 tỷ) lần thử. Ví dụ: vào tháng 9 năm 2022, nhà tạo lập thị trường crypto Wintermute của Anh đã bị đánh cắp 160 triệu đô la do lỗ hổng số giả ngẫu nhiên tương tự.

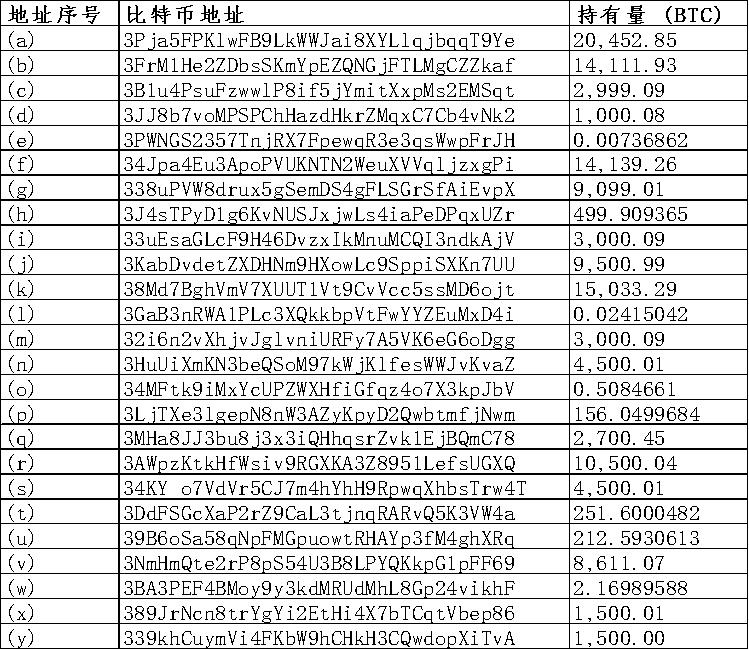

Vào tháng 8 năm 2023, đội ngũ nghiên cứu bảo mật quốc tế MilkSad lần đầu tiên công bố phát hiện lỗ hổng tạo số giả ngẫu nhiên (PRNG) trong một công cụ tạo khóa của bên thứ ba và đã đăng ký thành công mã CVE (CVE-2023-39910). Trong báo cáo nghiên cứu, đội ngũ đã đề cập rằng nhóm khai thác Bitcoin LuBian cũng có lỗ hổng tương tự, và trong số các địa chỉ nhóm khai thác Bitcoin LuBian bị hacker , họ tiết lộ có tất cả 25 địa chỉ Bitcoin được đề cập trong khởi kiện của Bộ Tư pháp Hoa Kỳ.

Hình 2 : Danh sách 25 địa chỉ ví Bitcoin trong bản cáo trạng của Bộ Tư pháp Hoa Kỳ

Là một hệ thống ví Bitcoin ví không quản lý, địa chỉ ví Bitcoin LuBian dựa vào thuật toán tạo private key tùy chỉnh để quản lý tiền. Thay vì sử dụng tiêu chuẩn số nhị phân ngẫu nhiên 256 bit được khuyến nghị, thuật toán này sử dụng số nhị phân ngẫu nhiên 32 bit, với một lỗ hổng nghiêm trọng: nó chỉ dựa vào "trình tạo số giả ngẫu nhiên" (Mersenne Twister, PRIVATE KEY ) sử dụng dấu thời gian hoặc đầu vào yếu làm hạt giống. Trình tạo số giả ngẫu nhiên (PRNG) tương đương với tính ngẫu nhiên của một số nguyên 4 byte, có thể được tìm kiếm một cách hiệu quả và toàn diện trong máy tính hiện đại. Về mặt toán học, xác suất bẻ khóa nó là 1/2^32. Ví dụ: giả sử một tập lệnh tấn công kiểm tra 106 khóa mỗi giây, thời gian bẻ khóa sẽ là khoảng 4200 giây (khoảng 1,17 giờ). Trên thực tế, các công cụ tối ưu hóa như Hashcat hoặc các tập lệnh tùy chỉnh có thể đẩy nhanh quá trình này hơn nữa. Kẻ tấn công đã khai thác lỗ hổng này để đánh cắp một lượng lớn Bitcoin từ nhóm khai thác Bitcoin LuBian.

Hình 3: Bảng so sánh các khuyết tật của mỏ khai thác LuBian so với các tiêu chuẩn an toàn của ngành

Thông qua việc theo dõi kỹ thuật, dòng thời gian đầy đủ và các chi tiết liên quan đến hacker nhóm khai thác LuBian như sau:

1. Giai đoạn tấn công và trộm cắp: Ngày 29 tháng 12 năm 2020 (Giờ Bắc Kinh)

Sự cố: Hacker đã khai thác private key trong quá trình tạo khóa riêng tư của địa chỉ ví Bitcoin trên nhóm khai thác LuBian để tấn công brute-force hơn 5.000 địa chỉ ví được ngẫu nhiên hóa yếu (loại ví: P2WPKH-nested-in-P2SH, tiền tố 3). Trong vòng khoảng hai giờ, khoảng 127.272,06953176 BTC (trị giá khoảng 3,5 tỷ đô la vào thời điểm đó) đã bị rút khỏi các địa chỉ ví này, chỉ còn lại chưa đến 200 BTC. Tất cả các giao dịch đáng ngờ đều có cùng mức phí giao dịch, cho thấy cuộc tấn công được thực hiện bởi một tập lệnh chuyển khoản hàng loạt tự động.

Người gửi: Nhóm địa chỉ ví Bitcoin ngẫu nhiên yếu của nhóm khai thác LuBian (do đơn vị vận hành trang trại khai thác LuBian kiểm soát, thuộc Tập đoàn Prince của Chen Zhi);

Người nhận: Một nhóm địa chỉ ví Bitcoin do kẻ tấn công kiểm soát (địa chỉ không được tiết lộ);

Đường dẫn chuyển giao: Nhóm địa chỉ ví yếu → Nhóm địa chỉ ví của kẻ tấn công;

Phân tích tương quan: Tổng số tiền bị đánh cắp là 127.272,06953176 BTC, về cơ bản phù hợp với số tiền 127.271 BTC được đề cập trong khởi kiện của Bộ Tư pháp Hoa Kỳ.

2. Giai đoạn ngủ đông: Từ ngày 30 tháng 12 năm 2020 đến ngày 22 tháng 6 năm 2024 (Giờ Bắc Kinh)

Sự kiện: Lô Bitcoin này đã bị đánh cắp vào năm 2020 thông qua lỗ hổng số giả ngẫu nhiên và nằm im trong một địa chỉ ví Bitcoin do kẻ tấn công kiểm soát trong suốt bốn năm. Có lẽ chưa đến một phần mười nghìn giao dịch bụi đã được sử dụng để thử nghiệm.

Phân tích tương quan: Lô Bitcoin này gần như không bị động đến cho đến khi bị chính phủ Hoa Kỳ tiếp quản hoàn toàn vào ngày 22 tháng 6 năm 2024. Điều này rõ ràng không phù hợp với bản chất của hacker háo hức rút tiền và theo đuổi lợi nhuận. Nó giống như một hoạt động chính xác được dàn dựng bởi một tổ chức hacker nhà nước.

3. Giai đoạn thử nghiệm tiếp tục: Đầu năm 2021, ngày 4 và 26 tháng 7 năm 2022 (Giờ Bắc Kinh)

Sự kiện: Sau khi Bitcoin bị đánh cắp, trong giai đoạn không hoạt động, vào đầu năm 2021, nhóm khai thác LuBian đã gửi hơn 1.500 tin nhắn (với chi phí khoảng 1,4 BTC) thông qua hàm Bitcoin OP_RETURN, nhúng chúng vào vùng dữ liệu blockchain , cầu xin hacker trả lại tiền. Ví dụ tin nhắn: "Vui lòng trả lại tiền cho chúng tôi, chúng tôi sẽ trả thưởng." Vào ngày 4 và 26 tháng 7 năm 2022, nhóm khai thác LuBian lại gửi tin nhắn thông qua hàm Bitcoin OP_RETURN, ví dụ tin nhắn: "Tin nhắn từ LB. Gửi đến whitehat đang cứu tài sản của chúng tôi, bạn có thể liên hệ với chúng tôi qua địa chỉ 1228btc@gmail.com để thảo luận về việc trả lại tài sản và phần thưởng của bạn."

Người gửi: Địa chỉ ví Bitcoin ngẫu nhiên yếu của Lubian (do đơn vị vận hành trang trại khai thác Lubian kiểm soát, thuộc Tập đoàn Prince của Chen Zhi);

Người nhận: Một nhóm địa chỉ ví Bitcoin do kẻ tấn công kiểm soát;

Đường dẫn chuyển: nhóm địa chỉ ví yếu → nhóm địa chỉ ví của kẻ tấn công; giao dịch nhỏ nhúng OP_RETURN).

Phân tích tương quan: Sau vụ trộm, những tin nhắn này được xác nhận là từ nhóm khai thác LuBian, nhóm này lần cố gắng liên hệ với "hacker bên thứ ba" để yêu cầu trả lại tài sản và thảo luận về vấn đề tiền chuộc.

4. Giai đoạn kích hoạt và chuyển giao: Từ ngày 22 tháng 6 đến ngày 23 tháng 7 năm 2024 (Giờ Bắc Kinh)

Sự cố: Bitcoin từ một nhóm địa chỉ ví Bitcoin không hoạt động do kẻ tấn công kiểm soát đã được kích hoạt và chuyển đến một địa chỉ ví Bitcoin cuối cùng. Địa chỉ ví cuối cùng này được đánh dấu là do chính phủ Hoa Kỳ nắm giữ bởi Arkham, một nền tảng theo dõi blockchain có tiếng của Hoa Kỳ.

Người gửi: Một nhóm địa chỉ ví Bitcoin do kẻ tấn công kiểm soát;

Người nhận: Nhóm địa chỉ ví cuối cùng mới được tích hợp (không được công bố rộng rãi nhưng đã được xác nhận là nhóm địa chỉ ví do chính phủ Hoa Kỳ kiểm soát)

Đường dẫn chuyển tiền: Nhóm địa chỉ ví Bitcoin do kẻ tấn công kiểm soát → nhóm địa chỉ ví do chính phủ Hoa Kỳ kiểm soát;

Phân tích tương quan: Lô Bitcoin bị đánh cắp này hầu như không bị động đến trong bốn năm trước khi cuối cùng bị chính phủ Hoa Kỳ tiếp quản.

5. Thông báo tịch thu: Ngày 14 tháng 10 năm 2025 (giờ địa phương Hoa Kỳ)

Sự kiện: Bộ Tư pháp Hoa Kỳ đã ra tuyên bố về cáo buộc đối với Chen Zhi và việc "tịch thu" 127.000 Bitcoin mà ông này sở hữu.

Trong khi đó, thông qua cơ chế công khai blockchain, tất cả hồ sơ giao dịch Bitcoin đều có thể được truy xuất công khai. Dựa trên điều này, báo cáo này truy tìm nguồn gốc của số lượng lớn Bitcoin bị đánh cắp từ địa chỉ ví Bitcoin ngẫu nhiên yếu LuBian (do đơn vị vận hành khai thác LuBian kiểm soát, có thể thuộc về Prince Group của Chen Zhi). Tổng số Bitcoin bị đánh cắp là 127.272,06953176, có nguồn gốc từ: khoảng 17.800 Bitcoin từ các "khai thác" độc lập, khoảng 2.300 Bitcoin từ thu nhập của các nhóm khai thác, và 107.100 Bitcoin từ sàn giao dịch và các kênh khác. Kết quả sơ bộ cho thấy có sự khác biệt với khởi kiện của Bộ Tư pháp Hoa Kỳ rằng tất cả Bitcoin đều có nguồn gốc từ thu nhập bất hợp pháp.

III. Phân tích chi tiết các công nghệ dễ bị tổn thương

1. Tạo private key cho địa chỉ ví Bitcoin :

Lỗ hổng cốt lõi trong nhóm khai thác LuBian nằm ở bộ tạo private key, sử dụng một lỗ hổng tương tự như lỗi "MilkSad" trong Libbitcoin Explorer. Cụ thể, hệ thống sử dụng bộ tạo số giả ngẫu nhiên Mersenne Twister (MT19937-32), được khởi tạo chỉ với một hạt giống 32 bit, dẫn đến entropy hiệu dụng chỉ là 32 bit. PRNG này không phải là crypto, dễ dự đoán và dễ dàng bị đảo ngược. Kẻ tấn công có thể tạo private key tương ứng bằng cách liệt kê tất cả các hạt giống 32 bit có thể (từ 0 đến 2^32-1) và kiểm tra xem nó có khớp với hàm băm khóa công khai của một địa chỉ ví đã biết hay không.

Trong hệ sinh thái Bitcoin, quy trình tạo private key thường là: hạt giống ngẫu nhiên → hàm băm SHA-256 → private key ECDSA.

Thư viện nền tảng của nhóm khai thác LuBian có thể dựa trên mã tùy chỉnh hoặc thư viện mã nguồn mở(chẳng hạn như Libbitcoin), nhưng nó lại bỏ qua bảo mật entropy. Tương tự như lỗ hổng MilkSad, lệnh "bx Seed" của Libbitcoin Explorer cũng sử dụng bộ tạo số ngẫu nhiên MT19937-32, chỉ dựa vào dấu thời gian hoặc dữ liệu đầu vào yếu làm seed, khiến private key dễ bị tấn công brute-force. Trong cuộc tấn công LuBian, hơn 5.000 ví đã bị ảnh hưởng, cho thấy lỗ hổng mang tính hệ thống và có khả năng bắt nguồn từ việc tái sử dụng mã trong quá trình tạo ví số lượng lớn.

2. Quá trình tấn công mô phỏng:

(1) Xác định địa chỉ ví mục tiêu (bằng cách theo dõi hoạt động của nhóm khai thác LuBian trên Chuỗi);

(2) Liệt kê hạt giống 32 bit: đối với Seed từ 0 đến 4294967295;

(3) Tạo private key: private_key = SHA256(Seed);

(4) Khóa công khai và địa chỉ được suy ra: Được tính toán bằng đường cong ECDSA SECP256k1;

(5) So khớp: Nếu địa chỉ được lấy ra khớp với địa chỉ mục tiêu, giao dịch sẽ được ký private key để đánh cắp tiền;

So sánh với các lỗ hổng tương tự: Lỗ hổng này tương tự như lỗ hổng entropy 32-bit trong Trust Wallet, dẫn đến việc bẻ khóa địa chỉ ví Bitcoin trên diện rộng; lỗ hổng "MilkSad" trong Libbitcoin Explorer cũng làm lộ private key do entropy thấp. Tất cả những trường hợp này đều bắt nguồn từ các vấn đề cũ trong các cơ sở mã nguồn ban đầu không áp dụng tiêu chuẩn BIP-39 (cụm từ hạt giống 12-24 từ, cung cấp entropy cao). Nhóm khai thác LuBian có thể đã sử dụng một thuật toán tùy chỉnh được thiết kế để đơn giản hóa việc quản lý nhưng lại bỏ qua vấn đề bảo mật.

Nhược điểm phòng thủ: Nhóm khai thác LuBian không triển khai đa chữ ký (multisig), ví phần cứng hoặc ví xác định phân cấp (ví HD), tất cả đều có thể cải thiện bảo mật. Dữ liệu trên Chuỗi cho thấy cuộc tấn công đã nhắm vào nhiều ví, cho thấy lỗ hổng hệ thống chứ không phải một điểm lỗi duy nhất.

3. Bằng chứng trên Chuỗi và nỗ lực phục hồi:

Tin nhắn OP_RETURN: Nhóm khai thác LuBian đã gửi hơn 1.500 tin nhắn thông qua tính năng OP_RETURN của Bitcoin, với chi phí 1,4 BTC, yêu cầu kẻ tấn công trả lại tiền. Những tin nhắn này được nhúng vào blockchain, chứng minh chúng đại diện cho hành động của chủ sở hữu thực sự và không phải là ngụy tạo. Ví dụ, tin nhắn "Vui lòng trả lại tiền" hoặc các yêu cầu tương tự, được phân phối trên nhiều giao dịch.

4. Phân tích tương quan tấn công:

Bộ Tư pháp Hoa Kỳ, trong khởi kiện hình sự đối với Chen Zhi ngày 14 tháng 10 năm 2025 (số vụ án 1:25-cr-00416), đã liệt kê 25 địa chỉ ví Bitcoin nắm giữ khoảng 127.271 BTC, trị giá khoảng 15 tỷ đô la, đã bị tịch thu. Thông qua phân tích blockchain và xem xét các tài liệu chính thức, các địa chỉ này có mối tương quan cao với vụ tấn công nhóm khai thác LuBian.

Kết nối trực tiếp: Phân tích blockchain cho thấy 25 địa chỉ được liệt kê trong khởi kiện của Bộ Tư pháp Hoa Kỳ là địa chỉ lưu trữ cuối cùng Bitcoin bị đánh cắp trong vụ tấn công nhóm khai thác LuBian năm 2020. Một báo cáo của Elliptic chỉ ra rằng Bitcoin này đã bị "đánh cắp" từ hoạt động khai thác của LuBian vào năm 2020. Arkham Intelligence xác nhận rằng số tiền bị Bộ Tư pháp Hoa Kỳ tịch thu có liên quan trực tiếp đến vụ trộm nhóm khai thác LuBian.

Bằng chứng trong khởi kiện: Mặc dù khởi kiện của Bộ Tư pháp Hoa Kỳ không nêu trực tiếp vụ "hack LuBian", nhưng lại đề cập rằng số tiền này có nguồn gốc từ "các cuộc tấn công trộm cắp vào việc kinh doanh khai thác Bitcoin ở Iran và Trung Quốc", điều này phù hợp với phân tích Chuỗi của Elliptic và Arkham Intelligence.

Liên quan đến vụ tấn công: Xét về phương thức tấn công, số lượng Bitcoin khổng lồ của nhóm khai thác LuBian đã bị đánh cắp trong một cuộc tấn công kỹ thuật vào năm 2020 và bị bỏ hoang trong bốn năm. Trong suốt thời gian này, chưa đến một phần mười nghìn số Bitcoin này được giao dịch. Cho đến khi bị chính phủ Hoa Kỳ tiếp quản hoàn toàn vào năm 2024, nó gần như không bị ảnh hưởng. Điều này trái ngược với bản chất của hacker luôn muốn rút tiền và theo đuổi lợi nhuận. Nó giống như một hoạt động chính xác được dàn dựng bởi một tổ chức hacker nhà nước hơn. Các nhà phân tích cho rằng rằng chính phủ Hoa Kỳ có thể đã nắm quyền kiểm soát số Bitcoin này vào tháng 12 năm 2020.

IV. Tác động và khuyến nghị

Nhóm khai thác LuBian đã bị hacker vào năm 2020, gây ra hậu quả nghiêm trọng, dẫn đến việc nhóm này thực sự giải thể và thiệt hại tương đương hơn 90% tổng tài sản tại thời điểm đó. Số Bitcoin bị đánh cắp hiện có giá trị 15 tỷ đô la, làm nổi bật rủi ro việc biến động giá gia tăng.

Sự cố nhóm khai thác LuBian đã phơi bày rủi ro hệ thống trong việc tạo số ngẫu nhiên trong Chuỗi crypto . Để ngăn chặn các lỗ hổng tương tự, ngành công nghiệp blockchain nên sử dụng các trình tạo số giả ngẫu nhiên an toàn crypto (CSPRNG); triển khai các biện pháp phòng thủ nhiều lớp, bao gồm đa chữ ký (multisig), lưu trữ lạnh và kiểm toán định kì ; và tránh các thuật toán tạo private key tùy chỉnh. Các nhóm khai thác cần tích hợp hệ thống giám sát Chuỗi theo thời gian thực và cảnh báo chuyển khoản bất thường. Đối với người dùng thông thường, biện pháp bảo vệ nên tránh sử dụng mô-đun đun tạo khóa chưa được xác minh từ các cộng đồng mã nguồn mở . Sự cố này cũng nhắc nhở chúng ta rằng ngay cả khi blockchain có tính minh bạch cao, nền tảng bảo mật yếu vẫn có thể dẫn đến hậu quả thảm khốc. Nó cũng nhấn mạnh tầm quan trọng của an ninh mạng trong sự phát triển tương lai của nền kinh tế kỹ thuật số và tiền kỹ thuật số.