Nhóm tin tặc Triều Tiên Konni đã phát hiện ra một loạt cuộc tấn công mới, lần đầu tiên sử dụng tính năng theo dõi tài sản Find Hub của Google. Các cuộc tấn công này nhắm vào cả thiết bị Android và Windows để đánh cắp dữ liệu và chiếm quyền điều khiển từ xa.

Hoạt động được phát hiện vào đầu tháng 9 năm 2025 cho thấy các cuộc tấn công có thể khai thác dịch vụ theo dõi tài sản Find Hub của Google, từ đó dẫn đến việc xóa dữ liệu cá nhân trái phép.

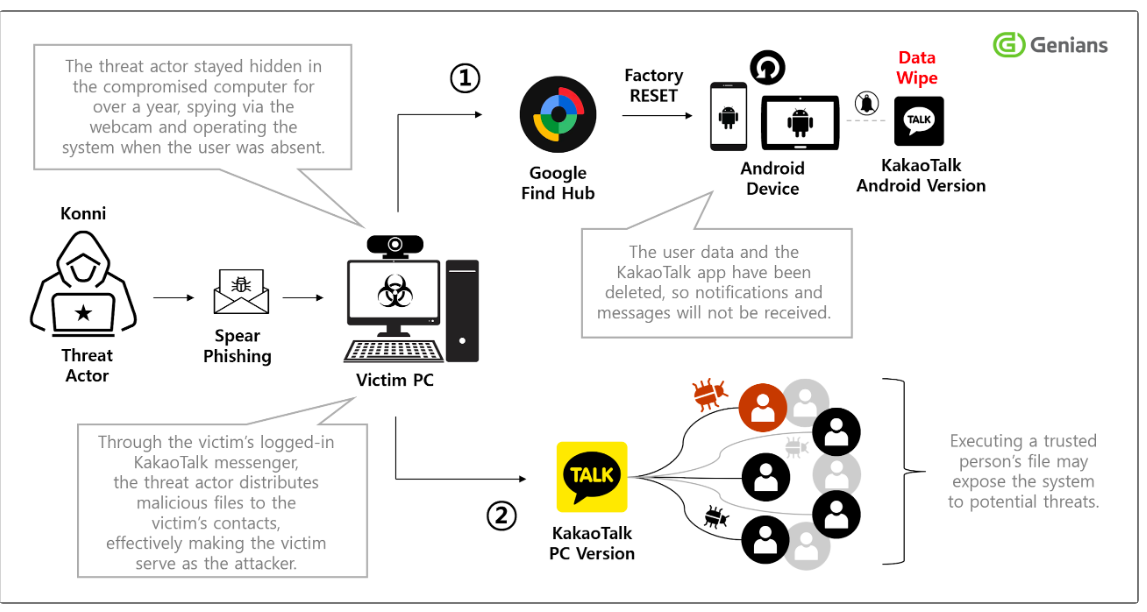

Vụ tấn công bắt đầu bằng một chuỗi tấn công, trong đó Konni gửi email lừa đảo đến mục tiêu để chiếm quyền truy cập vào máy tính của họ. Sau đó, chúng sử dụng phiên trò chuyện KakaoTalk đã đăng nhập của mục tiêu để gửi các tệp độc hại đến danh bạ của họ dưới dạng tệp ZIP.

Trong một báo cáo kỹ thuật, Trung tâm An ninh Genians (GSC) đã nêu: “Những kẻ tấn công đã mạo danh các cố vấn tâm lý và các nhà hoạt động nhân quyền Triều Tiên, phát tán phần mềm độc hại được ngụy trang dưới dạng các chương trình giảm căng thẳng”.

Nhóm an ninh mạng Hàn Quốc cho biết phần mềm độc hại nhắm vào các hoạt động tập trung vào Hàn Quốc

Theo các nhà điều tra, các email lừa đảo này dường như đến từ các công ty hợp pháp, chẳng hạn như Cơ quan Thuế Quốc gia. Thủ thuật này lừa người dùng mở các tệp đính kèm độc hại chứa trojan truy cập từ xa, chẳng hạn như Lilith RAT, có thể chiếm quyền điều khiển máy tính bị xâm nhập và gửi thêm dữ liệu.

Kẻ tấn công có thể ẩn náu trong máy tính bị xâm nhập hơn một năm, theo dõi qua webcam và vận hành hệ thống khi người dùng vắng mặt. GSC tuyên bố: "Trong quá trình này, quyền truy cập có được trong lần xâm nhập ban đầu cho phép kiểm soát hệ thống và thu thập thêm thông tin, trong khi các chiến thuật lẩn tránh cho phép ẩn náu lâu dài."

Tin tặc có thể đánh cắp thông tin đăng nhập tài khoản Google và Naver của nạn nhân. Sau khi lấy được mật khẩu Google bị đánh cắp, chúng sẽ sử dụng chúng để đăng nhập vào Find Hub của Google và xóa dữ liệu thiết bị từ xa.

Ví dụ, những tin tặc này đã đăng nhập vào một tài khoản email khôi phục được liệt kê trong Naver và xóa các email cảnh báo bảo mật của Google. Ngoài ra, chúng còn xóa thư mục rác trong hộp thư đến để che giấu dấu vết.

Tin tặc cũng sử dụng một tệp ZIP. Tệp này được phát tán thông qua ứng dụng nhắn tin chứa gói Microsoft Installer (MSI) độc hại có tên "Stress Clear.msi". Gói này sử dụng chữ ký hợp pháp được cung cấp cho một công ty Trung Quốc để xác thực giao diện của ứng dụng. Sau khi khởi động, nó sử dụng một Script hàng loạt để thực hiện thiết lập cơ bản.

Sau đó, nó chạy một Script Visual Basic (VBScript) hiển thị thông báo lỗi giả về vấn đề tương thích gói ngôn ngữ trong khi các lệnh độc hại được thực thi ở chế độ nền.

Phần mềm độc hại này có một số điểm tương đồng với Lilith RAT, nhưng nó được đặt tên mã là EndRAT (còn được nhà nghiên cứu bảo mật Ovi Liber gọi là EndClient RAT) do những thay đổi đã được xác định.

Genians tuyên bố rằng các tác nhân APT Konni cũng đã sử dụng một Script AutoIt để khởi chạy Remcos RAT phiên bản 7.0.4, được nhóm chịu trách nhiệm bảo trì công bố công khai vào ngày 10 tháng 9 năm 2025. Hiện tại, tin tặc đang sử dụng các phiên bản mới hơn của Trojan này trong các cuộc tấn công. Quasar RAT và RftRAT, một trojan khác được Kimsuky sử dụng vào năm 2023, cũng đã được tìm thấy trên các thiết bị mục tiêu.

Công ty an ninh mạng Hàn Quốc cho biết: "Điều này cho thấy phần mềm độc hại được thiết kế riêng cho các hoạt động tập trung vào Hàn Quốc và việc thu thập dữ liệu có liên quan và tiến hành phân tích chuyên sâu đòi hỏi nỗ lực đáng kể".

Tin tặc được Triều Tiên hậu thuẫn ngày càng hoạt động mạnh mẽ

Cuộc tấn công này chắc chắn là hành động tiếp theo sau chiến dịch Konni APT , có liên quan đến các nhóm Kimsuky và APT 37 được chính phủ Triều Tiên hậu thuẫn.

Đồng thời, ENKI tiết lộ rằng Nhóm Lazarus đã sử dụng phiên bản cập nhật của phần mềm độc hại Comebacker trong các cuộc tấn công nhắm vào các công ty quốc phòng và hàng không vũ trụ, sử dụng các tài liệu Microsoft Word được thiết kế đặc biệt làm mồi nhử trong một hoạt động gián điệp. Chúng tự nhận là thành viên của Airbus, Edge Group và Viện Công nghệ Ấn Độ Kanpur để lừa đảo mọi người.

Trong khi đó, theo Cryptopolitan đưa tin, Thứ trưởng Ngoại giao thứ hai Kim Ji-na tuyên bố rằng Hàn Quốc đang xem xét các lệnh trừng phạt đối với Triều Tiên vì tội phạm tiền điện tử tràn lan và hợp tác với Hoa Kỳ là rất quan trọng.