Các nhà nghiên cứu tại Zscaler ThreatLabz đã phát hiện ba gói npm độc hại liên quan đến Bitcoin, được thiết kế để cài đặt phần mềm độc hại có tên NodeCordRAT. Theo báo cáo, chúng đã có hơn 3.400 lượt tải xuống trước khi bị gỡ bỏ khỏi kho lưu trữ npm.

Các gói phần mềm, bao gồm bitcoin-main-lib, bitcoin-lib-js và bip40, đã thu hút lần lượt 2.300, 193 và 970 lượt tải xuống. Bằng cách sao chép tên và thông tin chi tiết từ các thành phần Bitcoin thật, kẻ tấn công đã khiến các mô-đun giả mạo này trông có vẻ vô hại ngay từ cái nhìn đầu tiên.

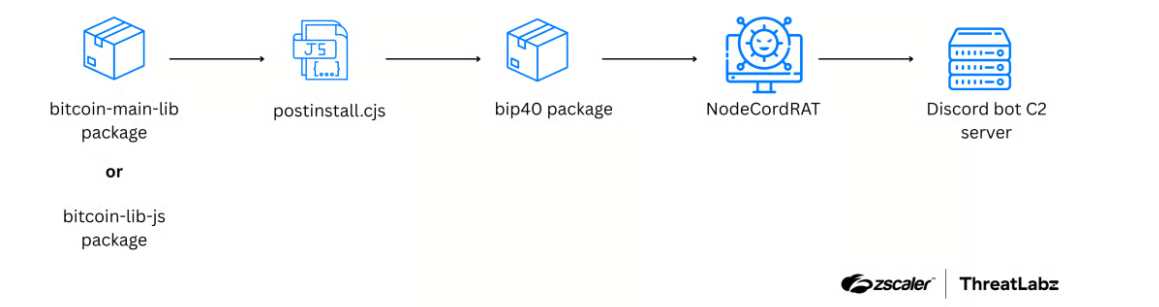

“Các gói bitcoin-main-lib và bitcoin-lib-js thực thi một Script postinstall.cjs trong quá trình cài đặt, tập lệnh này sẽ cài đặt bip40, gói chứa phần mềm độc hại,” các nhà nghiên cứu Satyam Singh và Lakhan Parashar của Zscaler ThreatLabz cho biết. “Phần mềm độc hại cuối cùng này, được ThreatLabz đặt tên là NodeCordRAT, là một trojan truy cập từ xa (RAT) có khả năng đánh cắp thông tin đăng nhập Google Chrome.

Các nhà phân tích của Zscaler ThreatLabz đã xác định được bộ ba này vào tháng 11 khi quét kho lưu trữ npm để tìm các gói đáng ngờ và các mẫu tải xuống bất thường. NodeCordRAT đại diện cho một họ phần mềm độc hại mới sử dụng máy chủ Discord để liên lạc điều khiển (C2).

NodeCordRAT được tạo ra để đánh cắp thông tin đăng nhập Google Chrome, mã API được lưu trữ trong các tệp .env và dữ liệu ví MetaMask như khóa riêng tư và cụm từ khôi phục. Người đã đăng tải cả ba gói phần mềm độc hại này sử dụng địa chỉ email supertalented730@gmail.com.

Chuỗi tấn công bắt đầu khi các nhà phát triển vô tình cài đặt bitcoin-main-lib hoặc bitcoin-lib-js từ npm. Sau đó, nó xác định đường dẫn của gói bip40 và khởi chạy nó ở chế độ tách rời bằng PM2.

Phần mềm độc hại tạo ra một mã định danh duy nhất cho các máy bị xâm nhập bằng định dạng platform-uuid, ví dụ như win32-c5a3f1b4. Nó thực hiện điều này bằng cách trích xuất các UUID hệ thống thông qua các lệnh như wmic csproduct get UUID trên Windows hoặc đọc / ETC/machine-id trên hệ thống Linux.

Các gói phần mềm độc hại gây ra nạn trộm cắp tiền điện tử.

Trust Wallet cho biết vụ đánh cắp gần 8,5 triệu đô la có liên quan đến một cuộc tấn công vào chuỗi cung ứng hệ sinh thái npm bởi "Sha1-Hulud NPM". Hơn 2.500 ví điện tử đã bị ảnh hưởng.

Các hacker đã sử dụng một phiên bản npm bị hack làm phần mềm độc hại kiểu NodeCordRAT và phần mềm độc hại chuỗi cung ứng. Chúng được tích hợp vào mã phía máy khách để đánh cắp tiền của khách hàng khi họ truy cập vào ví của mình.

Các ví dụ khác năm 2025 thuộc hai nhóm tương tự như mối đe dọa kiểu NodeCordRAT bao gồm lỗ hổng Force Bridge, xảy ra từ tháng 5 đến tháng 6 năm 2025. Kẻ tấn công đã đánh cắp phần mềm hoặc khóa riêng mà các nút xác thực sử dụng để ủy quyền rút tiền xuyên chuỗi. Điều này biến các nút thành tác nhân độc hại có thể phê duyệt các giao dịch gian lận.

Vụ xâm phạm này đã dẫn đến thiệt hại ước tính 3,6 triệu đô la tài sản bị đánh cắp, bao gồm ETH, USDC, USDT và các token khác. Nó cũng buộc cầu nối phải ngừng hoạt động và tiến hành kiểm toán.

Vào tháng 9, lỗ hổng bảo mật Shibarium Bridge bị khai thác, và tin tặc đã có thể kiểm soát phần lớn quyền lực của các trình xác thực trong một thời gian Short . Theo tiết lộ của Cryptopolitan, điều này cho phép chúng hoạt động như các nút xác thực xấu, phê duyệt các giao dịch rút tiền bất hợp pháp và chiếm đoạt khoảng 2,8 triệu đô la Mỹ bằng các token SHIB, ETH và BONE.