Trong Security Digest tuần này, Verichains thông báo về việc phát hiện ra các cuộc tấn công khai thác khóa quan trọng ảnh hưởng đến nhiều nhà cung cấp và hàng tỷ đô la tài sản có nguy cơ bị đe dọa.

Thông tin chi tiết về Tiết lộ lỗ hổng có trách nhiệm và sự phối hợp tỉ mỉ cần thiết để đảm bảo an toàn trong quá trình tiết lộ và khắc phục cho tất cả các nhà cung cấp.

TSS và MPC là gì?

Điện toán nhiều bên (MPC) là một giao thức mật mã cho phép một nhóm các bên tạo chữ ký trên thư một cách an toàn mà không tiết lộ các khóa bí mật riêng lẻ của họ. Nó thường được sử dụng bởi ví đa bên và các giải pháp lưu ký tài sản kỹ thuật số và đã nhanh chóng trở thành tiêu chuẩn để bảo mật tài sản kỹ thuật số của các chuỗi khối và tổ chức tài chính lớn.

Lược đồ chữ ký ngưỡng (TSS) là một giao thức mã hóa cho phép một nhóm người ký phân tán kiểm soát tiền bằng cách hợp tác để ủy quyền giao dịch. Một trong những thách thức trong công nghệ chuỗi khối là đảm bảo tính bảo mật và tính khả dụng của tiền mà không cần dựa vào một thực thể đáng tin cậy duy nhất.

Nghiên cứu bảo mật của Verichains trong các thư viện t-ECDSA mã nguồn mở phổ biến

Là một phần trong nghiên cứu liên tục của chúng tôi về bảo mật ngưỡng ECDSA, nhóm Nghiên cứu bảo mật của chúng tôi gần đây đã phát hiện ra các cuộc tấn công khai thác khóa quan trọng trong nhiều triển khai Lược đồ chữ ký ngưỡng (TSS) phổ biến sử dụng giao thức Điện toán nhiều bên (MPC). Nhóm của chúng tôi cam kết tiết lộ lỗ hổng bảo mật một cách có trách nhiệm và đã thực hiện các bước cẩn thận và cân nhắc khi tiết lộ các cuộc tấn công này, đặc biệt là với nhiều dự án bị ảnh hưởng và số tiền đáng kể của người dùng đang gặp rủi ro.

Đọc thông báo của chúng tôi ở đây:

Verichains

VerichainsĐiều quan trọng cần lưu ý là việc chúng tôi đưa vào các tên như BNY Mellon, Revolut, ING, Binance, Fireblocks và Coinbase không ngụ ý rằng chúng dễ bị tấn công bởi chúng tôi. Các tổ chức này, cùng với nhiều tổ chức khác, đã triển khai các giao thức MPC cho Lược đồ chữ ký ngưỡng.

Mặc dù có nhiều cuộc kiểm tra bảo mật, nghiên cứu của chúng tôi đã phát hiện ra rằng gần như tất cả các triển khai TSS dựa trên ngưỡng ECDSA, bao gồm các thư viện nguồn mở phổ biến ở Golang và Rust, đều dễ bị tấn công khai thác khóa. Chúng tôi đã xây dựng các cuộc tấn công bằng chứng khái niệm (PoC) đang hoạt động thể hiện việc khai thác toàn bộ khóa riêng tư bởi một bên độc hại duy nhất trong 1-2 buổi lễ ký kết trên nhiều loại ví phổ biến, cơ sở hạ tầng khóa không giám sát và giao thức quản lý tài sản chuỗi chéo. Cuộc tấn công không để lại dấu vết và dường như vô hại đối với các bên khác.

Tiết lộ lỗ hổng có trách nhiệm

Dựa trên xác nhận của nhiều nhà cung cấp bị ảnh hưởng và là một phần trong cam kết tiết lộ lỗ hổng có trách nhiệm của chúng tôi, nhóm Nghiên cứu bảo mật của chúng tôi đã tuân theo quy trình tiết lộ thận trọng và có chủ ý.

Nhiệm vụ đầu tiên của chúng tôi là thông báo cho các nhà cung cấp và dự án mà chúng tôi đã xác nhận là bị ảnh hưởng bởi các cuộc tấn công bằng Bằng chứng về khái niệm (PoC) của chúng tôi đối với việc triển khai nguồn mở của họ. Chúng tôi đã thực hiện việc này trong suốt tuần này và chúng tôi dự định đợi các nhà cung cấp và dự án này khắc phục sự cố trước khi chúng tôi tiến hành đợt tiết lộ thứ hai, trong đó chúng tôi sẽ chia sẻ các cuộc tấn công của mình với các nhà cung cấp khác, bao gồm cả các nhà cung cấp phần mềm độc quyền nguồn đóng mà chúng ta không biết liệu họ có dễ bị tổn thương hay không.

Vì có rất nhiều thư viện và sản phẩm MPC mã nguồn mở triển khai t-ECDSA, nhóm Nghiên cứu Bảo mật của Verichains không thể biết hết chúng. Do đó, ngoài việc thông báo cho các dự án và nhà cung cấp bị ảnh hưởng đã biết, chúng tôi cũng đã đưa ra thông cáo báo chí để thông báo cho mọi người sử dụng t-ECDSA về vấn đề này và tạo cơ hội liên hệ với chúng tôi để biết thêm thông tin.

Chúng tôi coi trọng vấn đề bảo mật và an toàn của tất cả các nhà cung cấp và người dùng, đồng thời khuyến khích bất kỳ ai sử dụng t-ECDSA liên hệ với chúng tôi để biết thêm chi tiết.

Ví dụ về cách chúng tôi đã làm việc trước đây với một nhà cung cấp bị ảnh hưởng (cuộc tấn công khác) và ghi lại phát hiện và tiết lộ của chúng tôi trong VSA-2022-120:

Verichains

VerichainsKết quả từ PR của chúng tôi có thể được nhìn thấy ở đây:

https://finance.yahoo.com/news/verichains-detects-critical-key-extract-145051083.html

https://coinmarketcap.com/community/articles/642186472d80720f9caa3bbe/

Do tính chất chung của các cuộc tấn công này và tác động của chúng được xác nhận là lan rộng, Verichains yêu cầu tất cả các dự án và nhà cung cấp ký một NDA nghiêm ngặt trước khi chúng tôi có thể tiết lộ những phát hiện của mình để ngăn chặn khả năng rò rỉ và/hoặc lạm dụng các cuộc tấn công.

Để đảm bảo rằng tất cả các bên bị ảnh hưởng có đủ thời gian để khắc phục sự cố, chúng tôi dự định đợi khoảng thời gian 90-120 ngày trước khi chia sẻ bài báo một cách công khai. Trong thời gian này, chúng tôi sẽ tiếp tục làm việc với các nhà cung cấp bị ảnh hưởng và cung cấp hỗ trợ để đảm bảo rằng họ có thể thực hiện các bản sửa lỗi cần thiết để bảo vệ người dùng của họ.

Sự cố tuần trước

🚨 Dự án: Indexed Finance

⛓️ Chuỗi: Ethereum

💥 Loại: Flashloan Attack

💸 Số tiền thua lỗ: $15,000

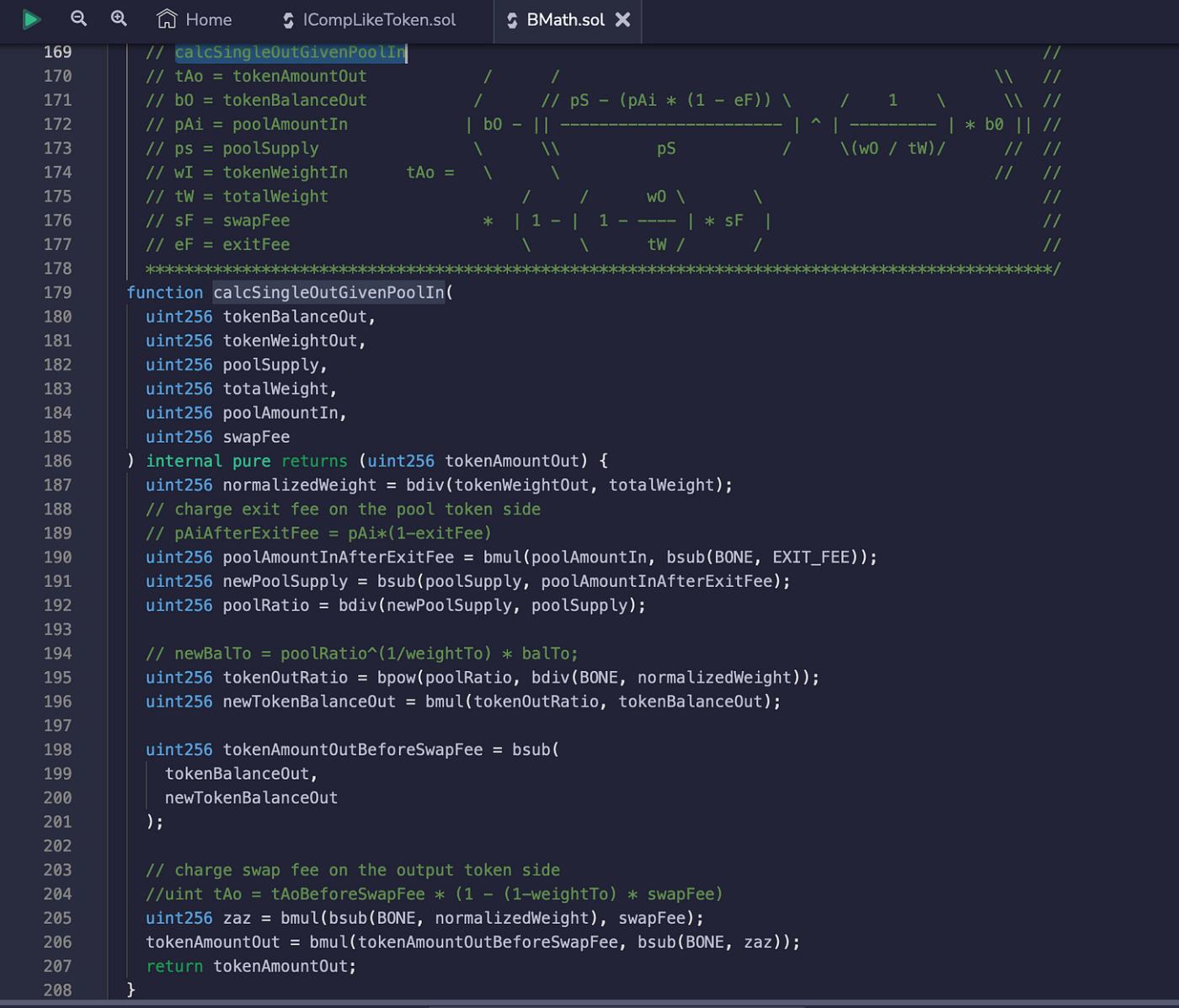

Tuần trước, một kẻ tấn công đã lấy đi 15.000 đô la từ việc khai thác Indexed Finance, một dự án DeFi. Cuộc tấn công xảy ra do lỗi trong hàm "calcSingleOutGivenPoolIn()", dẫn đến việc tính toán giá trị tokenAmountOut không chính xác.

🚨 Dự án: N/A

⛓️ Chuỗi: Đa giác

💥 Loại: Kiểm soát truy cập không phù hợp

💸 Số tiền thua lỗ: $70,000

Một dự án chưa được đặt tên trên Polygon đã bị hack với giá 70.000 đô la. Việc khai thác là do thiếu kiểm soát truy cập trong chức năng "daoChange()" của hợp đồng mục tiêu (0x9083430f54f100b1b2f20320e5e8484ce319cb97). Bằng cách thay đổi địa chỉ DAO thành hợp đồng khai thác của kẻ tấn công, chúng có thể rút tất cả tiền từ hợp đồng mục tiêu, bao gồm USDT, WMATIC và TNDR.

🚨 Dự án: ASKACR

⛓️ Chuỗi: BSC

💥 Loại: Chuyển Zero

💸 Số tiền thua lỗ: ~$28,000

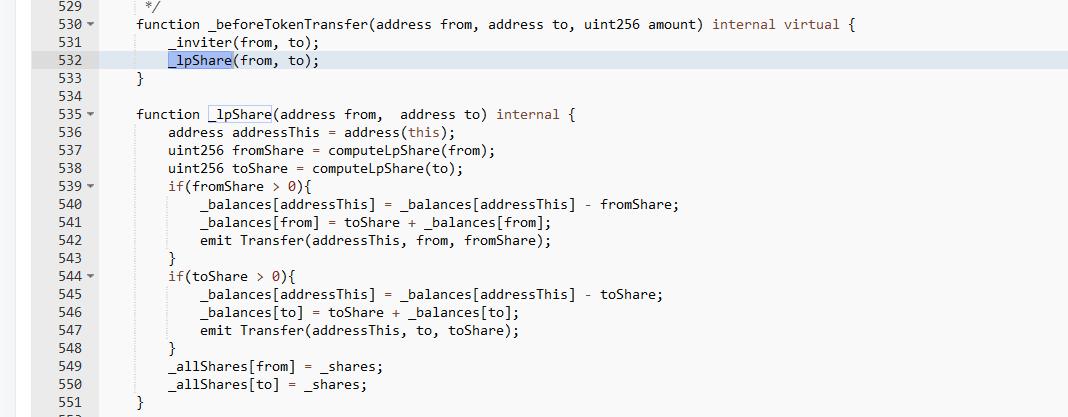

Một mã thông báo có tên $ASKACR đã mất khoảng 28.000 đô la từ một vụ hack vào tuần trước khi kẻ tấn công có thể khai thác lỗ hổng trong cơ chế phân phối phần thưởng trong quá trình chuyển chức năng. Lỗ hổng xảy ra do xác minh số tiền chuyển không đúng cách, cho phép kẻ tấn công nhận được nhiều phần thưởng hơn từ những người nắm giữ LP bằng cách chuyển liên tục 0 $ASKACR token bằng cách sử dụng token LP dẫn đến số tiền kiếm được bất chính đáng kể.

🚨 Dự án: Big Finance

⛓️ Chuỗi: BSC

💥 Loại: Token giảm phát

💸 Số tiền thua lỗ: $30,000

Trong một cuộc tấn công khác liên quan đến mã thông báo giảm phát, một dự án DeFi có tên Big Finance đã bị hack với giá 30.000 đô la. Kẻ tấn công sử dụng chức năng flashloan và ghi để thao túng tTotal, dẫn đến số dư của cặp giảm đáng kể. Thao tác này cho phép kẻ tấn công hoán đổi USDT để lấy số dư tối thiểu hiện tại của cặp.

🚨 Dự án: $DBW

⛓️ Chuỗi: BSC

💥 Loại: Lỗ hổng logic kinh doanh

💸 Số tiền thua lỗ: $24,000

Một lỗ hổng logic kinh doanh đã tiêu tốn của dự án mã thông báo 24.000 đô la. Nguyên nhân sâu xa của vấn đề là phần thưởng cổ tức được tính toán dựa trên tỷ lệ phần trăm LP mà người dùng sở hữu tại thời điểm đó mà không xem xét bất kỳ khoản cổ tức nào tiếp theo sau khi chuyển LP.