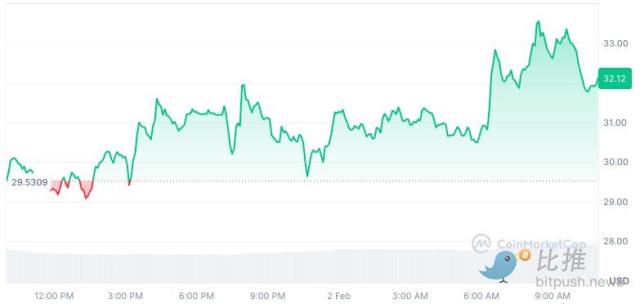

Trong phần này của Thông báo hàng tuần của Verichains, chúng tôi sẽ hướng dẫn độc giả về quy trình Tiết lộ lỗ hổng có trách nhiệm của Verichains cũng như đề xuất giá trị của nó. Đối với sự cố tuần trước, thị trường DeFi đã bị hack hơn 20 triệu đô la.

Tư vấn Bảo mật của Verichains

Vì thời gian chờ đợi của Verichain có hiệu lực đối với các nhà cung cấp bị ảnh hưởng để khắc phục các sản phẩm của họ khỏi các cuộc tấn công khai thác khóa của chúng tôi, điều quan trọng là phải hiểu quy trình tiêu chuẩn của Verichains để xử lý các tiết lộ lỗ hổng. Khi một lỗ hổng được phát hiện, các nhà nghiên cứu bảo mật của chúng tôi sẽ sao chép lỗ hổng đó trong một môi trường được kiểm soát (bằng chứng về khái niệm hoặc PoC), điều này cho phép các nhà nghiên cứu đánh giá mức độ nghiêm trọng và mức độ ảnh hưởng của lỗ hổng mà không ảnh hưởng đến sản phẩm.

Sau khi lỗ hổng được xác nhận thông qua PoC, chúng tôi sẽ chuẩn bị và gửi thông báo 'tiết lộ lỗ hổng' cho nhà cung cấp bị ảnh hưởng. Nhà cung cấp có thể nhận thông tin tiết lộ thông qua một số kênh khác nhau, chẳng hạn như chương trình tiền thưởng lỗi, chương trình/chính sách tiết lộ lỗ hổng chuyên dụng hoặc trực tiếp đến hộp thư bảo mật của họ. Verichains cũng thực hiện một bước bảo mật bổ sung, bằng cách mã hóa PoC trong đường truyền của chúng tôi và điều này nhằm ngăn các bên trái phép xem lỗ hổng. Hơn nữa, Verichains duy trì tính bảo mật và không chia sẻ những phát hiện của chúng tôi, bao gồm cả PoC, với bất kỳ bên thứ ba nào. Tất cả thông tin liên lạc giữa chúng tôi và nhà cung cấp bị ảnh hưởng đều có đặc quyền để đảm bảo tính bảo mật cho sản phẩm dễ bị tấn công của họ.

Khi nhận được thông tin tiết lộ, nhà cung cấp bị ảnh hưởng xác nhận thông báo và bắt đầu đánh giá và xác minh nội bộ về PoC. Đồng thời, nhà cung cấp có thể bắt đầu các quy trình bảo mật hiện có của họ để đảm bảo quản lý đúng cách lỗ hổng được tiết lộ.

Đề xuất giá trị cho nhà cung cấp là rõ ràng, họ đã nhận thức được lỗ hổng trong sản phẩm của mình trước khi bất kỳ hoạt động khai thác nào có thể diễn ra. Các nhà cung cấp có thể làm việc với Verichains để nhận thêm thông tin và hỗ trợ trong việc khắc phục lỗ hổng hoặc tự thực hiện việc khắc phục nếu họ có khả năng kỹ thuật. Bằng cách hợp tác với Verichains, nhà cung cấp có thể nhanh chóng vá lỗ hổng và để giảm thiểu khả năng mất tiền, gián đoạn kinh doanh hoặc thiệt hại về uy tín do khai thác.

Trong thời gian này, thời gian chờ 120 ngày của Verichains có hiệu lực, cho phép nhà cung cấp có nhiều thời gian để vá lỗ hổng. Sau khi nhà cung cấp đã vá lỗ hổng bảo mật và/hoặc thời gian chờ đợi đã hết, Verichains sẽ công bố thông tin chi tiết về lỗ hổng bảo mật thông qua Tư vấn bảo mật của chúng tôi, bạn có thể tham khảo tại đây:

Verichains

Verichains Verichains

Verichains Verichains

VerichainsĐể khám phá cách Verichains có thể hỗ trợ các nỗ lực bảo mật của bạn, hãy liên hệ với chúng tôi qua info@verichains.io

Sự cố tuần trước

🚨 Dự án: bot MEV

⛓️ Chuỗi: Ethereum

💥 Loại: Tấn công trực diện, tấn công kiểu bánh sandwich

💸 Số tiền thiệt hại: 20 triệu USD

Tương tự như vụ hack SafeMoon trong lần thông báo trước, một bot MEV khác đã bị hack với số tiền khổng lồ 20 triệu đô la chỉ trong một khối. Cuộc tấn công dường như được thực hiện bởi một trình xác thực đã chèn giao dịch của họ, cho phép họ đánh cắp tiền từ bot MEV đang cố chạy trước. Chạy trước liên quan đến việc đặt một giao dịch trước những giao dịch khác để đạt được lợi thế và khai thác chênh lệch giá.

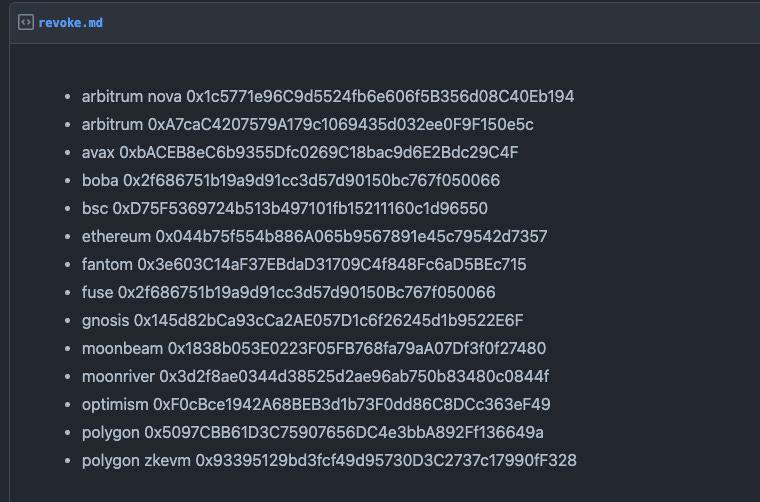

🚨 Dự án: Hoán Đổi Sushi

⛓️ Chuỗi: Ethereum, Polygon, Arbitrum, Avalanche, BSC, ETC

💥 Loại: Kiểm soát ra vào

💸 Số tiền thiệt hại: 3,3 triệu USD

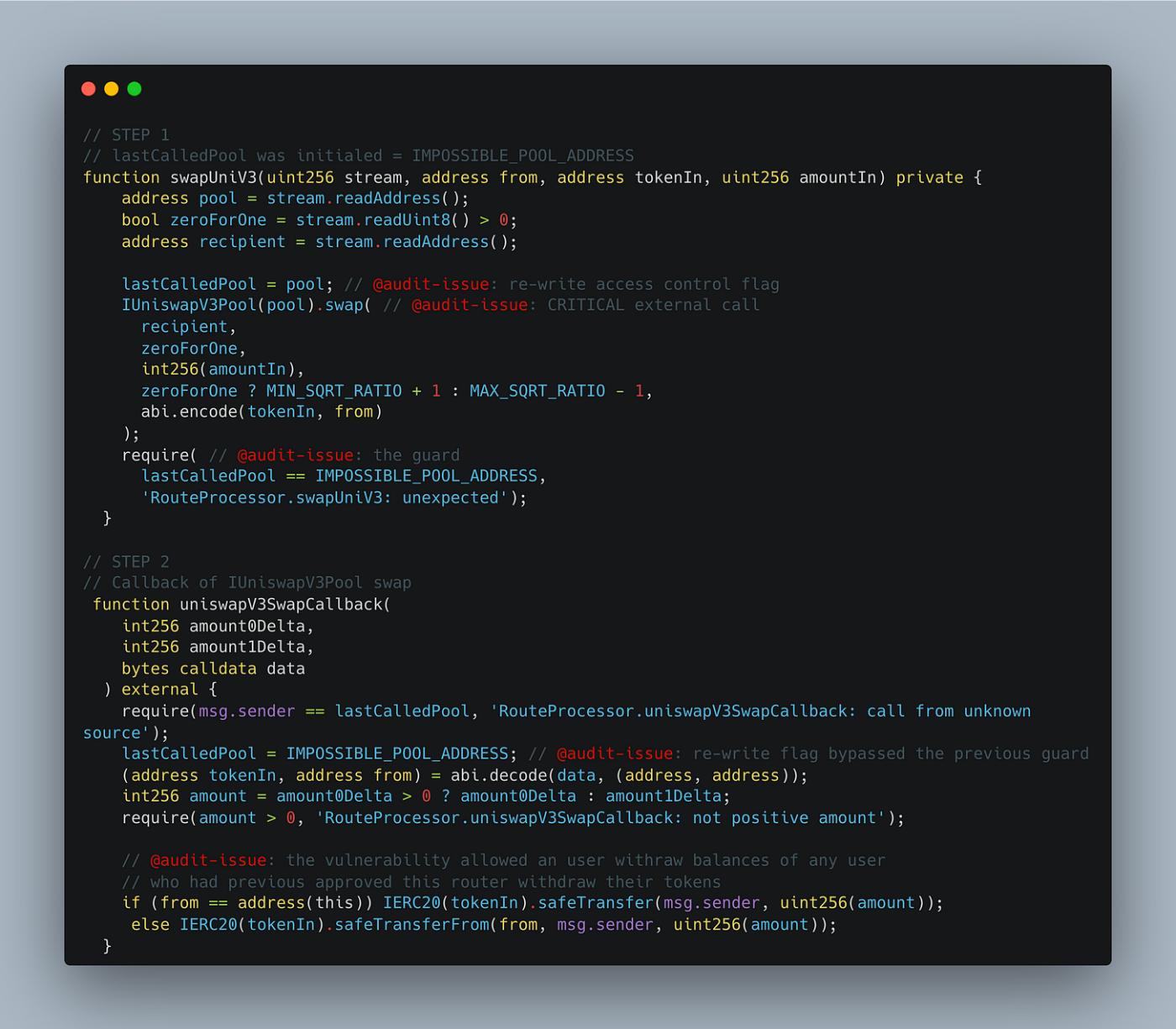

Tuần trước, thị trường DeFi đã hứng chịu 2 vụ hack lớn với vụ đầu tiên trị giá 3,3 triệu USD trên Sushi Swap, một sàn giao dịch phi tập trung nổi tiếng. Lỗ hổng được tìm thấy trong hợp đồng RouteProcessor2, bao gồm một chức năng gọi là processRoute xử lý các tuyến được tạo ngoài chuỗi để hoán đổi mã thông báo.

Lỗ hổng được gây ra do thiếu kiểm soát truy cập thích hợp trong chức năng processRoute, cho phép người dùng độc hại khai thác nó. Kẻ tấn công có thể trao đổi bất kỳ mã thông báo nào thông qua bộ định tuyến bằng cách gọi hàm processRoute và chuyển địa chỉ của nạn nhân. Do đó, số dư của các mã thông báo của nạn nhân, cụ thể là mã thông báo BUZZ, đã được chuyển đến địa chỉ của tin tặc, khiến tài khoản của nạn nhân bị rút cạn một cách hiệu quả.

Việc tin tặc truy cập và chuyển mã thông báo trái phép này có thể thực hiện được do thiếu các biện pháp kiểm soát truy cập phù hợp trong chức năng dễ bị tấn công, cho phép chúng khai thác sự chấp thuận do người dùng cấp khi bắt đầu hoán đổi và thao túng số dư mã thông báo của nạn nhân.

🚨 Dự án: Tình cảm

⛓️ Chuỗi: Arbitrum

💥 Loại hình: Tái định cư

💸 Số tiền thua lỗ: ~1 triệu USD

Một triệu đô la khác cũng bị đánh cắp trong một giao thức DeFi có tên là Sentiment trong một cuộc tấn công khai thác lỗi vào lại chế độ xem. Những kẻ tấn công đã thực hiện một khoản vay flash, thay đổi tỷ lệ và gọi chức năng "exitPool" để thực thi mã độc hại trước khi số dư nhóm được cập nhật. Điều này cho phép họ định giá quá cao tài sản thế chấp của mình, đồng thời vay và rút nhiều tài sản hơn từ nhóm Tình cảm hơn mức mà họ có thể làm được. Bằng cách thao túng các giá trị của số dư và tổng nguồn cung trong Nhóm tình cảm, kẻ tấn công đã thực hiện một cuộc tấn công thao túng tài sản thế chấp, đánh cắp tiền từ giao thức.

Trong bản cập nhật mới nhất, Sentiment đã đàm phán thành công với kẻ tấn công để trả lại 90% số tiền bị hack, giữ lại 10% dưới dạng phí mũ trắng.

https://twitter.com/sentimentxyz/status/1643779654141251584?s=20