Theo trang web chính thức, Giao thức Jimbos là một giao thức thử nghiệm được triển khai trên Arbitrum để "đáp ứng thanh khoản tập trung ". Token chính do Giao thức Jimbos đưa ra - 20232023202320232023-0 - nhằm mục đích tái cân bằng định kỳ thanh khoản của giao thức trong các trường hợp khác nhau để cải thiện vốn hiệu quả sử dụng.

Huang Licheng, anh trai của Maji mà chúng ta quen thuộc, đã chi hàng triệu đô la để mua token của dự án này cách đây vài ngày, sau vụ tấn công, token liên quan cũng lao dốc không biết anh Maji bây giờ cảm thấy thế nào.

Nhóm bảo mật Beosin đã phân tích vụ việc lần đầu tiên và bây giờ chia sẻ kết quả phân tích như sau.

Thông tin liên quan đến sự kiện

giao dịch tấn công

0x44a0f5650a038ab522087c02f734b80e6c748afb207995e757ed67ca037a5eda (một trong số chúng)

địa chỉ kẻ tấn công

0x102be4bccc2696c35fd5f5bfe54c1dfba416a741

hợp đồng tấn công

0xd4002233b59f7edd726fc6f14303980841306973

hợp đồng bị tấn công

0x271944d9D8CA831F7c0dBCb20C4ee482376d6DE7

quá trình tấn công

Có nhiều giao dịch trong cuộc tấn công này và chúng tôi sử dụng một trong số chúng để phân tích.

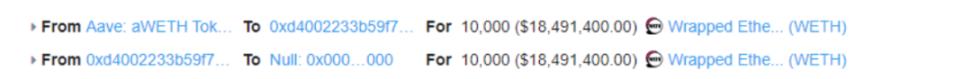

1. Trước tiên, kẻ tấn công cho vay 10.000 WETH khoản vay nhanh.

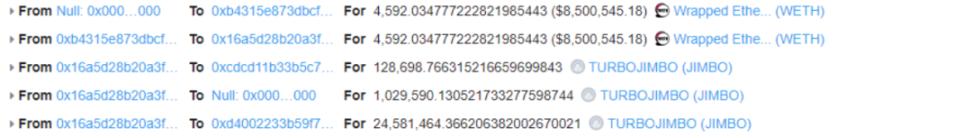

2. Sau đó, kẻ tấn công sử dụng một lượng lớn WETH để trao đổi token JIMBO, làm tăng giá của JIMBO.

3. Sau đó, kẻ tấn công đã chuyển 100 token JIMBO sang hợp đồng JimboController, để chuẩn bị cho việc bổ sung thanh khoản tiếp theo (vì giá của JIMBO đã tăng nên chỉ cần một lượng nhỏ token JIMBO để thêm thanh khoản ).

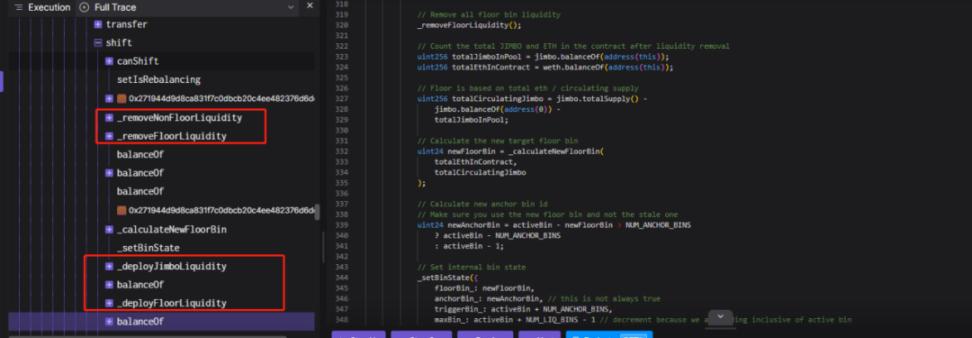

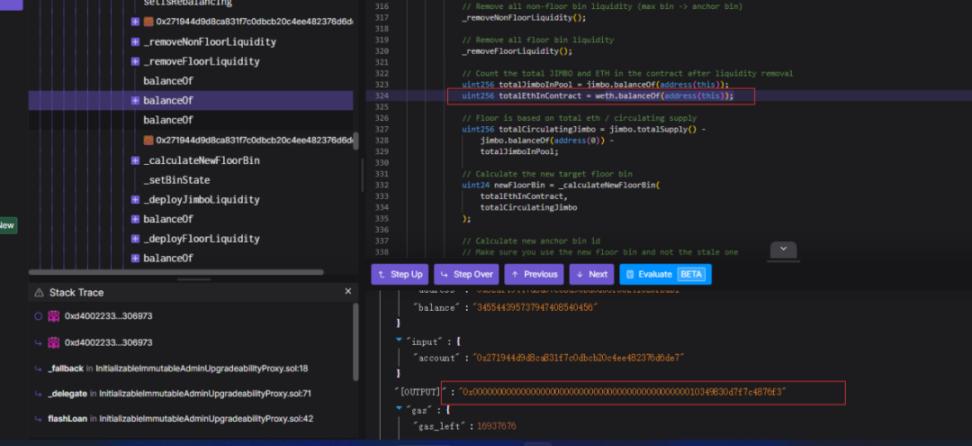

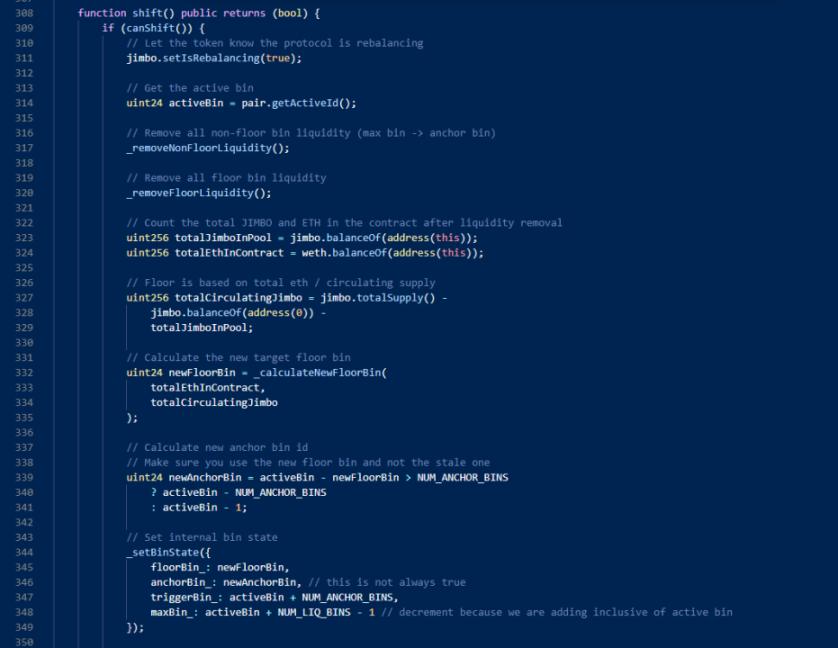

4. Sau đó, kẻ tấn công gọi hàm shift, chức năng này sẽ loại bỏ thanh khoản ban đầu và thêm thanh khoản mới . Việc gọi hàm shift sẽ lấy tiền của hợp đồng để thêm thanh khoản, do đó tất cả WETH của hợp đồng JimboController sẽ được thêm vào thanh khoản.

5. Lúc này do việc bổ sung thanh khoản ở trạng thái không cân bằng (khi bổ sung thanh khoản sẽ dựa vào giá hiện tại để làm cơ sở tính số lượng token cần thiết, tương đương với việc sử dụng hợp đồng để nhận lệnh) , để kẻ tấn công có thể nhận được nhiều WETH hơn, kẻ tấn công cuối cùng đã chuyển đổi JIMBO thành WETH để hoàn thành lợi nhuận.

phân tích lỗ hổng

Cuộc tấn công này chủ yếu lợi dụng lỗ hổng trong hợp đồng JimboController, cho phép bất kỳ ai sử dụng chức năng dịch chuyển để khiến hợp đồng thực hiện loại bỏ và bổ sung hoạt động thanh khoản, biến nó thành một lệnh cấp cao.

Theo dõi quỹ

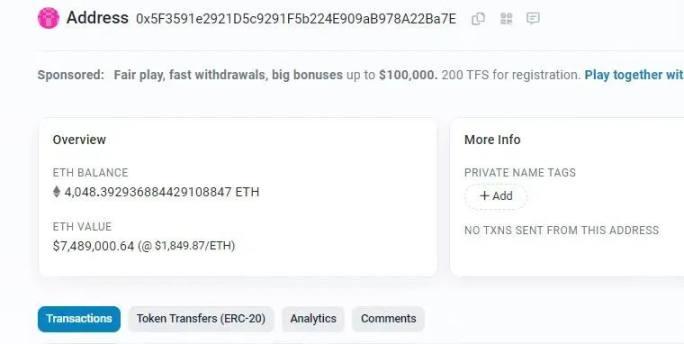

Tại thời điểm viết bài, kẻ tấn công vẫn chưa chuyển số tiền bị đánh cắp và 4048 ETH vẫn nằm trong địa chỉ bị tấn công:

(https://etherscan.io/address/0x5f3591e2921d5c9291f5b224e909ab978a22ba7e)

tóm tắt

Trước sự cố này, nhóm bảo mật Beosin đề xuất rằng: trong quá trình phát triển hợp đồng, nên tránh đầu tư vào hợp đồng bằng cách thao túng bên ngoài; trước khi dự án ra mắt, nên chọn một công ty kiểm toán bảo mật chuyên nghiệp để tiến hành kiểm toán bảo mật toàn diện để tránh rủi ro bảo mật.