Trong Thông báo tuần này, Verichains thảo luận về những tranh cãi gần đây của Ledger liên quan đến tính năng khôi phục Seed Phrase của nó.

Trong tin tức sự cố, thị trường DeFi đã bị hack với giá 1 triệu đô la

Thảo luận khôi phục sổ cái

Vào ngày 16 tháng 5, Ledger đã tiết lộ tính năng mới nhất của mình, Ledger Recover, gây ra tranh cãi và hiểu lầm xung quanh khái niệm "không đáng tin cậy" trong ví phần cứng và những lo ngại về bảo mật liên quan đến tính năng khôi phục. Verichains nhằm mục đích cung cấp sự rõ ràng cho thị trường về tính không đáng tin cậy trong ví phần cứng và ý nghĩa bảo mật của việc giới thiệu một tính năng cấp quyền truy cập trực tiếp vào khóa riêng tư của bạn.

Đọc toàn bộ bài viết tại đây: https://blog.verichains.io/p/ledger-the-trustless-discussion

Sự cố tuần trước

🚨 Dự án: LunaFi

⛓️ Chuỗi: Đa giác

💥 Loại: Lỗ hổng logic kinh doanh

💸 Số tiền thua lỗ: ~$36,000

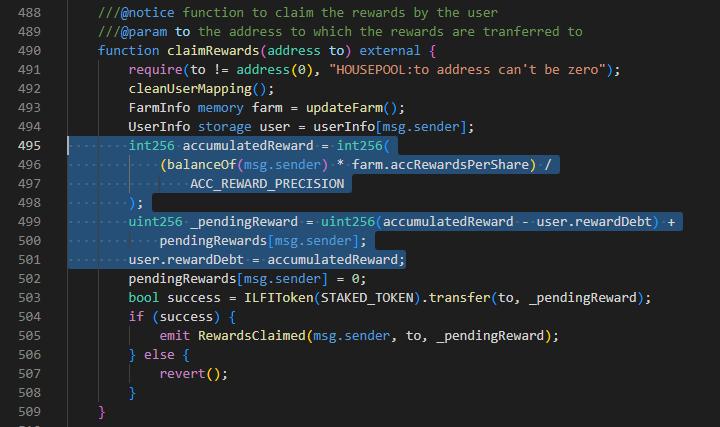

Tuần trước, một nền tảng cá cược Web3 có tên là LunaFi đã bị tấn công với giá trị ~36.000 USD do một lỗ hổng trong chức năng "claimRewards" của mã. Những kẻ tấn công đang lợi dụng việc thiếu thời gian khóa đối với mã thông báo đã đặt cược bằng cách gọi chức năng này, tạo hợp đồng mới và chuyển mã thông báo để tiếp tục nhận phần thưởng. Điều này cho phép họ tích lũy phần thưởng mà không bị giới hạn thời gian. Việc triển khai cơ chế khóa thời gian trên mã thông báo đã đặt cọc có thể giải quyết vấn đề này.

Tại thời điểm viết bài, dự án đã thừa nhận vụ hack, chịu hoàn toàn trách nhiệm và đang hợp tác chặt chẽ với Hackenclub để vạch ra các bước tiếp theo.

🚨 Dự án: LOCALTRADERSCL

⛓️ Chuỗi: BSC

💥 Loại: Kiểm soát ra vào

💸 Số tiền thua lỗ: ~$118,000

Một sàn giao dịch P2P do chính phủ đăng ký ở Chile đã bị khai thác với giá khoảng 118.000 đô la do lỗ hổng nằm trong hàm có địa chỉ 0xb5863c10, không có kiểm tra quyền. Điều này có nghĩa là bất kỳ ai cũng có thể gọi chức năng này và sửa đổi chủ sở hữu của hợp đồng.

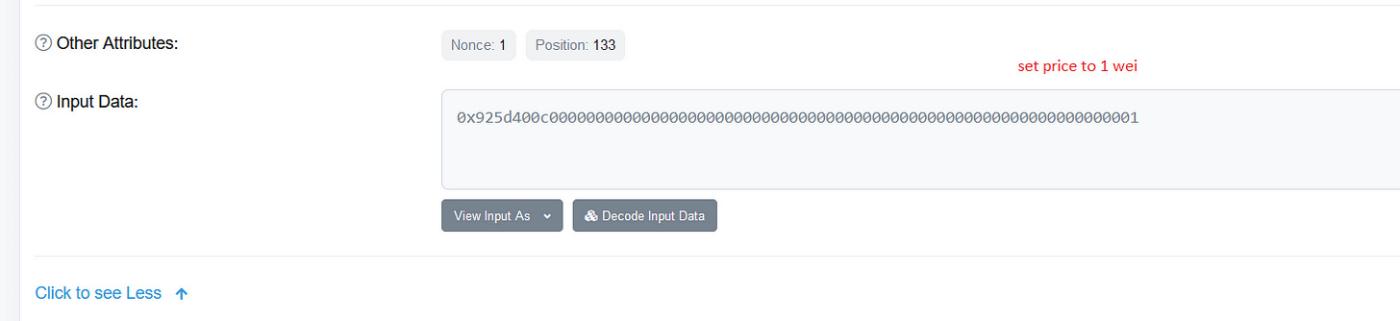

Kẻ tấn công đã lợi dụng lỗ hổng này bằng cách gọi hàm 0xb5863c10 và tự đặt mình là chủ sở hữu của hợp đồng. Sau khi trở thành chủ sở hữu, chúng tiếp tục sử dụng chức năng 0x925d400c để sửa đổi giá thành 1. Bằng cách thao túng giá, kẻ tấn công nhằm mục đích mua $LCT mã thông báo với giá thấp.

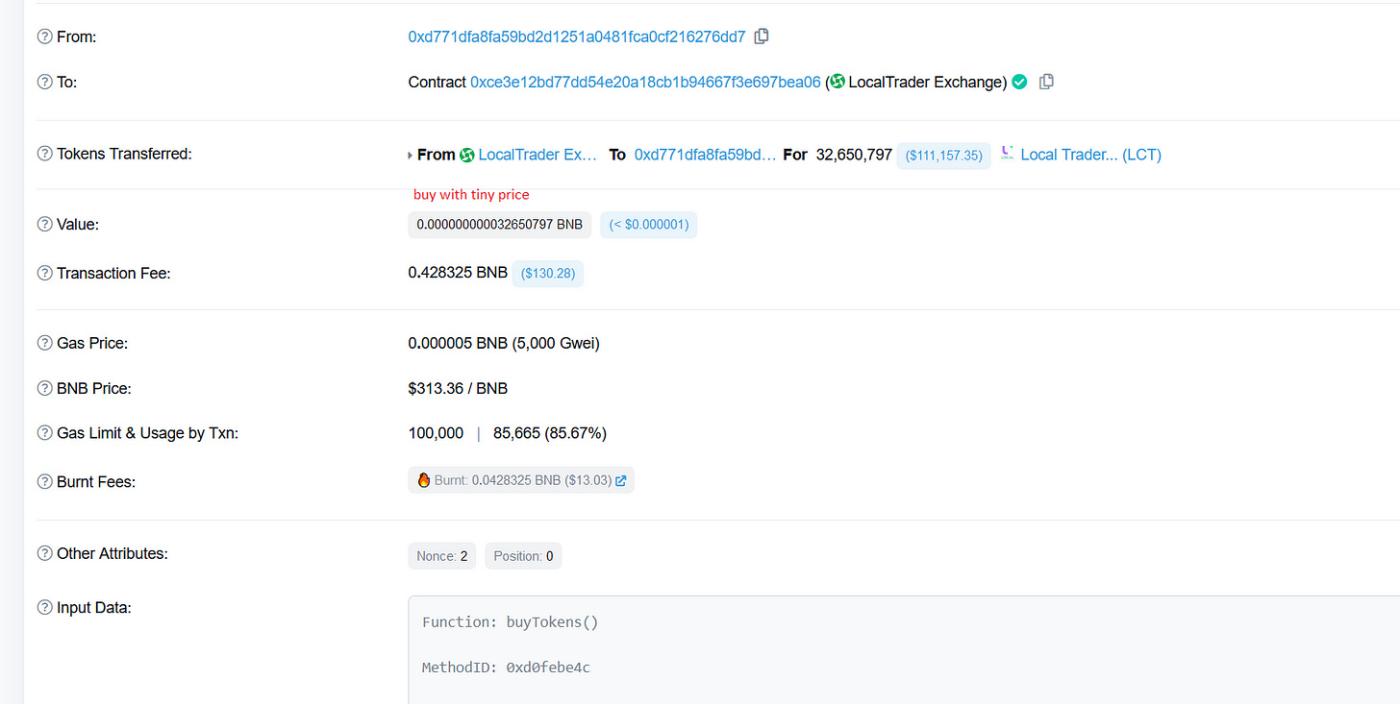

Với giá được đặt thành 1, kẻ tấn công có thể đã mua một lượng đáng kể $LCT mã thông báo với giá giảm. Sau khi có được những mã thông báo này, họ đã bán chúng với giá cao hơn, kiếm lợi nhuận từ chênh lệch giá. Kể từ đó, nền tảng này đã vá lỗ hổng bảo mật trong một hợp đồng Staking mới được triển khai.

🚨 Dự án: CSToken

⛓️ Chuỗi: BSC

💥 Loại: Biến toàn cầu đã lỗi thời

💸 Số tiền thua lỗ: $714,000

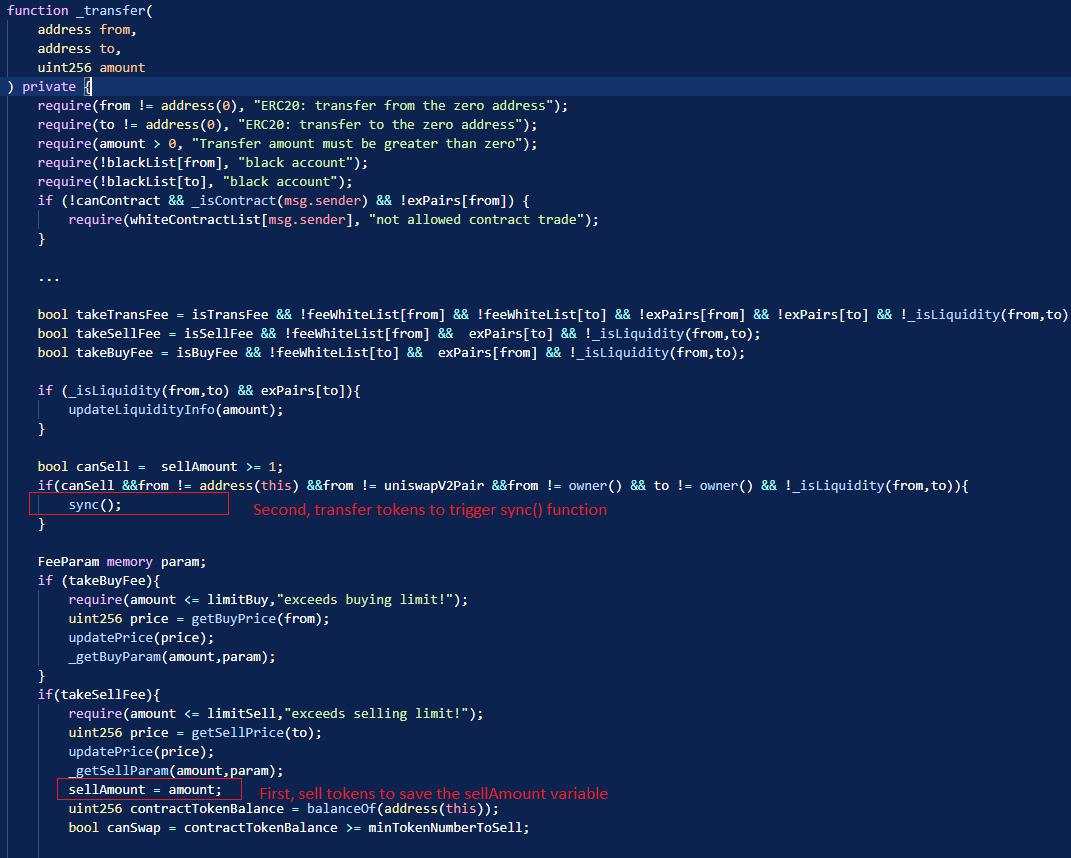

Trong một cuộc tấn công gần đây, Token $CS trên BSC đã bị hack dẫn đến thiệt hại 714.000 USD. Cuộc tấn công được thực hiện bằng cách khai thác lỗ hổng liên quan đến biến toàn cục sellAmount trong hàm _transfer. Biến này không được cập nhật kịp thời, cho phép kẻ tấn công thao túng hợp đồng Token .

Bằng cách lợi dụng lỗ hổng này, kẻ tấn công đã thực hiện một kỹ thuật mà chúng đốt $CS mã thông báo theo cặp. Hành động này đã làm tăng giả tạo giá của $CS mã thông báo trong quá trình trao đổi. Do đó, kẻ tấn công được hưởng lợi từ giá tăng cao và lợi nhuận từ các điều kiện thị trường bị thao túng.

🚨 Dự án: Quản trị tiền mặt Tornado

⛓️ Chuỗi: ETH

💥 Loại: Đề xuất quản trị ác ý

💸 Số tiền thua lỗ: N/A

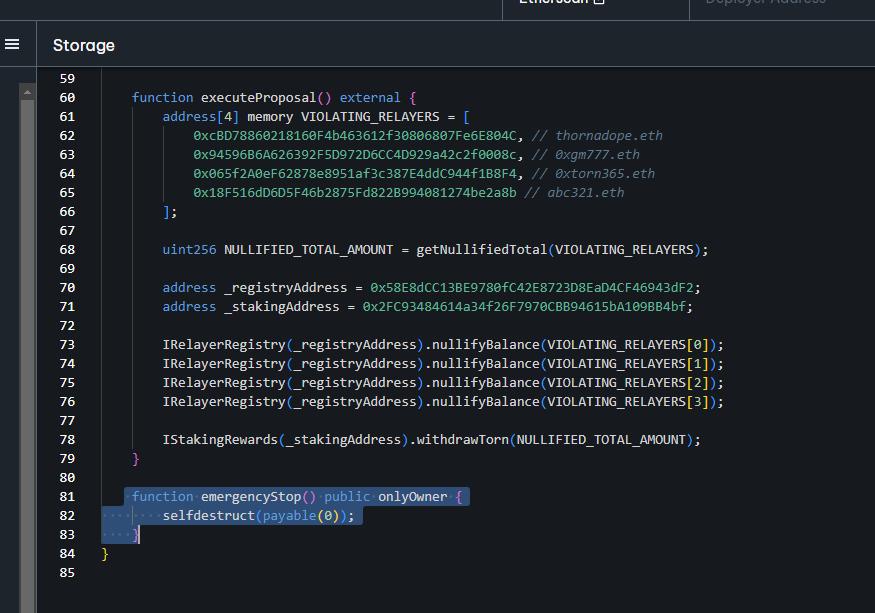

Hợp đồng quản trị Tornado đã trải qua một cuộc khai thác thông qua một cuộc tấn công đề xuất độc hại. Đây là một sự cố đơn giản hóa về những gì đã xảy ra:

1. Kẻ tấn công (địa chỉ: 0x592340957ebc9e4afb0e9af221d06fdddf789de9) đã triển khai một hợp đồng có tên là contract1 tại địa chỉ 0x7dc86183274b28e9f1a100a0152dac975361353d bằng cách sử dụng mã lệnh create2

2. Trong cùng một giao dịch (có sẵn tại đây ), hợp đồng 1 đã triển khai một hợp đồng khác có tên hợp đồng 2 bằng cách sử dụng opcode tạo.

3. Sau đó, kẻ tấn công đã gửi hợp đồng2 dưới dạng đề xuất cho hợp đồng Quản trị Tornado, như đã thấy trong giao dịch tại đây .

4. Cả hợp đồng 1 và hợp đồng 2 đều có chức năng tự hủy. Tuy nhiên, những người dùng bình thường đã bỏ phiếu cho đề xuất hợp đồng2 không nhận ra rằng mã hợp đồng đề xuất bao gồm chức năng tự hủy.

5. Sau khi kẻ tấn công thu thập đủ phiếu bầu, họ đã hủy cả hợp đồng 1 và hợp đồng 2. Sau đó, họ triển khai lại hợp đồng 2 với một mã độc đã sửa đổi để đặt số dư bị khóa của các địa chỉ do kẻ tấn công kiểm soát thành 10.000.

6. Bằng cách thực hiện đề xuất độc hại, kẻ tấn công đã có thể rút mã thông báo TORN từ Tornado Governance Vault về địa chỉ của chính chúng bằng chức năng mở khóa . Điều này có thể được quan sát trong giao dịch ở đây .

🚨 Dự án: $GPT

⛓️ Chuỗi: BSC

💥 Loại: Token cơ chế phí mã thông báo

💸 Số tiền thua lỗ: ~$155,000

Token meme có tên $GPT đã bị hack với giá khoảng 155.000 USD do lỗ hổng trong tính năng ghi trong Token GPT . Việc khai thác này xảy ra do tính toán sai hợp đồng, dẫn đến việc thao túng giá của một LP (Bể thanh khoản).

Kẻ tấn công đã lợi dụng lỗ hổng này bằng cách đốt liên tục các mã thông báo được cho là sẽ được thêm vào LP Pool. Bằng cách đó, họ đã gây ra những biến động đáng kể về giá của Token trong LP Pool.