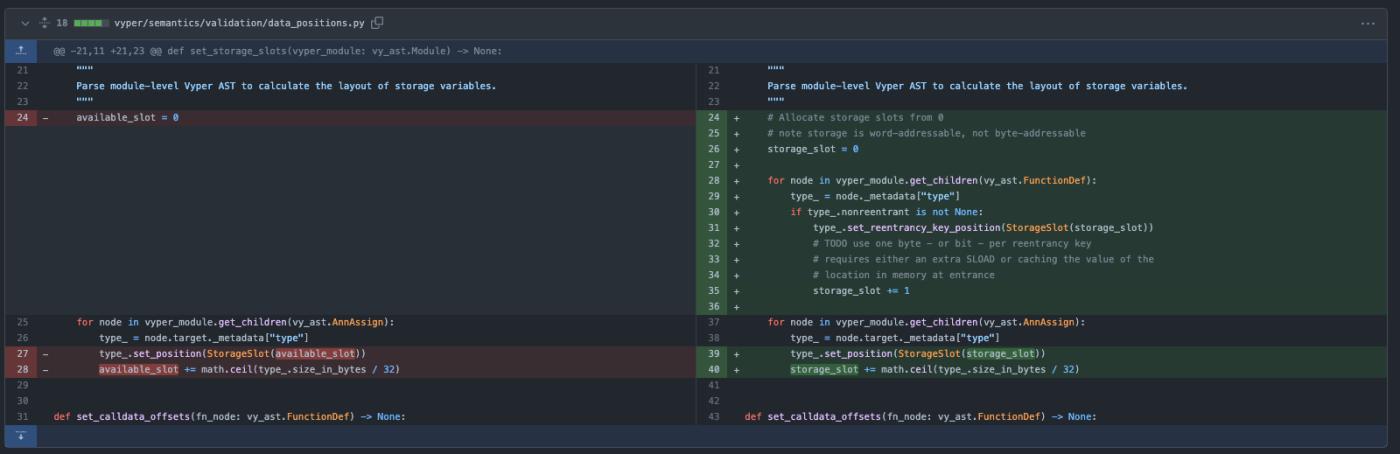

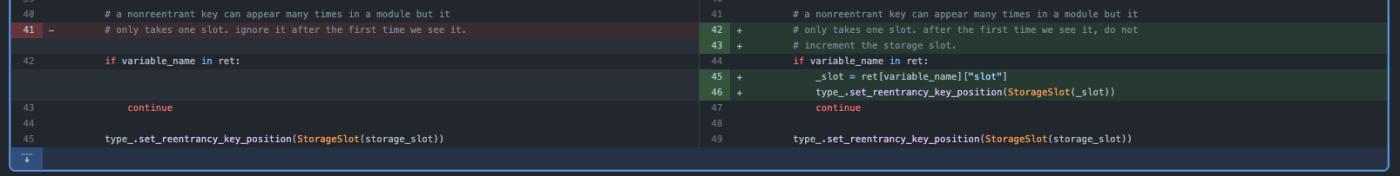

Curve Pools Hack: Mất 59 triệu đô la do lỗ hổng Reentrancy trong các phiên bản Vyper

Bài viết này được dịch máy

Xem bản gốc

Nguồn

Tuyên bố từ chối trách nhiệm: Nội dung trên chỉ là ý kiến của tác giả, không đại diện cho bất kỳ lập trường nào của Followin, không nhằm mục đích và sẽ không được hiểu hay hiểu là lời khuyên đầu tư từ Followin.

Thích

Thêm vào Yêu thích

Bình luận

Chia sẻ

Nội dung liên quan