Công ty an ninh mạng SlowMist đã phát hiện ra một hoạt động lừa đảo phức tạp của Lazarus Group, một nhóm hacker được cho là có trụ sở tại Triều Tiên, liên quan đến việc mạo danh một đối tác của Fenbushi Vốn trên LinkedIn.

Kế hoạch này nhằm mục đích khai thác quyền truy cập của nhân viên và đánh cắp tài sản tiền điện tử có giá trị của họ.

Các cuộc tấn công lừa đảo tiền điện tử gia tăng khi nhóm Lazarus nhắm mục tiêu vào LinkedIn

Fenbushi Vốn, một nhà đầu tư mạo hiểm blockchain có trụ sở tại Thượng Hải từ năm 2015, đã đi đầu trong việc hỗ trợ các dự án đổi mới trên khắp các châu lục. Tên tuổi và danh tiếng của công ty trong việc định hình lại các ngành như tài chính và chăm sóc sức khỏe đã khiến nó trở thành bình phong hấp dẫn cho những kẻ xấu.

Theo Giám đốc An ninh Thông tin của SlowMist, người có bút danh 23pds, Tập đoàn Lazarus đã tạo ra danh tính giả trên LinkedIn, giả dạng là đối tác của Fenbushi Vốn . Họ bắt đầu liên hệ với các mục tiêu tiềm năng dưới hình thức cơ hội đầu tư hoặc kết nối mạng tại các hội nghị.

Đọc thêm: Các dự án lừa đảo tiền điện tử: Cách phát hiện token giả

“Hãy coi chừng cuộc tấn công của Lazarus vào Fenbushi Vốn giả mạo trên LinkedIn!” Đã cảnh báo 23pds.

Tuần trước, SlowMist cũng đưa ra cảnh báo tương tự. Công ty phát hiện ra rằng Lazarus Group hiện đang nhắm mục tiêu vào các cá nhân thông qua LinkedIn để đánh cắp đặc quyền hoặc tài sản của nhân viên thông qua phần mềm độc hại.

Phương thức hoạt động đã lừa đảo một cách có hệ thống. Đầu tiên, tin tặc tiếp cận các giám đốc điều hành cấp cao hoặc nhân viên nhân sự thông qua LinkedIn. Họ đóng vai những người tìm việc chuyên về phát triển React hoặc blockchain.

Sau đó, họ sẽ khuyến khích những nhân viên không nghi ngờ xem kho lưu trữ mã hóa của họ và thực thi mã thể hiện trình độ của họ. Tuy nhiên, mã này độc hại, được thiết kế để xâm phạm bảo mật hệ thống và tạo điều kiện cho việc truy cập trái phép.

Chiến lược này không phải là dự án đầu tiên của Tập đoàn Lazarus sử dụng LinkedIn làm công cụ cho các hoạt động của mình. Trong một sự cố đáng chú ý xảy ra vào tháng 7 năm 2023, một lập trình viên tại CoinsPaid ở Estonia đã bị lừa tải xuống một tệp độc hại.

Sự kiện xảy ra trong thời gian được cho là một cuộc phỏng vấn việc làm qua một LINK (Chainlink) video. Sai sót về bảo mật này đã dẫn đến vụ trộm trị giá 37 triệu USD từ CoinsPaid .

“Bản thân cuộc tấn công diễn ra rất nhanh. Họ là những chuyên gia,” Pavel Kashuba, đồng sáng lập CoinsPaid, nhận xét .

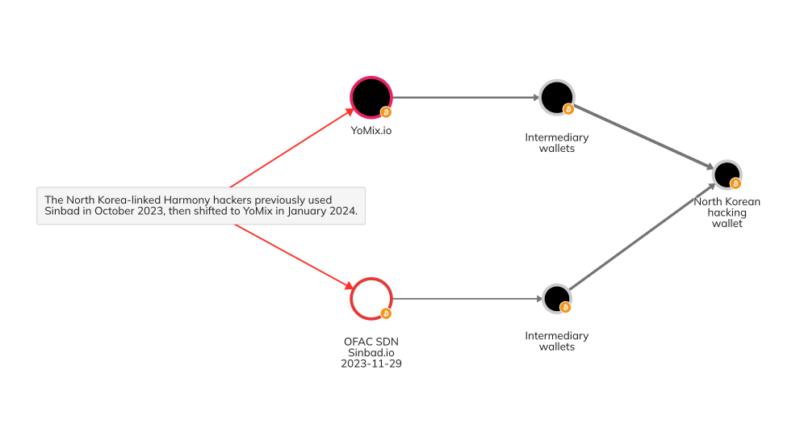

Phân tích sâu hơn của Chainalysis nhấn mạnh rằng các nhóm như Lazarus đã điều chỉnh và cải tiến các phương pháp của họ để rửa tiền bị đánh cắp. Sau khi gỡ bỏ các máy trộn phổ biến như Sinbad và lệnh trừng phạt Tornado Cash , tin tặc Triều Tiên đã chuyển sang các công nghệ mới hơn.

Bây giờ họ sử dụng công cụ trộn YoMix dựa trên Bitcoin để che giấu các giao dịch của họ.

Đọc thêm: 7 lựa chọn thay thế tiền mặt Tornado hàng đầu năm 2024

Chiến thuật mới nhất của Lazarus Group sử dụng YoMix.io. Nguồn: Phân tích chuỗi

Chiến thuật mới nhất của Lazarus Group sử dụng YoMix.io. Nguồn: Phân tích chuỗiSử dụng các kỹ thuật rửa tiền tiên tiến như nhảy chuỗi và Cầu nối liên mạng (Cross-Chain Bridges), Tập đoàn Lazarus đã tiếp tục nâng cao các chiến lược của mình. Chúng nhằm mục đích trốn tránh sự phát hiện và tối đa hóa giá trị thu được từ các hoạt động bất hợp pháp .